2024年GreyNoise在野大规模漏洞利用报告概述

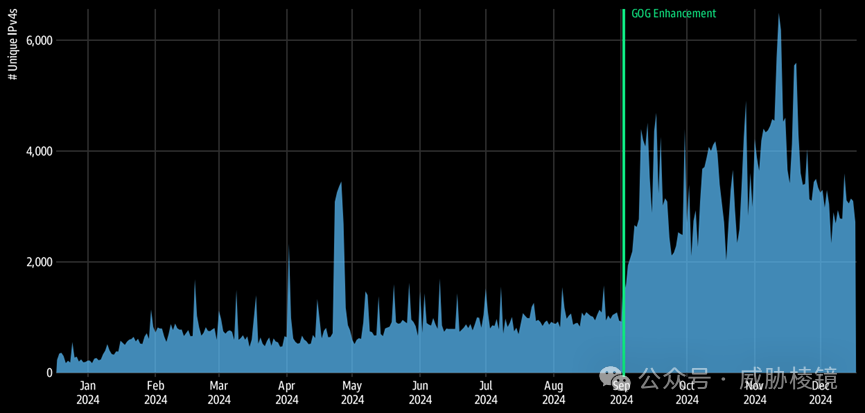

责编:gltian |2025-03-05 11:05:15GreyNoise 通过在 75 个国家的数千个传感器构建了全球观测网络,共计对 1350 万个IP地址进行了标记。2024 年对全球观测网络进行了更新升级,将捕获率提高了 200%。

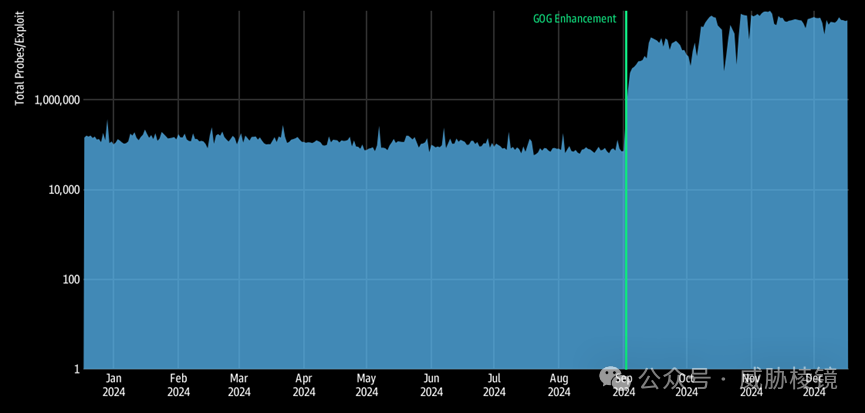

捕获率大幅度提高后,时间量也随之暴涨:

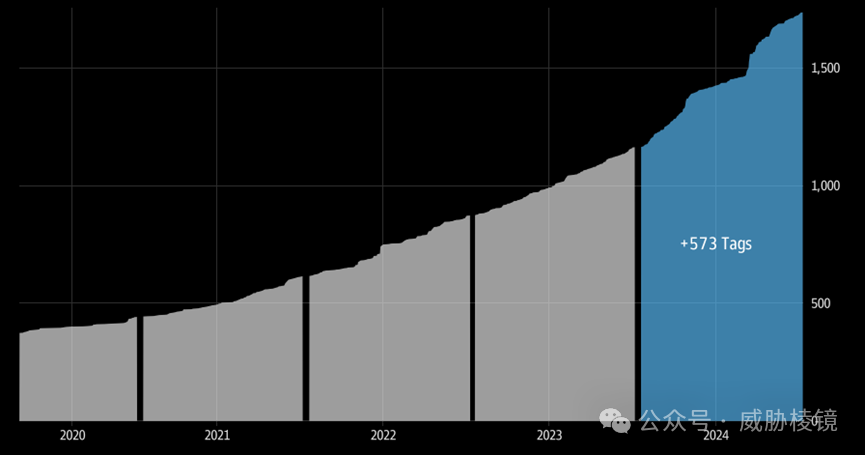

2024 年 GreyNoise 新增了 573 个标签,标签总数超过 1500 个。

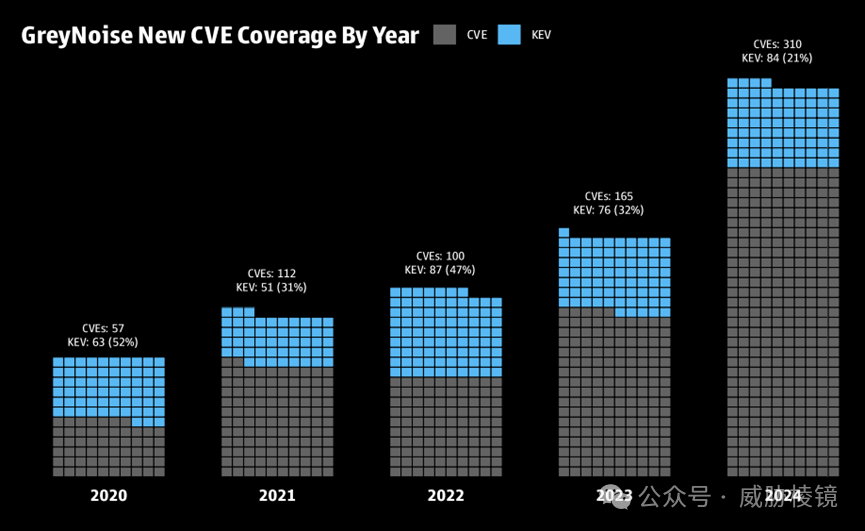

2024 年 GreyNoise 数据新增覆盖 394 个漏洞,其中有 84 个在 CISA 的已知利用漏洞(KEV)目录中。

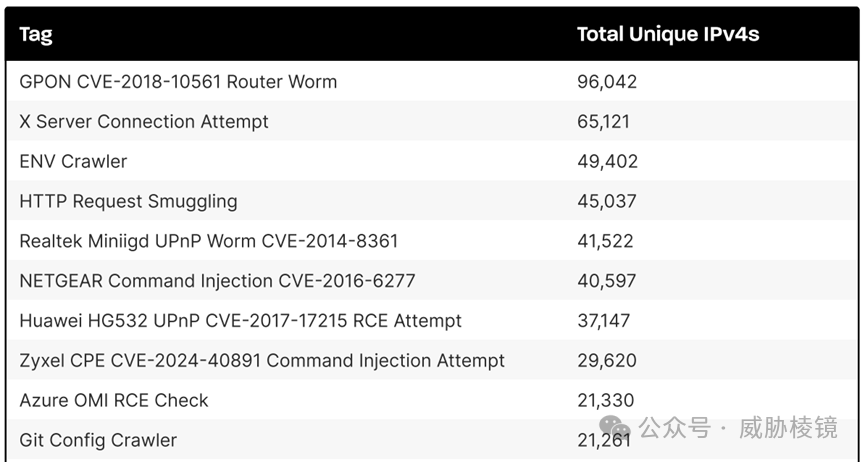

最常见的漏洞攻击 TOP 10 如下所示,主要是网络设备、Web 基础设施、云服务与协议滥用这几大类。

这些漏洞波及面的情况如下所示,注意数量大幅度增长主要是由于观测系统扩大了覆盖面而非实际攻击暴涨。

只限定 CISA 的已知利用漏洞(KEV)的话,会出现多次小规模峰值。五月份的峰值是有攻击者短时间内入侵了大量安卓设备,猜测可能是 IPTV 机顶盒。

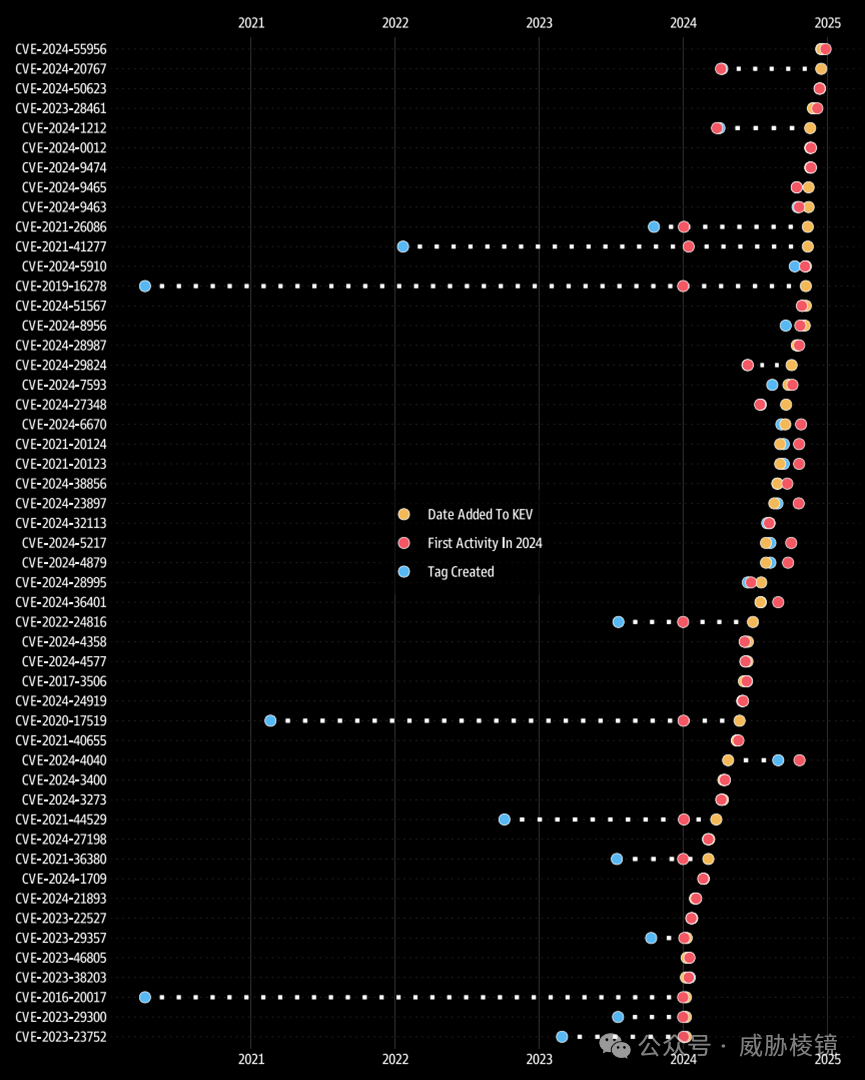

2024 年 KEV 漏洞在标签创建、首次发现活动、被列入 KEV 目录的时间如下所示:

很多漏洞在被列入 KEV 前,GreyNoise 就会提前数月观察到在野攻击。

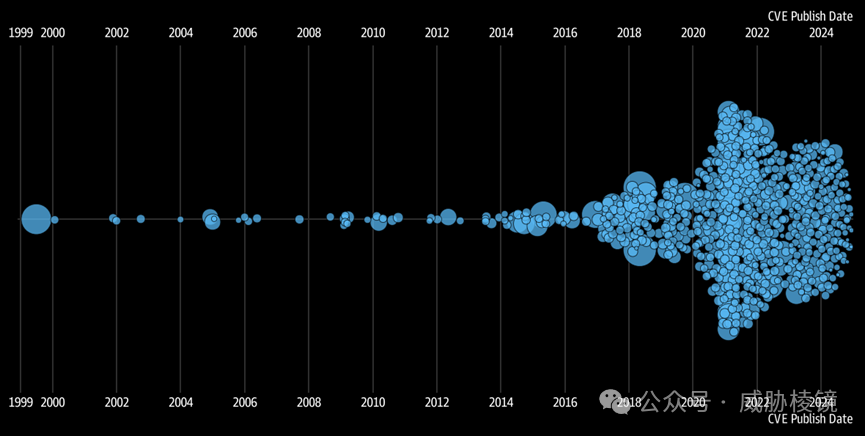

不能因为漏洞老就不管了。2024 年观察到的漏洞利用中有 40% 的漏洞都是 2020 年之前被披露的,大约 10% 是在 2016 年前被披露的,只有大约 13% 是当年的漏洞。

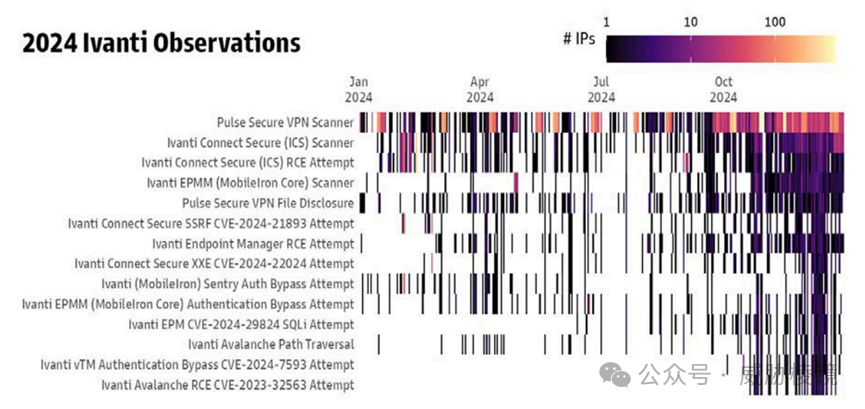

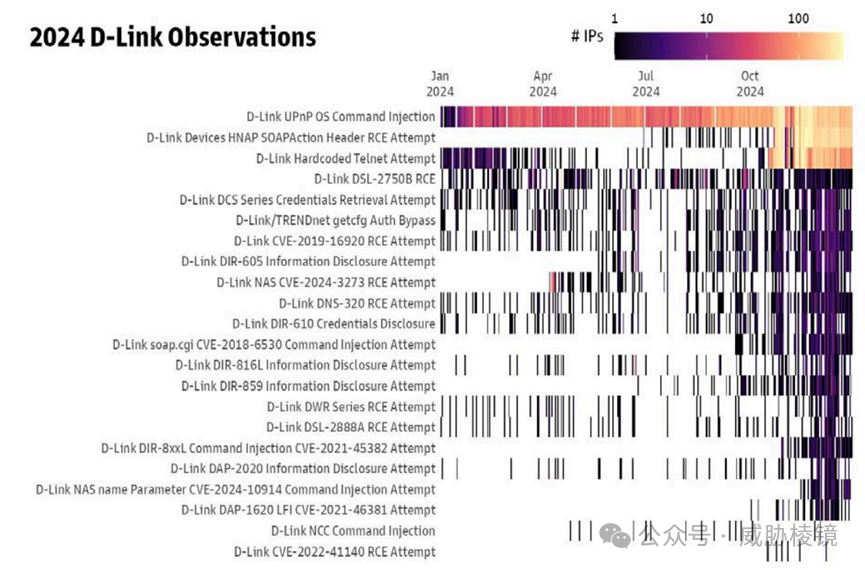

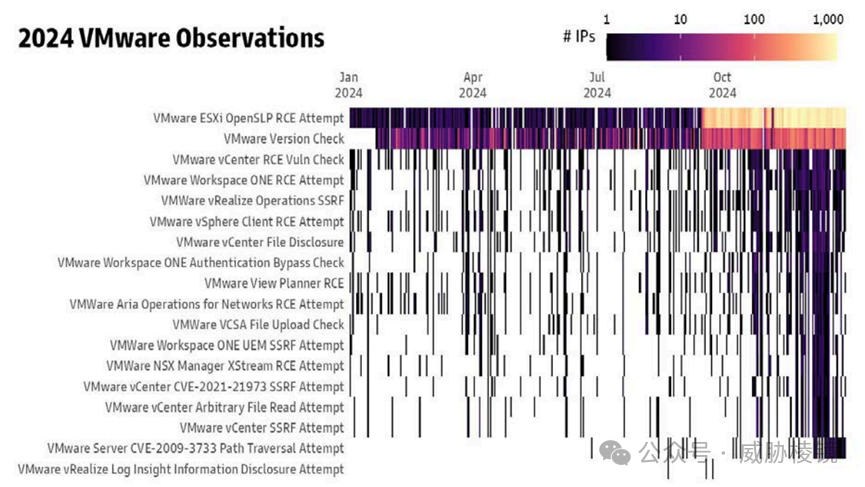

Ivanti、D-Link、VMware 多个漏洞都经常被利用:

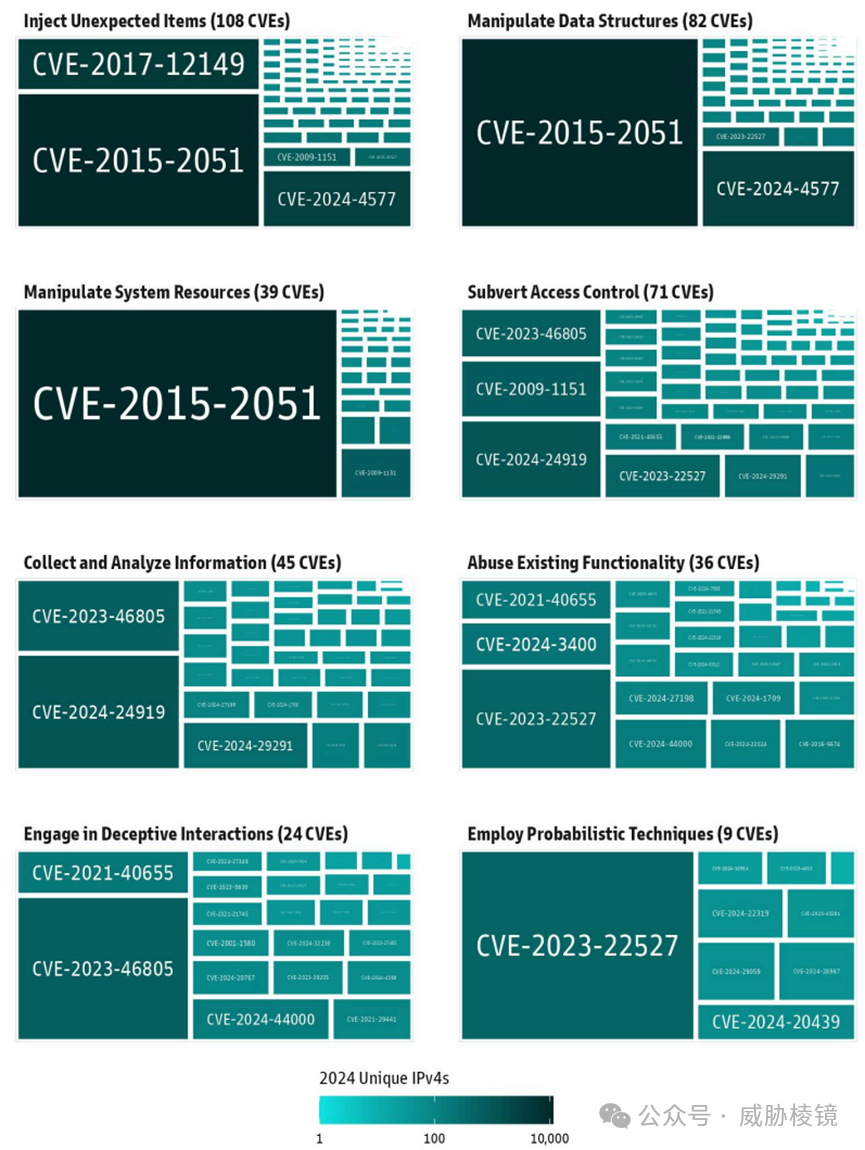

按 CAPEC 的分类法对漏洞进行统计,攻击者会通过多种攻击机制组合发起攻击:

2023 年 GreyNoise 在野大规模漏洞利用报告,可以参看以前的文章:

2023 年 GreyNoise 在野大规模漏洞利用报告

Avenger,公众号:威胁棱镜2023 年 GreyNoise 在野大规模漏洞利用报告