华为NIP5500评测 高效防御万兆吞吐

责编:penggao |2013-04-08 11:37:25NIP5500是华为推出的IPS(入侵防御系统)产品,主要应用于企业园区网、IDC、校园网、运营商等,为客户提供应用和流量安全保障。该设备可实现基本网络访问控制,同时具备“网络滥用的应用识别和控制”、“业务应用漏洞的威胁防护”和“文件传输病毒的扫描和查杀”等功能,此外,还能够对“DoS攻击”、“DDoS攻击”进行流量安全防护。

该产品采用报文处理和应用检测分离的架构,通过多核处理器NPU(Network Process Unit)的多线程处理设计,提供优异的报文处理性能;同时,NIP5500还采用了x86架构的ESP,再加上FPGA加速卡,能够提供强大的应用检测及应变能力,这种分离的架构兼顾了灵活性和性能,保障在复杂网络环境下的高效性能。

入侵防御系统是一部能够监视网络或网络设备的网络数据传输行为的计算机网络安全设备,能够实时的中断、调整或隔离一些不正常或是具有伤害性的网络数据传输行为。东方安全对于华为NIP5500入侵防御系统的评测,

主要从以下几个方面进行:

1.入侵防护能力,包括协议分析、入侵逃避发现、已知漏洞攻击阻断、WEB应用防护、客户端漏洞防护、端口扫描监控、设备健壮性等;

2.入侵事件审计,主要测试项包括:入侵实时报警及报警方式,事件合并,入侵事件的生成、记录,报表的生成、查阅和输出。

3.性能,包括吞吐量、拦截率和误截率等。

主要包括以下项目:

- 应用层吞吐量

- UDP吞吐量

- 攻击检出率

- 误报率

- 增加应用层背景流量检出率

- 增加UDP背景流量检出率

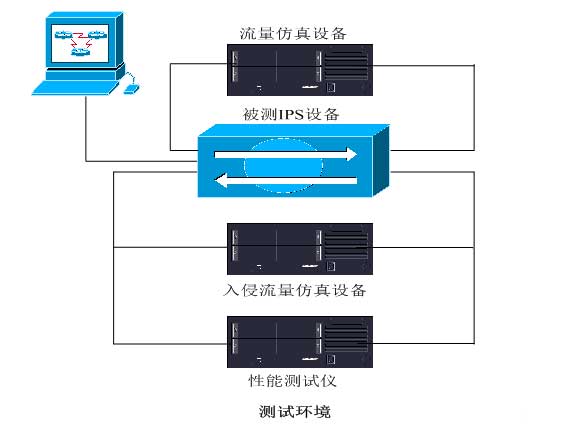

华为NIP5500测试环境与工具

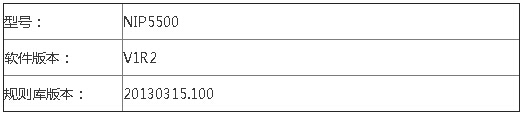

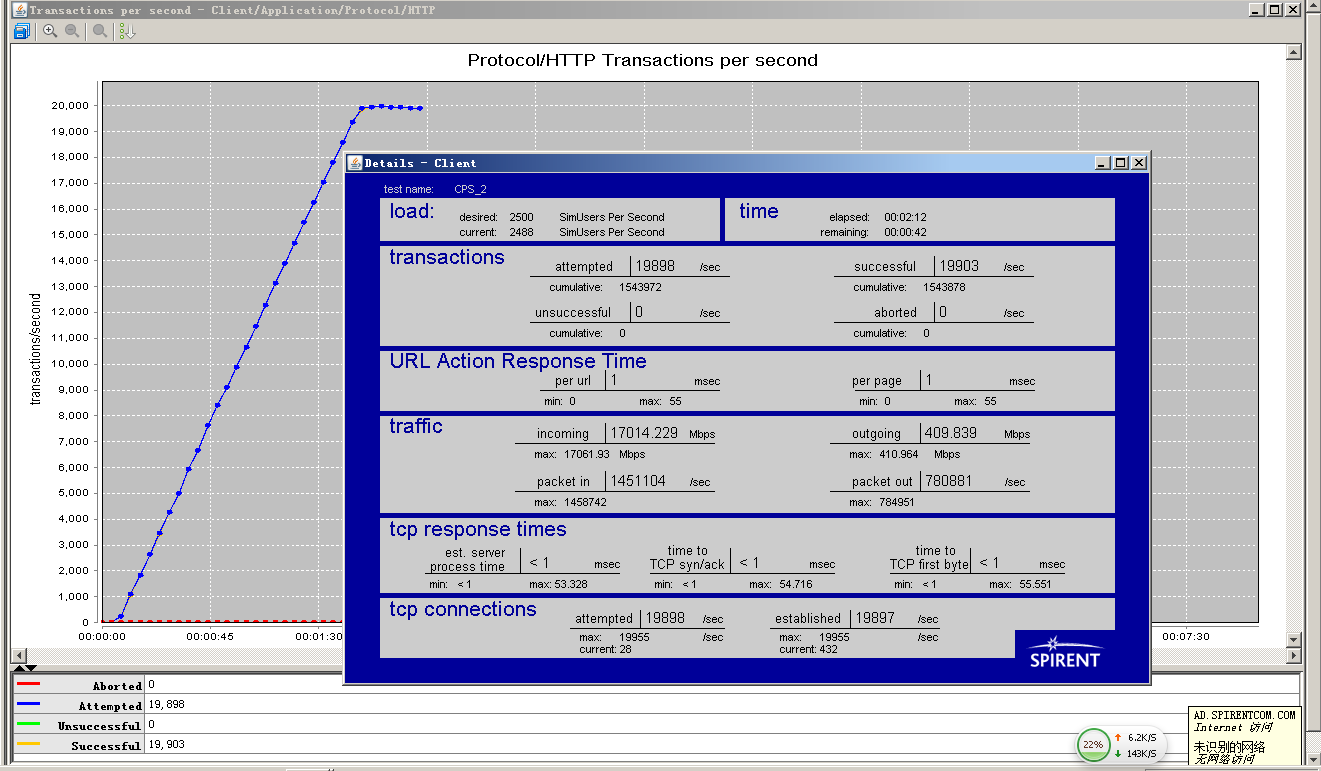

被测设备:

Spirent测试仪:

BPS测试仪:

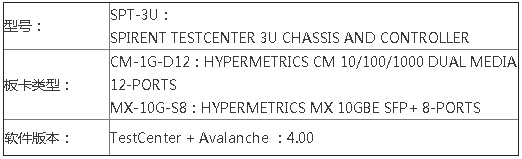

华为NIP5500应用层吞吐量测试

测试方法:

对于Spirent测试仪,选用HTTP流量,模拟多个Client采用HTTP GET方法,每个Transaction获取一个100KB的Web页面;对于BPS测试仪,使用 BPS 官方提供的应用层流量模型IPS-Enterprise Traffic,包括了HTTP, SMTP, SIP, FTP, RTP 等多种流量。

开始测试后,观察连接发起数、成功数和失败数,如果连接建立全部成功,记录此时流量转发值作为吞吐量,同时调高连接发起数继续测试。当有连接建立失败时,需要调低连接发起数再次测试。

DUT配置:

开启默认策略下测试,签名开启率97.7%

使用2对万兆接口测试。

测试仪配置:

Spirent:server端100KB页面

BPS:应用层混合流量模型IPS-EnterpriseTraffic

测试结果:

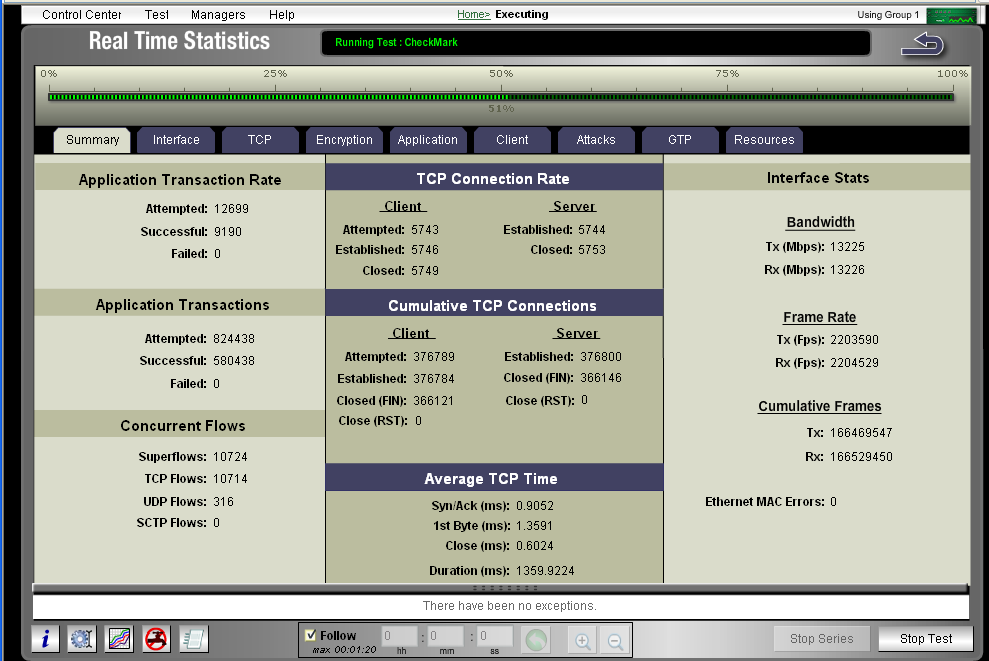

Spirent测试结果(页面大小100KB):17Gbps

BPS测试结果(应用层混合流量模型):13Gbps

Spirent测试过程图

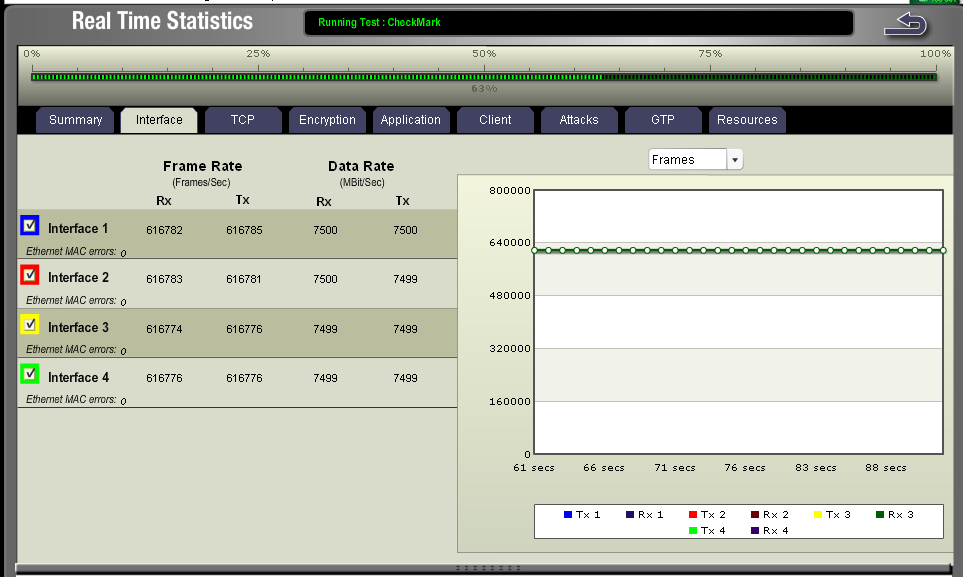

华为NIP5500 UDP吞吐量测试

测试方法:

Spirent测试仪,选用RFC2544中的Throughput模板进行测试;BPS测试仪,选择 Routing Robot 组件测试。根据RFC2544″网络互连设备测试基准”定义,测试NIP5500在零丢包情况下对1518字节帧的最大转发能力。

DUT配置:

开启默认策略下测试,签名开启率97.7%

使用2对万兆接口测试。

测试仪配置:

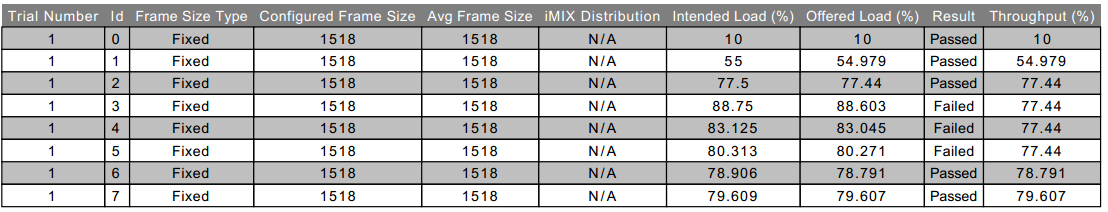

Spirent:Throughput组件、双向UDP流量、帧大小1518字节

BPS:Routing Robot 组件、双向UDP流量、帧大小1518字节

测试结果:

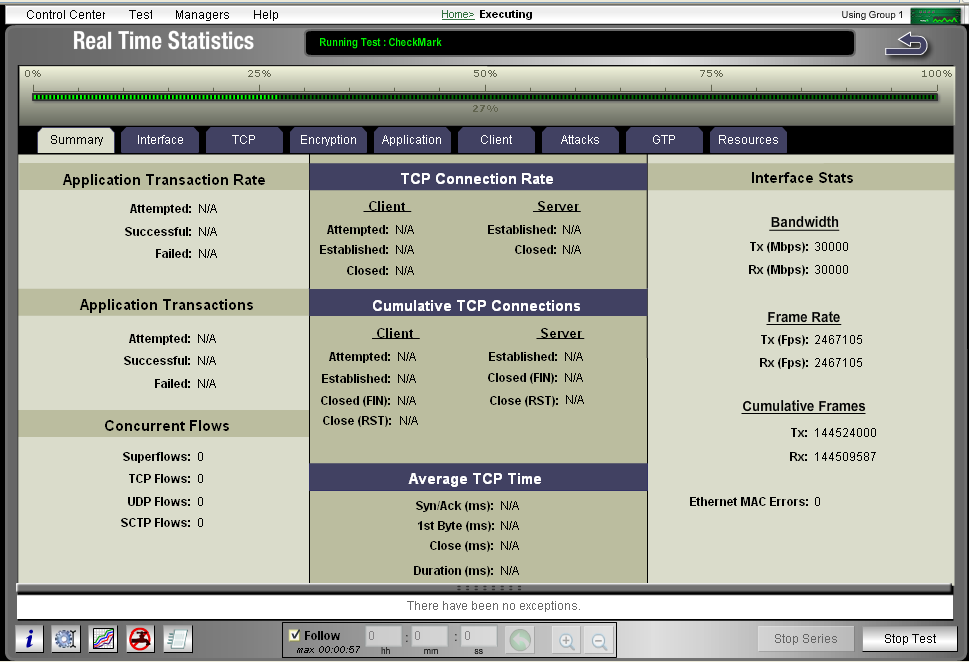

Spirent测试结果:31.6Gbps

BPS测试结果:30Gbps

Spirent测试图

BPS测试图

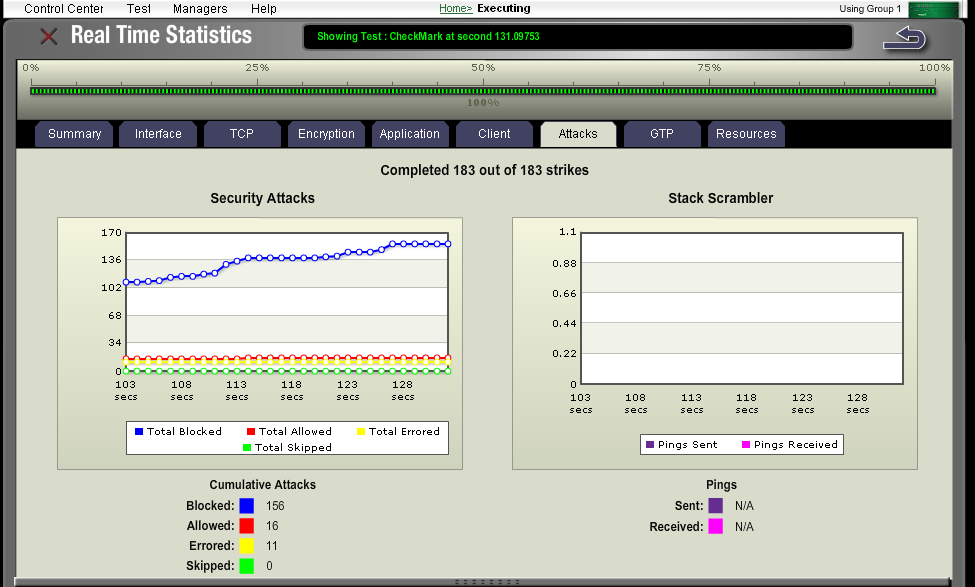

华为NIP5500攻击检出率测试

测试方法:

Spirent测试仪,采用Spirent自带样本库,样本库包含SQL注入、跨站脚本、蠕虫、僵尸网络、木马后门类、缓冲区溢出类等已知漏洞攻击等,协议覆盖ARP、IP、TCP、UDP、HTTP、FTP、TFTP、SNMP、DNS、SMTP、POP3等,分别在Web类样本库和完整库中随机抽取样本,测试2次,检测NIP5500对不同类型攻击的检测能力;对于BPS测试仪,则选取Security 组件中的Strike_level_1攻击样本模型。在无任何背景流量下时,发送攻击流量查看NIP5500可检测到的攻击数。

DUT配置:

开启默认策略下测试,签名开启率97.7%

使用1对接口测试。

测试仪配置:

Spirent:2次抽样分别在Web样本库和完整库中随机抽取

BPS:Security 组件中的Strike_level_1攻击样本模型

测试结果:

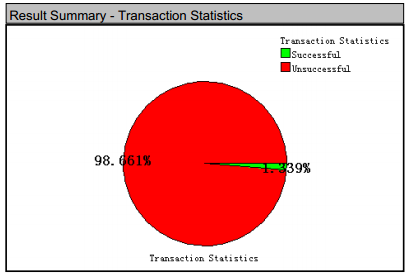

Spirent测试结果:93.26% (取2次抽样测试结果平均值)

BPS测试结果:91.26%

Spirent测试图(Web类攻击样本检出率98.66%)

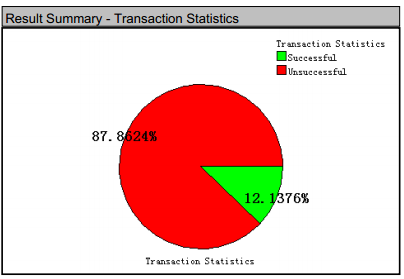

Spirent测试图(多类型攻击样本检出率87.86%)

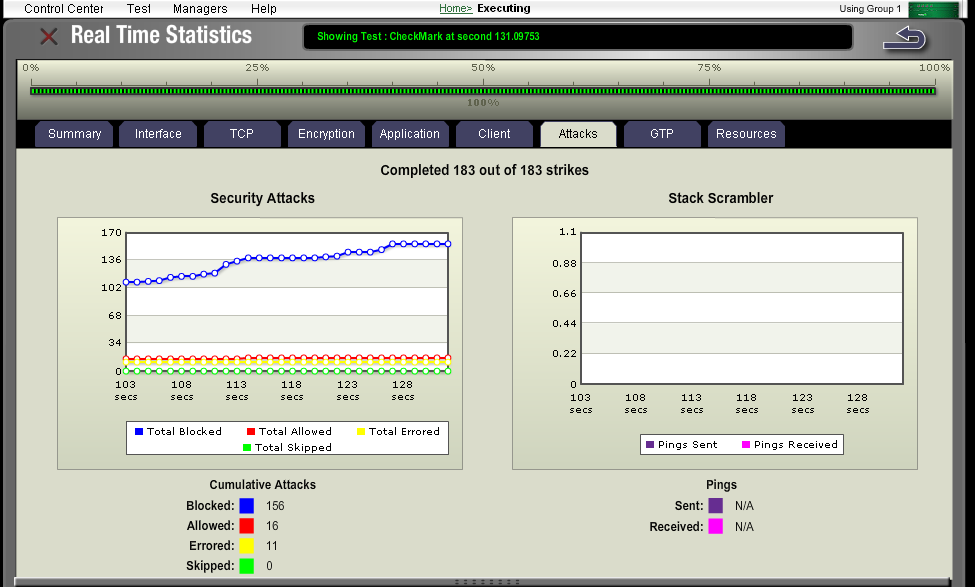

BPS测试图(样本检出率91.26%)

华为NIP5500误报率测试

测试方法:

误报率测试需要覆盖两种测试场景:将合法业务流量误报成攻击流量,或者将一种攻击误报成另外一种攻击。是否对不同的真实网络流量产生误报。设备采用和之前漏洞攻击检测一样的防御能力。在应用层背景流量稳定的情况下重新执行检出率测试的攻击样本。确认检测结果和之前测试一致,日志无明显矛盾;每种应用层模型运行结束后检查日志记录,确认没有产生误报。

DUT配置:

开启默认策略下测试,签名开启率97.7%

使用2对万兆接口测试。

测试仪配置:

BPS:攻击流量选取Security 组件中的Strike_level_1攻击样本模型,应用层背景流量选取IPS-EnterpriseTraffic流量模型。

测试结果:

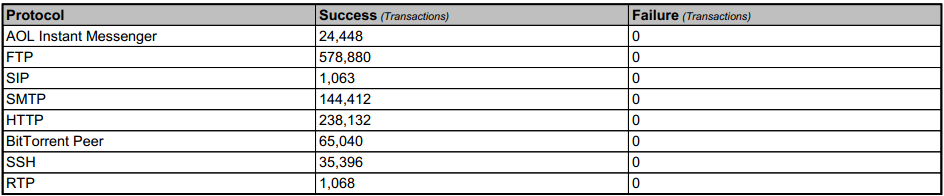

误报率 0,合法业务流量正常,NIP5500告警日志正确。

正常业务流量未阻断

华为NIP5500增加应用层背景流量检出率

测试方法:

在不同压力下背景流下,发送攻击流量,检测的漏洞攻击检测能力。逐渐增加应用层流量,至设备的应用层吞吐量性能值,记录每次测试发出的攻击数,被阻断的攻击数,以及当时的背景流量大小。用2对万兆接口模拟背景流量,1对千兆接口模拟攻击。

对于Spirent,采用单纯HTTP背景流量测试,HTTP GET方法,每个Transaction获取一个100KB的Web页面,与测试应用层吞吐量方式一致;攻击样本选用与无背景流检出率测试的样本完全一致,选用Web类攻击样本。对于BPS,选用BPS自带应用层混合流量模型IPS-Enterprise Traffic作为背景流,与测试应用层吞吐量方式一致,攻击样本选用 Security 组件中的攻击样本模型Strike_level_1。

DUT配置:

开启默认策略下测试,签名开启率97.7%

使用2对万兆接口和1对千兆接口测试。

测试仪配置:

Spirent:HTTP背景流、Web类攻击样本

BPS:选择应用层混合流量模型IPS-EnterpriseTraffic、Security 组件中的攻击样本模型Strike_level_1

测试结果:

Spirent:增加13Gbps HTTP背景流: 检出率由98.66%变为98.59%,下降比例约0.07%

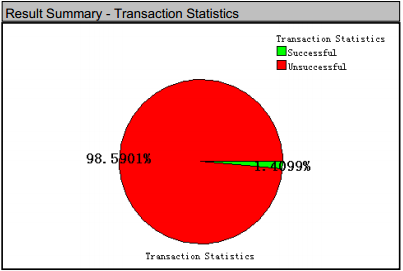

BPS:增加13Gbps 应用层混合流量,检出率由91.26%变为90.71%,下降比例约0.55%

(BPS Security 组件中的攻击样本模型所发的攻击是动态变化的,BPS的测试结果只作参考)

Spirent图(无背景流攻击样本检出率98.66%)

Spirent图(13Gbps HTTP背景流下攻击样本检出率98.59%)

BPS图(无背景流攻击样本检出率91.26%:)

BPS图(3Gbps 应用层混合背景流下攻击样本检出率90.71%)

华为NIP5500增加UDP背景流量检出率

测试方法:

在不同压力下背景流下,发送攻击流量,检测的漏洞攻击检测能力。逐渐增加应用层流量,至设备的应用层吞吐量性能值,记录每次测试发出的攻击数,被阻断的攻击数,以及当时的背景流量大小。用2对万兆接口模拟背景流量,1对千兆接口模拟攻击。

使用BPS测试仪进行测试,采用1518字节UDP流作为背景流量,与测试UDP吞吐量方式一致;攻击样本选用Security 组件中的样本模型Strike_level_1。

DUT配置:

开启默认策略下测试,签名开启率97.7%

使用2对万兆接口和1对千兆接口测试。

测试仪配置:

BPS:双向1518字节UDP、Security 组件攻击样本模型Strike_level_1

测试结果:

BPS:增加30Gbps UDP流量,检出率不变,仍为91.26%。

30Gbps UDP 背景流量

增加30Gbps UDP背景流量检出率仍为91.26%

华为NIP5500测试总结

NIP5500设备是一款功能全面,性能优良的IPS网络安全产品。功能方面,具备强大的攻击防护能力,有比较全面的网络层和应用层DDOS防护能力,可识别1200+ 的应用种类,能够对各种应用流量进行精细管控,并能全面对office、PDF文档中的威胁脚本进行检测;性能方面,应用层吞吐量13Gbps以上,UDP吞吐量30Gbps以上,对网络攻击的检出率达到90%以上,尤其是在大背景流量情况下,对攻击检出率影响极小;配置管理方面,操作简单,易用性强;统计方面,以图形化方式实时多维度展现网络流量及安全事件信息,并默认提供年/月/周/日等多时段综合报表。

上一篇:该文章已是最新的一篇

下一篇:该文章已是最后的一篇