深度:2025网络安全AI Agents蓝图

责编:gltian |2024-12-27 14:20:52代理流程自动化(APA,Agentic Process Automation)利用大语言模型(LLMs)和AI Agents来创建能够动态构建和执行工作流的自主智能系统,代表了自动化技术的重大飞跃。

传统的机器人流程自动化(RPA)和智能自动化(IA)依赖于预定义的规则和人工监督,与之不同的是,APA 使AI Agents能够解释任务、做出实时决策,并根据实时数据不断调整工作流程。这种从静态、基于规则的自动化向动态、智能系统的转变与网络安全尤其相关,因为网络安全威胁不断演变,快速适应能力至关重要。

网络安全领域不断发展的AI Agents

试想一下,与其手动编写自动化脚本,不如让AI Agents或基于浏览器的插件来监控您的日常流程。它会向您建议可以自动化的任务,然后为您构建自动化。需要集成?代理会检索 API 文档,并用所有可用操作构建集成。这只是众多潜在使用案例之一,说明了AI Agents在网络安全方面的变革潜力。

构建网络安全AI Agents蓝图

要了解AI Agents在网络安全中的实际应用,让我们将其与标准的事件响应(IR)流程进行比较。

1.警报接收和分流代理

当您的安全信息和事件管理 (SIEM)、安全编排、自动化和响应 (SOAR) 或任何安全事件管理 (SIM) 平台生成警报时,第一步是使用AI Agents来丰富警报内容,我们称之为 Triage Agent分流代理。

分流代理可分为专门功能,以便更好地控制和定制:

- 警报分组

- 重复警报删除:识别并合并可能绕过 SIEM 初始过滤的重复事件。

- 每个资产的警报分组:汇总与同一资产相关的警报,以提供潜在威胁的整体视图。

- 警报增强:利用调查所需的额外背景增强警报:

- IOC增强:使用各种付费或开源情报源执行威胁情报检查,如果您已集中管理情报数据,则可咨询威胁情报平台 (TIP)。

- Machine (Endpoint/Server) 增强:收集受影响系统的详细信息。

- Account (Identity and Access Management) 增强:检索用户账户详细信息和访问模式。

在分流代理完成这些任务后,您就有足够的信息来确定是否需要对警报进行进一步调查(升级为事件),或者是否应该根据操作流程进行不同的路由。

2.被动式威胁狩猎代理

一旦分流代理丰富了警报内容,并提供了足够的信息,以确定有必要进行进一步调查,下一步就是让 Reactive Threat Hunting Agent 被动式威胁狩猎代理参与进来。该代理的功能类似于第 2 级分析师,对于深入事件以发现可能无法立即察觉的其他威胁或指标至关重要。

了解威胁狩猎

威胁狩猎有多种目的,大致可分为以下几种:

- Reactive Threat Hunting 被动式威胁狩猎:针对特定事件或警报启动。

- Proactive Threat Hunting主动式威胁狩猎:在网络威胁情报 (CTI) 的驱动下,在潜在威胁显现之前对其进行预测和发现。

在这种情况下,我们将重点关注 Reactive Threat Hunting AI Agent,它可被事件激活以执行详细分析。

被动式威胁狩猎AI Agents执行的步骤

- 理解和分解告警:

- 原子指标:IP 地址、域名、电子邮件地址和文件哈希值等基本元素。

- 计算指标:通过数据分析获得的信息,如恶意软件文件大小或编码字符串。

- 行为指标:威胁行为者使用的行为模式、战术、技术和程序 (TTP)。

- Indicator分类:代理首先将警报分解为各种类型的指标:

搜索原子和计算指标:

创建和执行搜索:代理创建特定查询,以搜索 SIEM、数据湖或其他相关工具中的历史数据,查找已识别的 IOC。

- 访问多个系统:与可能需要登录多个系统的人类分析师不同,AI Agents可以同时查询所有必要的平台(以防您的 SIEM 中没有所有数据)。

- 数据规范化挑战:

- 字段名称变化:不同的系统可能会对相同的数据使用不同的字段名称(例如,”src_ip “与 “source_ip”)。

- 解决方案:预定义数据映射或利用数据规范化层,使代理能够有效地解释和关联不同系统中的数据。

IOC 校验结果:

- 更新事件案例:代理汇总调查结果,并用详细信息更新事件或案例墙。

- 威胁情报集成:如果与威胁情报平台 (TIP) 集成,代理将反馈新的或更新的 IOC,从而丰富组织的威胁情报库。(请参阅 LEAD 框架,了解威胁情报的有效反馈回路)。

分析行为指标:

- 映射到 TTP:

- 该代理利用 MITRE ATT&CK 等框架,将行为指标映射到已知的 TTP。在检测规则映射到 ATT&CK 框架的情况下,很容易检查这些检测是否符合以下条件:

- 历史搜索:它会搜索与这些 TTP 相关的历史数据和警报,以识别任何过去发生的情况或模式。

- 检测差距识别:

- 反馈给检测工程:如果某些 TTP 未被检测到(检测缺失)。

- 审查队列:这些空白将添加到检测工程队列,用于制定新的检测规则或增强功能。

3.响应式AI Agents

经过分析后,Response AI Agent 将负责执行响应操作:

- 基础设施即代码生成:

- 为补救步骤创建 Terraform 或 CloudFormation 模板,并由 DevOps/SRE 团队审核和实施。

- 端点执行:

- 利用EDR工具隔离受损主机或收集取证证据。

- 安全控制更新:

- 修改阻止列表或防火墙规则,例如阻止网络钓鱼事件中的恶意发件人,或根据新的 IOC 更新规则。

- 附加操作:

- 与事件相关的任何其他定制响应行动。

https://www.cybersec-automation.com/p/rise-agentic-process-automation-cybersecurity

通过代理流程自动化(Agentic Process Automation)融入AI Agents,代表着网络安全操作的变革性转变。通过智能自动化事件响应流程的各个阶段–从最初的警报分流到反应性威胁捕猎和响应行动–企业可以在不断变化的网络安全环境中显著提高其检测、分析和响应威胁的能力。这种方法不仅能提高效率、缩短响应时间,还能使安全态势具有适应性,并随着新威胁的出现而不断发展。

现在,我们已经有了如何构建AI Agents的蓝图,Dylan将在下一节介绍这些AI Agents的技术细节。

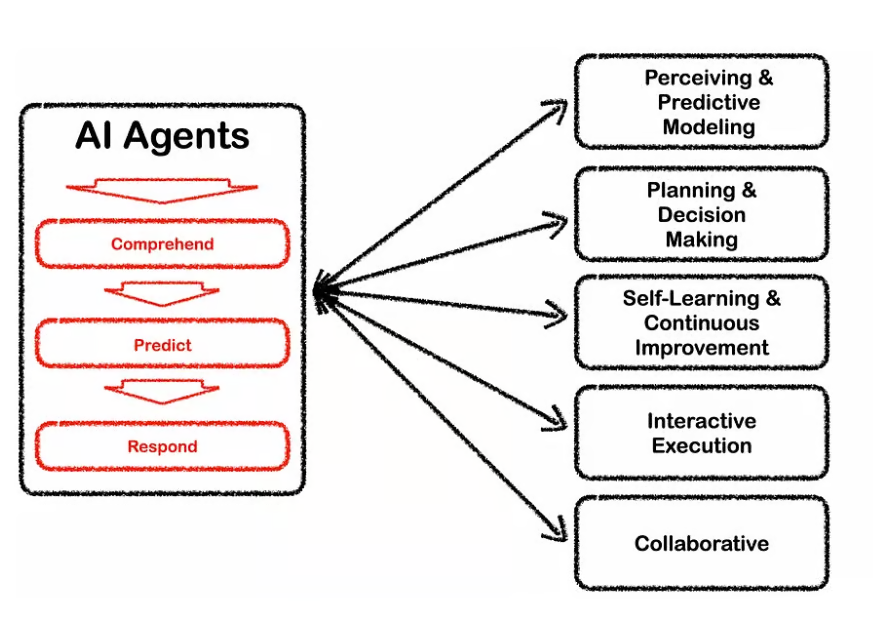

什么是AI Agents?

我们习惯于通过一个简单的文本输入、文本输出聊天机器人窗口与大型语言模型(LLMs)(如 ChatGPT)进行交互。如果我们能向 LLM 发出同样的指令,而它有能力进行计划、决策并执行任务直至完成,那会怎么样呢?简而言之,我们可以将 LLM 或AI Agents看作是一个聊天机器人,它具有采取行动、访问工具和循环执行任务直至完全完成的附加能力。除了 LLM 之外,AI Agents的概念通常还引入了 3 个核心组件:工具、内存和规划。

您可能会想:既然我可以使用 Gemini 或 Claude 等 LLMs,为什么还要使用代理呢?我最喜欢用吴恩达(Andrew Ng)的解释来阐述非代理 LLMs 的局限性:”想象一下,如果您可以在电脑上写一篇文章,但您不能使用退格键”。使用 LLMs 时,您只能向模型发送单个提示和得到回复。当我们想要利用适应性和灵活性时,我们就会使用代理。我们希望利用代理的思考和迭代能力,而无需人工干预。

这就是代理的闪光点:通过赋予 LLM 1) 执行操作的能力和 2) 规划、反思和迭代其答案的能力。在 ChatGPT 中,您可能会来回重复 20-30 次,直到对结果满意为止,从而获得最佳结果,对吗?这正是我们与代理合作的好处,我们允许代理独立迭代答案,直到足够好为止。这主要是通过一个名为ReAct的概念来实现的,它是 “推理 “和 “行动 “的缩写。为了使事情简单化,可以将代理视为赋予 LLM 循环直到完成任务的能力。

代理框架和最佳实践

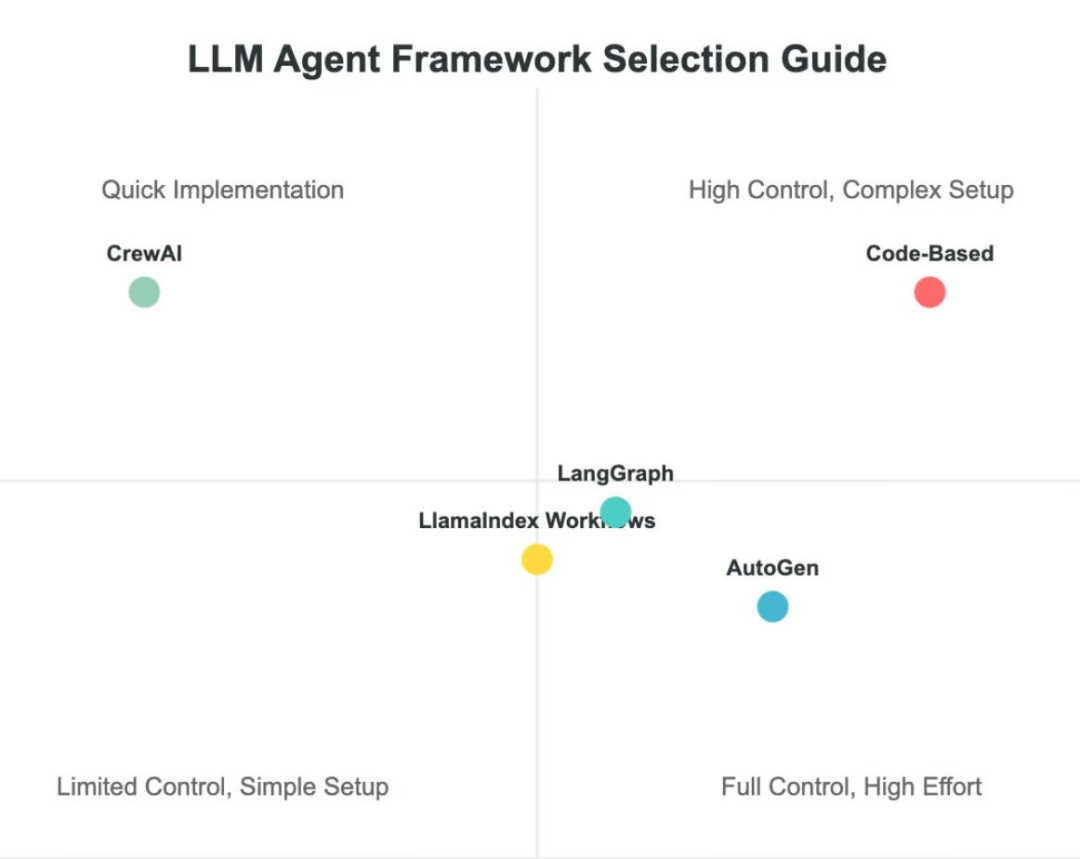

那么,如何才能亲自试用代理呢?目前,围绕AI Agents有许多新兴的最佳实践和框架。最流行的框架遵循多代理模式,但一般来说,我喜欢将它们分为 1)宏观协调和 2)微观协调。如果您的目标是快速建立原型并验证一些想法,那么最好从 CrewAI 和 AutoGen 等工具开始。这些框架通常采用多代理/对话框架,其中不同的代理采用不同的、专业的、互补的角色形式,类似于组织内部的专用角色。

Top 4 Agentic AI Architecture Design Patterns

代理实践

一个很好的起点是,将您试图自动化的整体任务列出所有步骤,并将每个步骤标记为需要 1) 知识或 2) 操作。我们正在利用预训练模型的推理能力,但每个步骤都可能需要外部数据来完成任务,或者需要操作/工具来完成任务。对待AI Agents就像对待新队友或新员工一样,他们需要入职。他们需要获得正确的工具和数据,以准确完成任务。更重要的是,它们需要清晰明确的指令。一个很好的方法是任务分解,你花的时间越多,任务分解和专业化的程度就越高,就像 Filip 上面举的例子一样,结果的投资回报率就越高。

请记住,任何新技术或实施都需要权衡利弊,只需记住评估您的用例需要什么,以及为什么要利用代理而不是 LLMs 。由于代理具有迭代和非绑定的特性,您的控制能力(可控性)和可视性(调试)可能会降低。因此,在实践中,这最终会成为一种平衡行为,具体取决于您的使用情况。您可以提高代理的自主性(计划、决策和执行任务的能力),但代价是降低控制能力,或者 “与其让代理(或代理群)自由地做端到端的所有事情,不如尝试将他们的任务对冲到流程/SOP 中需要这种灵活性或创造性的特定区域”。

构建代理的复杂程度各不相同,但归根结底有三点:1) 控制(宏观协调与微观协调);2) 可见性(LLM API 的抽象层);3) 实施工作和开销。扪心自问,您希望对任务中的所有步骤有多大的控制力和可见性,或者您希望为设置代理本身花费多少开销或精力。您是想要一个框架为您完成繁重的工作,还是想要从头开始创建一个代理?我们甚至还出现了一个全新的模型系列,名为 Large Action Models (LAMs),它是专门为使用工具、推理和规划而设计的。

最好的学习方法就是亲身实践!我建议您从 CrewAI + AgentOps 开始,因为这是最容易上手的体验,您甚至可以使用 ollama 等本地模型,这样就不必为第三方 API 提供商付费。如果您使用 Anthropic 或 OpenAI,请使用 GPT-4o-mini 或 Claude3-Haiku 等小型模型,因为它们更快、更便宜。

下面列出了最流行的协调框架,供您入门使用:

- CrewAI

- AutoGen

- LangGraph

- LlamaIndex Workflows

- OpenAI Swarm

- Dify

- TaskGen

- Atomic Agents

- Magentic-One

- AWS Multi-Agent Orchestrator

原文链接:

https://www.cybersec-automation.com/p/blueprint-for-ai-agents-in-cybersecurity