俄罗斯黑客组织渗透和利用巴基斯坦黑客组织服务器案揭秘

责编:gltian |2024-12-05 14:56:44近日,Black Lotus实验室公布了一项惊人的数字间谍案研究结果,揭示了俄罗斯黑客组织Turla(又称Secret Blizzard)如何秘密控制巴基斯坦黑客组织的恶意软件服务器系统,进而利用服务器节点渗透南亚多国敏感的政府网络。

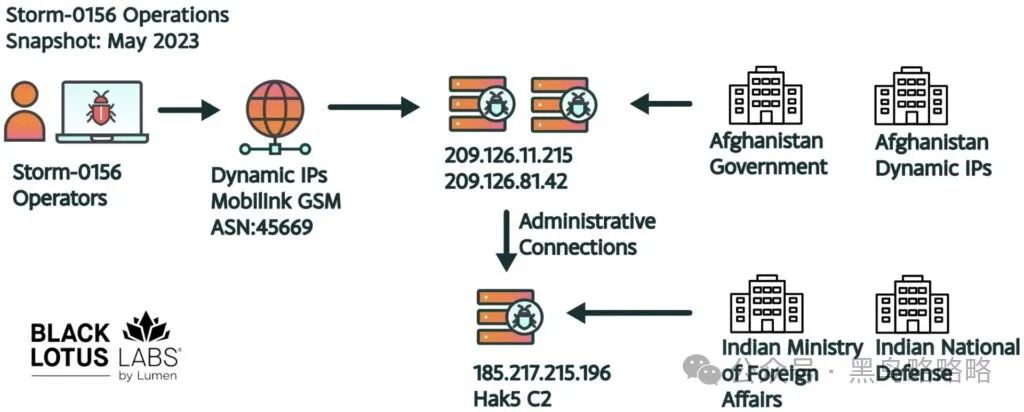

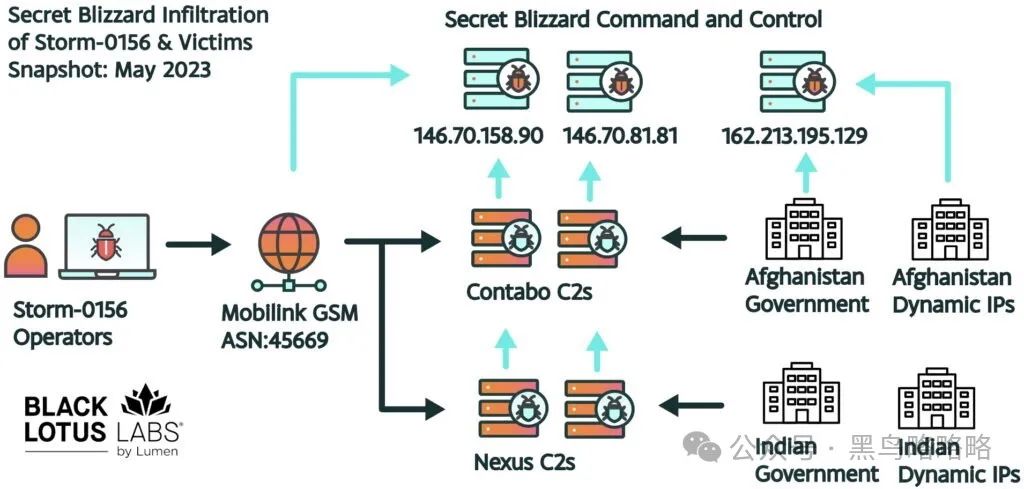

据悉,Turla黑客组织在近两年的时间里,成功征用了33个由巴基斯坦黑客组织Storm-0156(sidecopy和透明部落)操作的C2服务器。Storm-0156本身就是一个以阿富汗和印度政府目标为攻击对象的网络间谍组织,甚至使用了市售的Hak5渗透测试硬件设备进行入侵。然而,他们未曾料到,自己的C2服务器会成为Turla的入侵桥梁。

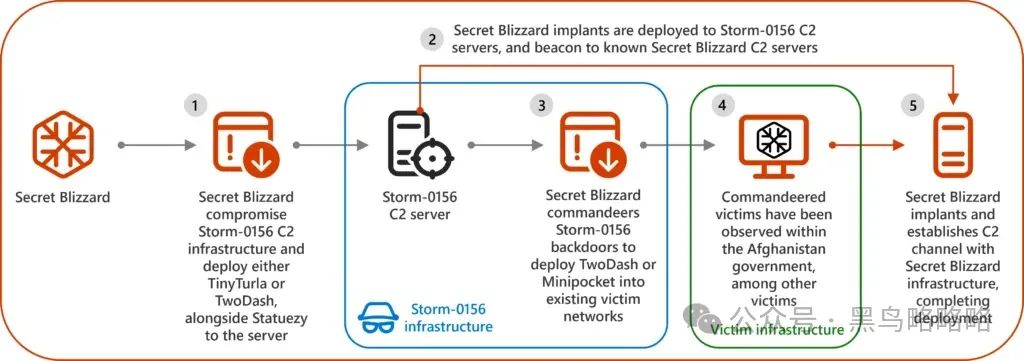

Black Lotus实验室的研究显示,Turla黑客组织不仅闯入了Storm-0156使用的C2服务器,还利用这些服务器的访问权限,启动了自己的恶意软件,并成功劫持了敏感数据。这是自2019年Turla首次被发现重新利用伊朗威胁组织的C2以来,第四次被记录嵌入其他组织行动的案例。

值得注意的是,Turla黑客组织不仅攻击性强,而且目标广泛,世界各地的大使馆和政府办公室都是其攻击对象。在此次事件中,Turla还控制了Hak5 Cloud C2节点,这是一个原本为合法渗透测试设计的平台,但在此被用于间谍活动。

在Turla控制Storm-0156的行动之前,Storm-0156一直在使用市售的Hak5设备入侵印度政府机构,包括其外交部。然而,Turla利用Storm-0156在阿富汗政府网络和巴基斯坦运营商工作站中的立足点,部署了专有恶意软件(如TwoDash和Statuezy),窃取了巴基斯坦运营商收集的各种数据,包括凭证、文件等。

Black Lotus实验室的研究人员指出,Turla通过这种渠道可能获得了大量数据,包括Storm-0156工具的洞察、C2和目标网络的凭证,以及从之前的行动中收集到的泄露数据。这不仅证明了APT运营商如何隐藏其踪迹并试图进行模糊的归因分析,也显示了Turla在网络间谍活动中的高超技艺。

此外,到2024年中期,Turla已将重点扩大到使用从巴基斯坦工作站窃取的另外两种恶意软件(Wasicot和CrimsonRAT)。此前,CrimsonRAT已被发现用于针对印度的政府和军事目标。Turla利用自己的访问权限,收集了该恶意软件先前部署的数据,进一步扩大了其攻击范围。

Black Lotus实验室警告称,Turla有一个显著特点,即大胆利用其他黑客组织的C2服务器来达到自己的目的。这种策略允许Turla运营者远程获取先前从受感染网络窃取的敏感文件,而无需使用(并可能暴露)他们自己的工具。

同时,微软公司的另一份报告也记录了Turla自2017年以来如何系统地渗透和劫持至少六个不同国家高级黑客组织的基础设施。这符合Turla既定的模式,此前它曾接管过伊朗、哈萨克斯坦和其他威胁组织的基础设施。微软的分析表明,这种“间谍对间谍”的方法是俄罗斯FSB的一种蓄意策略,旨在进行间谍活动,同时将其活动隐藏在其他黑客的行动背后。

Lumen报告

https://blog.lumen.com/snowblind-the-invisible-hand-of-secret-blizzard/

微软报告

https://www.microsoft.com/en-us/security/blog/2024/12/04/frequent-freeloader-part-i-secret-blizzard-compromising-storm-0156-infrastructure-for-espionage/