无间道!勒索软件团伙Conti攻击手册泄露

责编:gltian |2021-08-11 10:04:31

Conti是近年来最为活跃和危险的勒索软件团伙之一。该组织采用勒索软件即服务 (RaaS) 的运营模式,其中核心团队管理恶意软件和Tor站点,而招募的联盟机构则执行网络漏洞和数据加密攻击。核心团队赚取赎金的20~30%,而附属公司赚取其余部分。

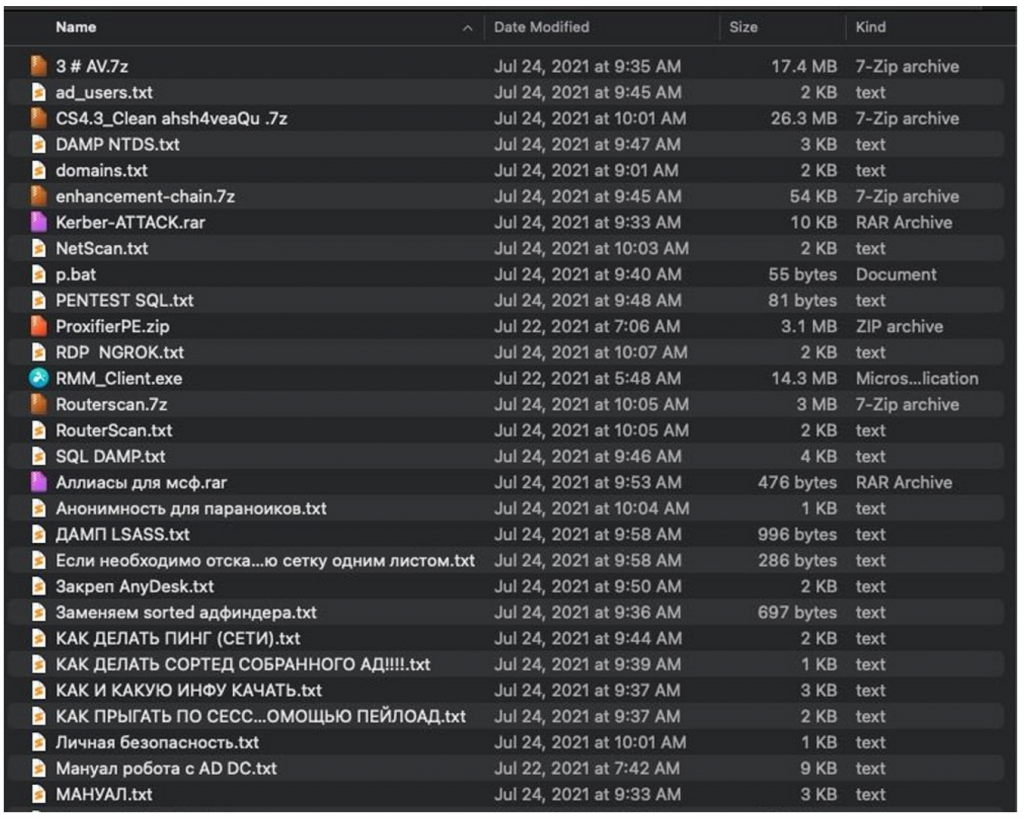

上图是该团伙的培训材料,勒索软件的攻击手册也在其中

近日,安全研究人员pancak3分享了一个反水的Conti加盟机构成员发布的论坛帖子,该成员公开泄露了有关勒索软件操作的信息。该信息包括Cobalt Strike C2服务器的IP地址(下图,pancak3强烈建议立刻封锁图片中的IP地址)和一个113MB的档案,其中包含大量用于进行勒索软件攻击的工具和培训材料。

该成员还表示,他发布这些材料的原因是在一次攻击后的分赃中只获得了1,500美元,而团队的其他成员却将赚取数百万美元。一位威胁情报专家指出,此次泄露的攻击手册与Conti的活跃案例相符,基本可以确认是真实泄露。

此次泄密暴露出勒索软件团伙的组织成熟度,以及他们在针对全球公司发动攻击时使用的流程和经验。同时也暴露了勒索软件即服务操作的脆弱性,因为任何一个不满意的加盟成员都可能会导致攻击中使用的精心制作的培训信息和资源暴露。

作为勒索软件的顶级玩家,Conti勒索软件“渗透测试”团队的操作手册同时也是渗透测试操作的“圣杯”。因此这次泄露将产生积极的影响,防御端的渗透测试人员可以通过这些资料来逐步提高渗透测试技能以应对勒索软件。

来源:安全牛