揭秘一场针对中东知识分子的“社工阴谋”,意图获取情报信息

责编:gltian |2021-07-22 16:14:15一名疑似伊朗的国家黑客发动了一场复杂的社会工程攻击行动,通过伪装成伦敦大学东方非洲研究学院 (SOAS) 的学者来收集敏感信息,目标是中东地区的智库人员、记者和教授等。

企业安全公司Proofpoint认为这一名为“Operation SpoofedScholars”活动背后的幕后黑手是TA453的高级持续威胁组织,该威胁组织别名为APT35(火眼命名)、Charming Kitten(ClearSky命名)和Phosphorous(微软命名)。这个政府网络战组织被怀疑代表伊*兰革命卫队 (IRGC) 开展情报工作。

研究人员表示:“确定的目标包括来自智库的中东事务专家、著名学术机构的资深教授和记者,该活动显示了TA453在攻击方法上的升级和复杂化。”

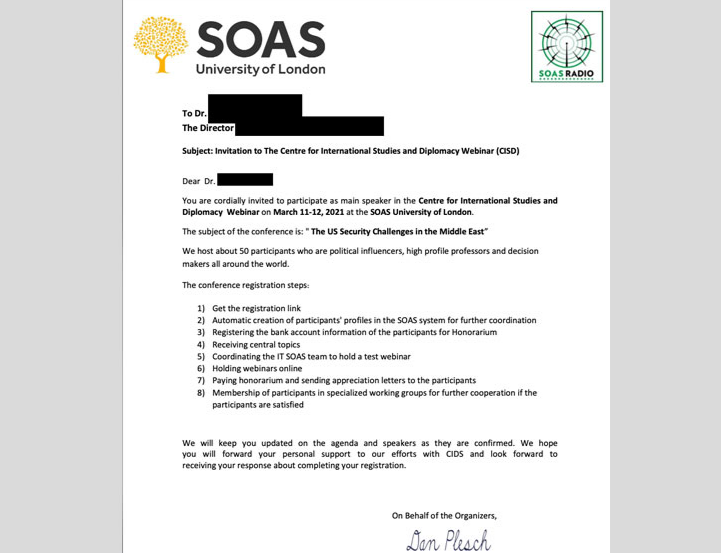

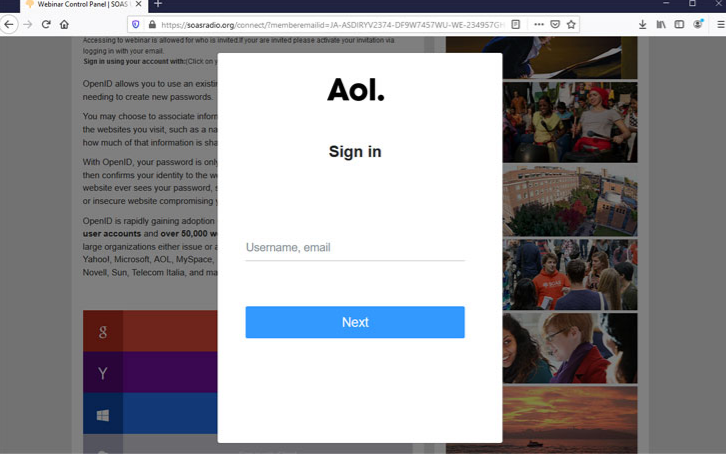

从高层次的攻击链层面来说,黑客冒充英国学者针对一群精英人群,试图诱使他们点击线上会议的注册链接,该链接旨在从谷歌、微软、Facebook和雅虎中获取各种凭据。

黑客为了能让身份看起来更合法,将凭据网络钓鱼基础设施托管在属于伦敦大学SOAS广播电台的一个真实但已被入侵的网站上,将定制化凭据收集页面伪装成注册页面,并分发给目标用户。

从已知的一个案例中发现,TA453已向目标人群的个人电子邮件帐户发送了一封凭据收集邮件。研究人员说:“TA453通过伪装成SOAS合法附属机构的学者来分发恶意链接,从而增强了凭据获取的可信度。”

此外,TA453还坚持要求受害者登录注册网络研讨会,这增加了攻击者“计划立即手动验证捕获凭据”的可能性。这些攻击早在2021年1月就开始了,之后该组织在网络钓鱼电子邮件中巧妙地改变了他们的策略。

这不是该攻击者第一次发起凭据网络钓鱼攻击。今年3月初,Proofpoint详细介绍了针对以色列和美国专门从事遗传、神经病学和肿瘤学研究的高级医疗专业人员的“BadBlood”活动。

研究人员说:“TA453非法获取了世界级学术机构的网站访问权,以利用被入侵的基础设施来获取其预定目标的凭据。使用合法但被入侵的基础设施说明了TA453攻击手法变得更加复杂,且有可能在未来的活动中持续应用。TA453继续迭代、创新和收集,以支持IRGC情报收集重点工作。”

伦敦大学东方和非洲研究学院 (SOAS) 的一位发言人在声明中回应:

“我们了解到,黑客创建了Gmail帐户以冒充学者,并创建了一个虚拟站点来攻击目标用户,并收集数据。这个虚拟页面被放置在SOAS Radio的网站上,SOAS Radio是一个独立的在线广播电台,制作公司即SOAS。该网站与SOAS官方网站分开,不属于我们任何学术领域。此次事件并非SOAS内部人员所为,而是外部人员。SOAS的学术人员并没有参与这个过程,SOAS工作人员也没有因为自身行动或声明导致目标用户遭欺诈。“

“关于黑客创建虚拟网站,没有从SOAS获得任何个人信息,也没有涉及我们的数据系统(例如,教职员工和学生记录、财务信息、电子邮件和核心ac.uk网站等)或受此影响。我们的核心系统的网络安全系统是完整的、有效的。在今年早些时候,我们一发现了这个虚拟站点,就立即补救并报告了数据泄露行为。我们已经审查了事件始末,并采取措施进一步改善对此类外部系统的保护。”

参考来源

Iranian Hackers Posing as Scholars Target Professors and Writers in Middle-East