假入伙真探秘,看技术大佬如何打入勒索软件团伙

责编:gltian |2021-07-07 14:38:00从个例到网络犯罪的暴利手段,勒索软件只用了短短几年时间。勒索软件的迅速崛起,使其成为笼罩在个人、企业乃至政府机构上的安全阴霾。尤其是在“勒索软件即服务”的模式下,无限降低的犯罪门槛,进一步加剧了勒索软件威胁的泛滥。

最近,CyberNews一名研究人员通过黑客论坛上的勒索软件招募信息,谎称“应聘”的方式,从与Ragnar Locker 有关联的勒索软件运营商处,得到了与运营商内部的赎金支付结构、兑现计划和目标收购策略。由此,通过这个个例,向我们揭开了勒索软件风靡背后的操作与运营。

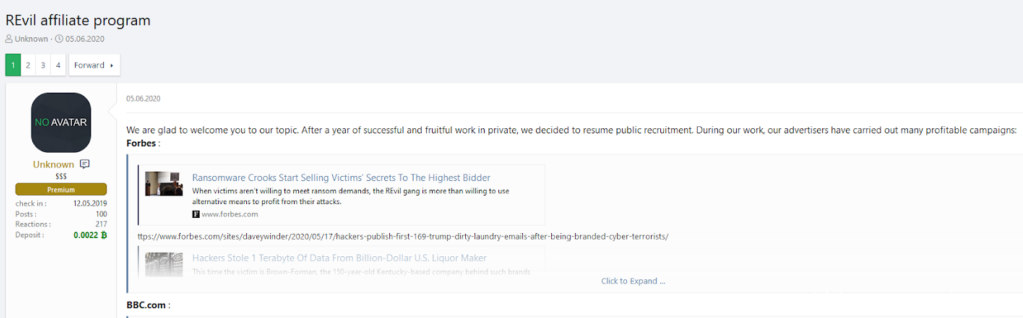

近年来,越来越多的勒索软件组织正试图利用黑客论坛招募新成员,以解决“劳动力短缺”的问题。2020年6月,安全研究人员就在某黑客论坛上发现勒索软件组织发布的奇特招聘广告,由此开始了假冒应聘实为探听勒索软件运营内幕的行动。期间,伪装成应聘者的安全研究员,在私人 qTox 聊天室与声称是勒索软件组织有关联的人进行了“工作面试”。也正是这段“神奇”的面试,让安全研究员见到了声称负责运行勒索软件附属公司 10 多年的威胁行为者。

面试过程中,为自己勒索事业版图招兵买马的运营者,向安全研究员分享了自己的部分攻击目标,并选出了其中的几家企业,以成功入侵企业网络并投放勒索病毒为目的,来考验安全研究员的技术实力。当然,冒充应聘者的安全研究员,并不会真的答应这样做。

面试过程中,为自己勒索事业版图招兵买马的运营者,向安全研究员分享了自己的部分攻击目标,并选出了其中的几家企业,以成功入侵企业网络并投放勒索病毒为目的,来考验安全研究员的技术实力。当然,冒充应聘者的安全研究员,并不会真的答应这样做。

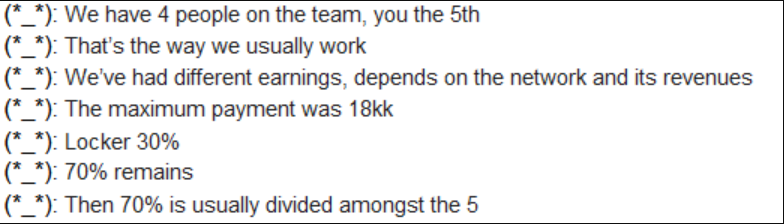

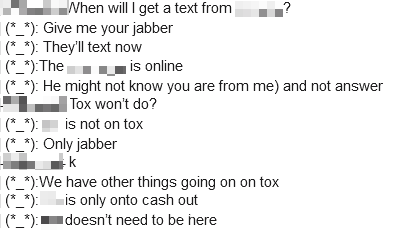

不过,在交流中已经了解到,招兵买马的组织是隶属于REvil和Ragnar Locker团体的黑客团体之一。他们正在使用 Ragnar Locker(一种针对运行 Microsoft Windows 的设备部署的流行勒索软件套件),并且该团队已经有四名活跃成员。如果我们能够通过面试,我们将成为这个团队的第五名成员。

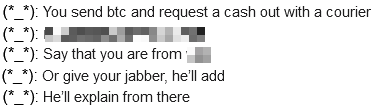

在后续的交流中,安全研究人员还得到了与勒索赎金有关的信息。原来,这些勒索软件运营者之所以能够将加密货币变现为传统货币,是因为他们在一家加密货币交易所有一个内部联系人,专门负责从事货币匿名化,从而帮助他们安全地兑现(甚至可能洗钱)赎金收益。

当然,想要拿走巨额价值的勒索赎金,需要向加密货币交易所内部联系人支付4%的费用,才能最终让加密货币转换成现金,并匿名交付到勒索软件团伙指定的账户。

安全研究员的冒名面试操作,为我们揭开了勒索软件运营的闭环流程。最后,愿大家都能警惕网络空间的潜在威胁,远离包括勒索软件在内的各类安全威胁。

来源:安全客