生物行为识别技术在社工诈骗中的应用分析与探索

责编:gltian |2021-07-01 14:21:021 什么是社工诈骗?

人为因素才是安全的软肋,有意、无意的行为可造成潜在的威胁或者一连串的后果。2021年DBIR数据泄露报告(Data Breach Investigations Report)中提到85%的数据泄露涉及人的因素。社工攻击正是利用人的因素,引导操纵人们采取行动或泄露机密信息,以达到收集信息、欺诈或访问系统等目的的“骗局”。

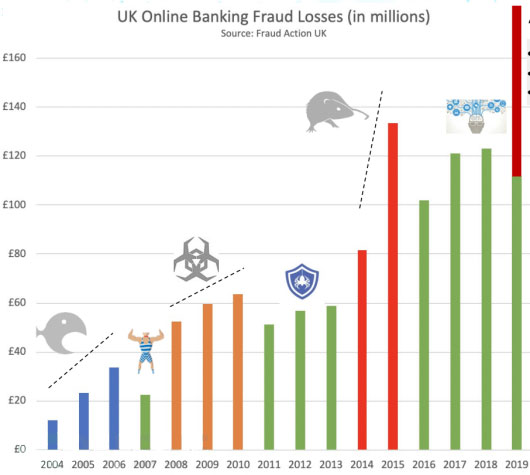

“社会工程诈骗”(SEF)是指诈骗者利用社工手段,获得个人的信任,并“欺骗”他们分享机密信息,甚至将资金直接转移给攻击者。SEF严重依赖于人际互动,受害者通常不知道发生了什么。利用社工攻击进行诈骗,一直屡见不鲜,带来的损失也是逐年增长。

2 社工诈骗类型

社工诈骗攻击其实在工作和生活中很常见,比如莫名收到“亲友或领导”电话或“XX公司”的邮件,要求提供私密信息、转账等。随着攻击手段的发展,社工诈骗攻击的手法也发生着变化,出于不同的阶段性目标或者实时性角度,存在几种典型的方式:

- 静态凭证收获:是一般比较常见的离线攻击手段,比如网络钓鱼、电话钓鱼、短信钓鱼,欺骗受害者自愿交出证件或敏感信息。

- 陷阱欺骗:是一种近实时的攻击手段,攻击者通过提供某种形式的帮助,诱骗受害者在PC或移动设备上安装远程访问工具。

- OTP收集:一般是实时进行攻击,如通过电话进行诈骗,收集OTP,并立刻使用,进行注册或支付。

- 深度社工:一般是实时进行攻击,利用语音诈骗,诱使用户直接把钱转给骗子。

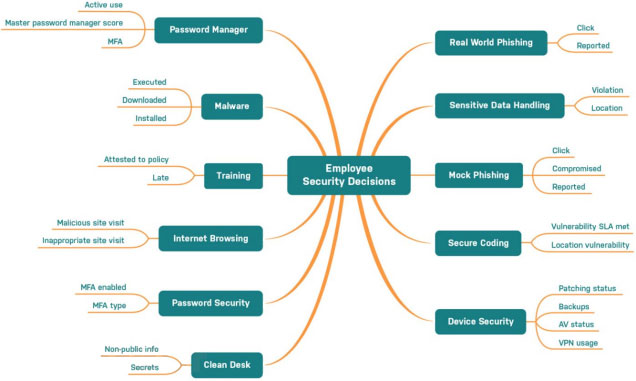

3 生物行为识别技术

生物行为识别技术通常可用于分析利用恶意软件、机器人活动、远程接管账号等方式进行的未经授权用户或进程更改计算机操作的行为。人在与人、设备交互过程中,都有其特定的、可识别的方式,生物行为特征可以识别不符合已识别模式的异常行为,如诈骗者行为模式。以下是三个例子:

- 应用程序熟悉度异常:欺诈者使用受损害的身份反复攻击一个站点,通常对站点及其应用程序流程表现出熟悉,操作流畅,这是普通用户所不具备的。

- 操作快捷性:由于任务性质,诈骗者攻击并试图包含成百上千的账户,诈骗者经常使用高级计算机技能(很少在普通用户中见到),诸如键盘快捷键和功能键等。因此,节省时间和加快过程的技能可能是欺诈活动的标志。

- 数据输出流畅性:普通用户可以从长期记忆中快速说出个人信息,如姓名、电话号码、地址和信用卡信息,而诈骗者往往不得不依赖短期记忆,表现在输入这些信息时,从时间上存在差异。这也是区分诈骗者与合法用户的标志。

这种生物行为识别技术方法能够在账户设置过程中实时识别潜在的欺诈者。

4 社工诈骗分析与检测

针对社工诈骗,其防护策略除了从管理和意识上进行培训、学习提升之外,也可以从技术上进行加强。不同的社工方式,其检测思路不同。对于钓鱼社工,可通过暴露的域名、样本等进行威胁特征分析。但是,对于一些隐蔽性较高的社工诈骗攻击,如电话语音诱导转账诈骗,这类手段通常缺少明显的威胁特征,难以识别。

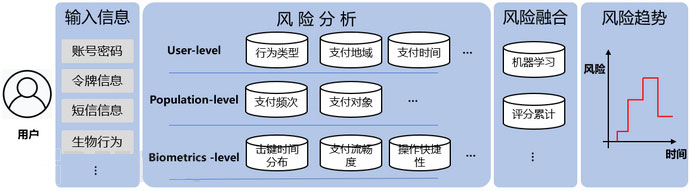

社工诈骗本质上是对身份认证的盗用,以达到恶意的目的。通过生物行为识别技术,采用基于风险的持续身份认证,逐步分析用户行为的风险,以识别诈骗操作。生物行为识别技术综合用户实体行为分析和生物特征识别技术,从不同维度,对用户身份和行为进行持续检测,得出风险值。利用机器学习、弱信号评分累加等方式,融合各维度弱的身份识别风险值,分析识别高可信的诈骗操作。其主要框架如下图所示。

持续的风险分析依赖于IP信息、4A信息、PIN、短信,以及用户个人行为等信息。利用这些信息,从不同级别进行风险分析,识别潜在异常风险。

- User-level检测:分析用户出现了新类型用户行为,不符合历史习惯,例如,对于父辈,所接触的线上支付一般多以移动端进行支付为主,PC端支付较少。当某次支付采用PC端支付,则可表现为异常。

- Population-level检测:分析用户的行为在频次上出现异常变化,例如,用户转账频次超过日常次数、转账对象从未出现过,均不符合历史转账的行为。

- Biometrics-level检测:从用户的生物行为特征上表现出来的差异,来分析异常行为。例如,利用键鼠行为(击键频率、击键时间间隔分布等)进行身份识别和行为确认。

这些潜在的异常风险,能够刻画出用户在不同维度下的异常行为。通过进行机器学习或者评分累计的方式,综合这些不同级别的弱检测信息,分析社工诈骗攻击,可提高识别的可信度。

5 利用击键行为的身份识别探索

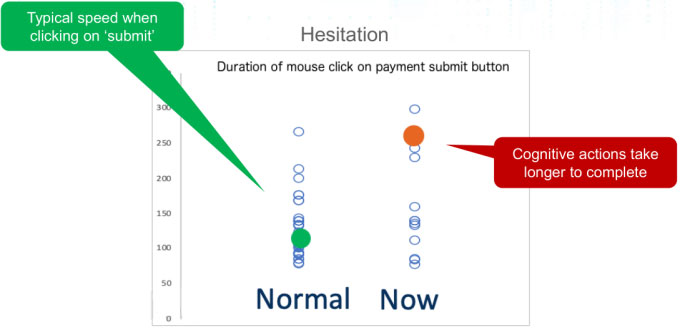

2021RSA大会上有学者的报告中指出,用户在注意力不专注的情况下,相比日常操作,操作按键生物行为存在差异。

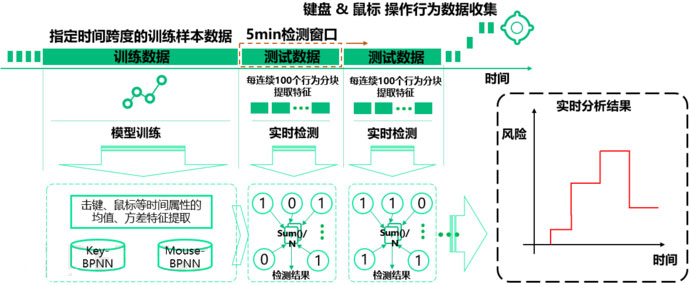

通过用户击键行为特征进行身份鉴别,一种典型思路如下图所示。收集键鼠操作行为,训练检测模型。随后,随实时数据分批次进行检测,并融合检测结果,输出身份识别风险值。

在日志监测过程,当发现高风险评分的身份正在进行交易时,则存在被欺诈的风险。

6 总结

社工诈骗攻击是一种典型的攻击方式。结合用户的生物行为特征进行异常检测,可强化对社工诈骗行为的识别。如何在传统检测方法的基础上,融合不同级别用户行为特征,更精准的刻画用户行为,识别各类社工诈骗攻击,是一个需要持续探索的方向。