含有挖矿恶意软件的Docker Hub映像文件被下载了2000万次

责编:gltian |2021-04-01 09:53:19Palo Alto Networks威胁情报团队Unit42的研究人员近日发现,Docker Hub上的多个容器映像文件被挖矿软件劫持了至少两年之久,且已被下载了超过2000万次。

Docker Hub是最大的容器应用程序库,企业可以通过Docker Hub在内部或与其客户共享映像文件,开发人员社区则可以在该平台分发开源项目。

Unit 42的研究人员Aviv Sasson在Docker Hub上发现了30个参与加密货币挖矿劫持操作的恶意映像:

- 021982/155_138

- 021982/66_42_53_57

- 021982/66_42_93_164

- 021982/xmrig

- 021982/xmrig1

- 021982/xmrig2

- 021982/xmrig3

- 021982/xmrig4

- 021982/xmrig5

- 021982/xmrig6

- 021982/xmrig7

- avfinder/gmdr

- avfinder/mdadmd

- docheck/ax

- docheck/health

- dockerxmrig/proxy1

- dockerxmrig/proxy2

- ggcloud1/ggcloud

- ggcloud2/ggcloud

- kblockdkblockd/kblockd

- osekugatty/picture124

- osekugatty/picture128

- tempsbro/tempsbro

- tempsbro/tempsbro1

- toradmanfrom/toradmanfrom

- toradmanfrom/toradmanfrom1

- xmrigdocker/docker2

- xmrigdocker/docker3

- xmrigdocker/xmrig

- zenidine/nizadam

研究人员发现它们来自10个不同的用户账户。其中一些名称清楚地表明了其用途,而其他名称则具有误导性的名称,例如“proxy”或“ggcloud”或“docker”。

截止本文发布,除一个名为xmrigdocker的账户移除了映像文件外,所有账户中的映像仍可在Docker Hub上使用。

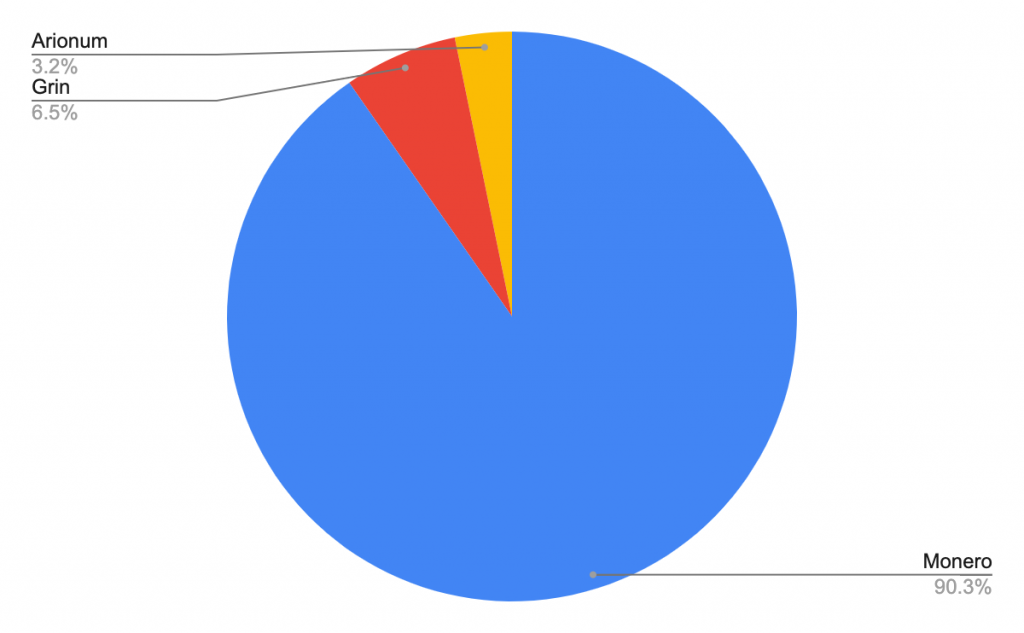

在大多数情况下,挖矿劫持攻击者都会选择挖掘门罗币,而XMRig是最受欢迎的门罗币挖矿工具。但是,Sasson发现某些操作还会挖掘Grin(GRIN)或ARO(Aronium)币:

在检查了矿池数据之后,研究人员估计此次容器挖矿劫持活动中攻击者能够开采价值约20万美元的加密货币。