2020上半年安全威胁事件大起底,挖矿披“新冠”勒索再出新

责编:gltian |2020-08-12 13:46:33近日,亚信安全完成了2020年上半年主要威胁事件的回顾分析,相关数据显示,2020年上半年,勒索病毒、挖矿病毒仍然是最值得关注的安全风险,此外,驱动级木马紫狐及Emotet银行木马再度升级,这为企业用户带来了巨大威胁。在必定忐忑的下半年,亚信安全建议用户加强对于安全威胁事件的关注,强化员工在端点系统和应用层面的网络风险意识,并部署多层次、全方位的网络安全解决方案。

勒索病毒强势来袭 新变种层出不穷

最近几年,勒索病毒持续占据了安全威胁新闻的“头版头条”——今年上半年也不例外。亚信安全监测发现,GlobeImposter、WannaRen、Sodinokibi勒索病毒在锁住目标主机的系统或是文件,以勒索赎金的同时,躲避安全软件的封锁,其全新的变种都已频繁出现。

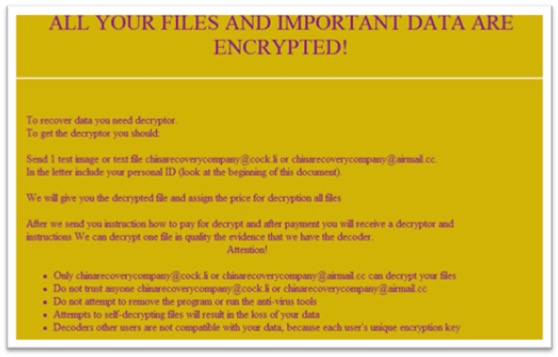

以 GlobeImposter勒索病毒为例,该勒索病毒首次出现于 2017 年,并在接下来的三年中演化了数个版本,催生了“十二主神”、“十二生肖”系列等多个知名变种。今年上半年,GlobeImposter 勒索病毒携 C4H 强势来袭,黑客在入侵企业内网之后,会利用RDP/SMB暴力破解以及多种方法以求获取登录凭证,以在内网横向渗透传播。一旦攻击成功,该病毒会加密系统中的文件,添加扩展名.C4H,继而在电脑屏幕中提示勒索信息。

【GlobeImposter勒索病毒变种】

目前,亚信安全防病毒服务器(OSCE)的行为监控功能已经可以有效拦截GlobeImposter、WannaRen、Sodinokibi等勒索病毒变种,并封堵未知的勒索病毒,阻止其对文件进行加密。对于该勒索病毒的防御,亚信安全建议采取3-2-1规则来及时备份重要文件,通过访问控制限制外部对于关键业务数据的访问,通过补丁管理尽可能降低漏洞攻击风险,并部署多层次、全方位的网络安全产品。

挖矿病毒再次活跃 并攀上“新冠”热点

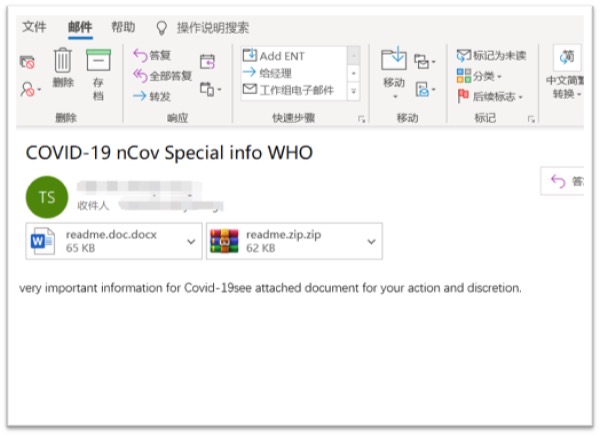

由于比特币等数字货币的价格在今年上半年再度上涨,挖矿病毒也开始活跃起来。其中,利用“新冠病毒”邮件传播的LemonDuck挖矿病毒尤为值得关注,该病毒会伪装成“新冠病毒”相关邮件,给受感染主机的联系人发送电子邮件,利用好奇心诱导收件人点击携带了挖矿病毒的邮件附件。此外,臭名昭著的“黑球”攻击也在上半年持续,该病毒同样会伪装成为“新冠病毒”相关邮件,在感染之后会首先试图结束杀毒软件进程,继而执行挖矿程序。

【利用“新冠病毒”邮件传播的LemonDuck挖矿病毒】

不仅仅只有 Windows 系统处于挖矿病毒的阴影之下,企业用户常用的 Linux 系统也在上半年遭到了挖矿病毒的入侵。亚信安全发现,StartMiner挖矿病毒会通过Linux 系统的ssh进行传播,创建多个包含2start.jpg字符串的恶意定时任务,继而下载挖矿和Tsunami僵尸网络。

基于相关威胁事件的观察和分析亚信安全发现,大量的挖矿病毒传播都有一个共同点,那就是他们都采用的是社交工程的攻击方式,以‘新冠’等大家非常关注的热点事件作为诱饵,并广泛散播垃圾邮件,吸引受害者点击。因此,防范挖矿病毒传播的第一步便是提高员工的网络安全意识。目前,亚信安全邮件网关产品,已经可以有效拦截高风险的电子邮件;此外,亚信安全高级威胁发现系统 TDA 也可以准确定位到下载恶意病毒的主机,找到攻击事件进入点,并拦截挖矿病毒攻击。

除了提升员工的网络安全意识并部署网络安全产品与解决方案之外,亚信安全还建议用户打全系统补丁程序、设置高强度密码,降低漏洞攻击、弱口令攻击带来的风险。

“紫狐”及Emotet银行木马再度升级

在上半年,木马攻击也同样值得大家注意。其中,升级后的“紫狐”木马已经能够利用SMB和MSSQL弱口令爆破传播,并通过产生的恶意回调加载恶意驱动;而诞生于2014年的 Emotet 银行木马则依然保持了活跃的攻击态势,其最初主要使用网络嗅探技术窃取数据,后期则通过含有恶意宏代码的文档下载记性传播。值得注意的是,在上半年,此类木马程序的后台基础设施仍然在不断更新,并应用了流量加密技术。

目前,亚信安全高级威胁发现系统 TDA 已经可以监控到 Emotet 银行木马的C&C回调,以及MSSQL弱口令爆破,从而定位到感染源机器,亚信安全Web信誉也已经可以拦截其更新的C2信息,从而帮助用户更有效地防范此类攻击。

在风云变幻的2020上半年,亚信安全提出了“安全定义边界”的发展理念,这不仅指引着亚信安全的技术战略,同时也为企业级用户提供了可以借鉴的安全运营理念和落地方案。下一步,亚信安全在做好技术分析的同时,也将为更广大的用户提供更加高效智能的安全产品和解决方案,实时播报最新的网络威胁风险预警,为更多企业数字化业务提供安全保障。