让英特尔再次瑟瑟发抖:洗劫来自超安全SGX的加密密钥

责编:gltian |2020-06-16 17:09:39英特尔处理器容易受到一种名为SGAxe的新攻击,这种攻击可以突破英特尔软件保护扩展(SGX)飞地(enclave)的安全保障。它旨在专门窃取并泄漏来自英特尔处理器的数据。

密歇根大学、阿德莱德大学和Data61的研究人员在2020年1月曾披露了CacheOut攻击(又叫L1D收回取样),SGAxe则是这种攻击的演变版。

CacheOut编号为CVE-2020-0549,由于一些英特尔处理器在某些数据缓存收回中出现清除错误,该攻击可能允许可本地访问目标计算机的经过身份验证的攻击者可能泄露信息。

英特尔软件保护扩展(SGX)是现代英特尔处理器的一项安全功能,它使应用程序能够在名为飞地的受保护软件容器里面运行,提供基于硬件的内存加密,可将应用程序的代码和数据在内存中隔离开来。

从SGX飞地获取受保护的数据

SGAxe攻击允许从英特尔的引用飞地(quoting enclave)获取SGX证明密钥,从而使网络攻击者可以通过加密手段冒充合法的SGX英特尔计算机。

研究人员解释道:“在SGAxe论文中,我们对证明密钥采取了同样的操作,基本上从英特尔的生产级SGX飞地获取了整个密钥。”

他们使用SGAxe攻击和CacheOut攻击从最新的可信赖的SGX计算机窃取了私密的证明密钥。

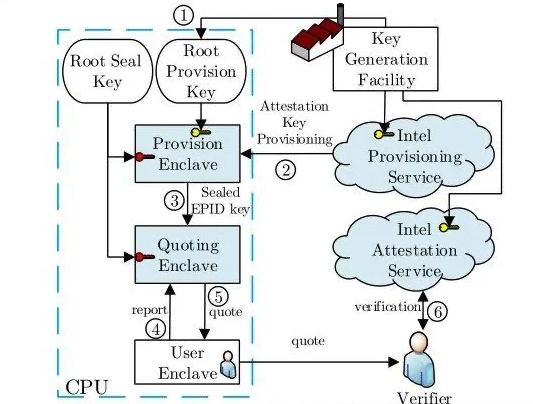

SGX的证明过程

研究人员解释道:“一旦我们将这些私密的证明密钥搞到了手,就可以签名任意的SGX证明引用,随后它们被英特尔的证明服务视为是合法的(或者至少在英特尔吊销我们的密钥之前是这样)。”

证明密钥由英特尔基于硬件的证明服务颁发给在英特尔SGX飞地内运行的软件,以便密封秘密信息及以后解封秘密信息。

下面这段视频演示了研究人员签名远程证明的任意引用,并对照英特尔的证明服务对其进行验证。

SGAxe缓解办法

英特尔将通过为OEM供应商提供CPU微代码更新来消除根本原因,从而缓解CacheOut和SGAxe。

然后,这些更新将以BIOS更新的形式分发给最终用户,英特尔还将执行可信计算基础(TCB)恢复,使所有以前已签名、已编译的证明密钥无效。

研究人员补充道:“这个过程将确保您的系统处于安全状态,因而您的系统能够再次使用远程证明。”

然而,由于这些是处理器芯片中的错误,“软件会以牺牲功能及/或性能为代价来缓解这些问题。”

英特尔将不得不为新一代处理器发布芯片内修复程序以解决这些问题,以免不会因软件缓解方法而出现类似的性能下降。

大多数英特尔处理器容易受到攻击

该攻击可用于攻击采用英特尔第9代Coffee Lake Refresh处理器的计算机,这一代处理器已经过全面更新,采用了英特尔迄今为止发布的所有SGX对策。

SGAxe只影响英特尔处理器,因为其平台是唯一提供英特尔SGX功能的平台。同样,没有证据表明该攻击在公开披露之前已在外头被人利用。

SGAxe漏洞将因旨在缓解CacheOut预测执行攻击的同一微代码更新而得到缓解。

英特尔产品安全事件响应团队(PSIRT)在此处发布了可能受SGAxe影响的处理器的完整名单:

英特尔媒体沟通主管Jerry Bryant今天说:“CacheOut研究人员最近向我们通报了一篇名为SGAxe的新论文。”

“值得一提的是,SGAxe依赖CVE-2020-0549,该漏洞已在微代码中得到了缓解(研究人员在更新后的CacheOut论文中证实了这点),微代码分发给整个生态系统。”

想了解有关SGAxe攻击的更多细节和技术信息,请参阅题为《SGAxe:SGX在实践中如何失效?》的研究论文:

转载自:云头条