开源威胁情报平台路在何方?

责编:gltian |2020-03-12 16:56:02——Bandura首席战略官RSAC2020播客实录

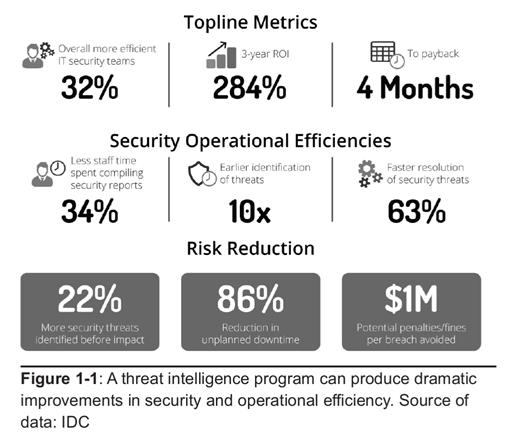

企业对威胁情报分享以及威胁情报在各个网络安全领域融合应用的热情,源自威胁情报日益凸显的价值,以下是IDC对威胁情报给企业安全运营带来的价值分析:

可以看出,威胁情报项目对于企业IT安全团队的效率提升和数字风险降低有着立竿见影的效果。

随着企业对威胁情报在漏洞管理、安全运营SOC、事件检测与响应、风险分析、防欺诈、供应链风险等等领域应用的关注度不断上升,开源威胁情报平台成为企业安全界的热门话题。开源威胁情报与商业威胁情报有何区别?开源威胁情报的优点是什么?未来的路怎么走?

带着上述问题,我们整理了开源威胁情报平台Bandura Cyber的首席战略官Todd Weller在RSAC2020大会上主持的研讨会录音内容(部分),供大家参考:

什么是开源威胁情报,它的驱动力是什么?

这是一个很好的问题。首先来说一下它是由什么驱动的?我们看到的是,各种规模和复杂程度的组织都在增加对威胁情报的使用。促使他们这样做的原因是:仅从现有安全控制中获得的威胁情报是不够的。究其原因,是因为威胁情报往往是专有的,由供应商驱动,由其威胁情报团队驱动,并由他们在客户群中看到的内容进一步加剧。而组织发现他们需要更广泛的威胁情报视野。它必须涵盖多个商业来源、开源行业和政府。这确实是推动这一运动的动力,那就是拥有更广泛、更开放的威胁情报视野。

第一个问题,什么是开源威胁情报?我用三个特征来概括一下开源威胁情报。首先是开源,我在Google上进行了搜索,结果发现大量开源威胁情报平台和服务,它们并不完全相同,但是这些概念之间存在一些相似之处——开源,对吗?它不受任何一个实体控制。采用社区方式,任何人都可以做出贡献。这和企业或行业安全联盟合作类似,情报这事不能单枪匹马去干。

开源威胁情报的第二特征是灵活,威胁情报可以轻松更改。您可以按需获取所需威胁情报。最后,我认为开源威胁情报的第三个特征是可移植性。这种威胁情报很容易移动,很容易将其集成到您选择的任何环境中。

这是与传统威胁情报平台的一个非常有趣的区别。由此引出的下一个问题是,为什么(开源)威胁情报很难集成到现有的安全控制中?

这里有两个关键因素。正如我所提到的,首先,开源威胁情报与传统安全解决方案的基本出发点就有分歧。传统安全解决方案提供的价值在于它们检测和阻止威胁的能力,他们通过自己专有的威胁情报来做到这一点,从而增强了其核心价值主张。因此,他们确实没有动力去分享或公开(威胁情报),也没有动力真正将其他人的威胁情报整合到自己的解决方案中。这是第一个因素。

我要说的第二个因素是技术限制。同样,传统安全解决方案旨在执行特定操作。我们倾向于在网络安全方面发挥作用或获得更大的曝光度。例如,下一代防火墙,如今所做的不仅仅是防火墙,而是整合了入侵防御。他们正在进行深度数据包检查和URL相关检测工作;他们正在做沙箱。此外,在这个基础上加密流量也在不断增加。下一代防火墙变得越来越肥,做了很多工作,资源负担也越来越重。

因此,这种方式存在很大的局限性。许多下一代防火墙直接限制了你可以整合第三方威胁情报的空间。我们已经看到的另一种因素,即使您消除了容量限制,在很多情况下,下一代防火墙的策略管理也很麻烦。这属于另一种限制。

回到开源威胁情报领域,您如何看待行业正在掀起开源威胁情报运动的说法?

我看到了两点。首先,几年前一些供应商组团成立了网络威胁联盟(CTA)。我认为Palo Alto Networks是一个关键创始会员,还有Symantec 等其他厂商,他们的目标是业界能够共享威胁指标。

但我认为CTA不算特别成功,坦白说,我们对网络威胁联盟知之甚少,甚至不清楚这个组织是否还存在?总之,正如刚才提到的,CTA的企业会员提供的都是专有网络安全方案,配套的威胁情报服务也是各自专有的,你让这些厂商慷慨无私地分享威胁情报,这事听上去很有情怀,但是缺少激励机制。

但有些安全方案供应商(特定的供应商)确实采取了行动来尝试实现第三方威胁情报的集成,并试图使他们的系统更加开放。我将重点介绍一些例子。例如Palo Alto Networks有一个名为MineMeld的开源项目,该项目将汇总来自多个来源的威胁情报,他们正在帮助实现自动化。

我认为McAfee在他们所谓的DXL方面也已经取得了很大的进步,这不仅是将整个McAfee解决方案组合在一起的一种方法,而且还使我们这样的第三方解决方案也可以轻松集成。这里需要考虑的其他方面是安全编排、自动响应(SOAR)。这些厂商正在努力促进威胁情报在不同系统之间的移动。

这种方法面临的挑战再次回到安全控件本身的局限性。因此,如果我们选择了Palo Alto Networks,那么他们是市场领先的防火墙提供商,对吗?他们已经采取行动来整合第三方威胁情报。但是,您依然只能将少量的第三方威胁指标放到Palo Alto Networks防火墙中,这一事实问题并没有解决。因此,无论是由MineMeld完成还是以SOAR完成,都存在很大的局限性。

归根结底,最大的问题是,专有安全方案之间的差异是情报分享最大阻力。再强调一下,这些专有安全解决方案的体系结构已经非常饱满自洽,它们真的只适合做自己在做的事情。

您提到Bandura Cyber已集成到其他一些产品和解决方案中。那么Bandura在开源威胁情报运动的作用是什么?

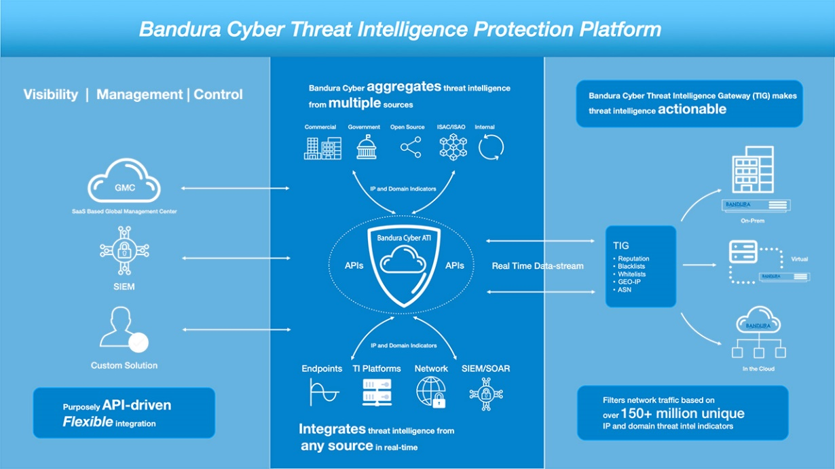

开放是我们所做工作的核心,对吗?因此,我们提供了所谓的威胁情报保护平台。在那里,我们汇总了来自多个来源的威胁情报。我们正在与许多商业威胁情报提供商合作。我们正在开源,我们正在通过ISEC、ISAO集成引入政府行业。

对于我们来说,我们今天不生产自己的威胁情报,我们并不依赖于此。我们正在合作,希望客户能够使用他们想要的威胁情报。因此,我们正在采取积极措施,以汇总和提供领先提供商和所有这些来源的威胁情报。但随后,我们还将集成来自任何来源的威胁情报。我们看到不少大型企业在整合多来源威胁情报上花费了数百万美元,更多的企业将考虑使用ThreatQuotient之类的解决方案来汇总威胁情报平台。

我们正在做这样的集成。我们与ThreatQuotient合作,与Anomali合作,与Recorded Future合作,ThreatConnect,SOAR,SIEM系统将成为重要的集成。然后,关键部分就是对威胁情报采取行动。

我们聚集在一起,整合在一起,但是接下来我们要采取行动,这就是我认为对我们非常有趣的地方。您可以将我们真正视为一个开放的威胁情报执行平台。同样,我们将能够从任何来源对威胁情报采取行动。我们不偏向自己的威胁情报,我们想保持开放和灵活,但这并不意味着随着时间的流逝我们不会拥有一些自己的威胁情报,但核心竞争力始终是提供开放灵活的威胁情报。让客户获得他们想要的信息。因为网络是动态的,当下的威胁情报来源与明天、未来五年和十年都将大不相同。

Bandura网络威胁情报平台的主要特点是什么?

1、聚合来自多个来源的IP和域威胁情报,包括领先的商业提供商、开源、政府和行业来源。

2、实时集成来自任何来源的IP和域威胁情报,包括来自威胁情报提供商和平台(TIP)、SIEM、SOAR、端点和网络安全解决方案的情报。

3、基于IP和域等威胁情报,以近实时速度主动过滤网络流量。