恶意软件利用 Captcha 验证码藏身

责编:gltian |2019-09-16 16:47:37查询域名信誉数据库时,我们收到的结果漏报了,页面被当成安全的返回。

美国网络安全初创公司 Cofense 的安全研究人员称,黑客正运用 Captcha 图灵测试验证码绕过自动化 URL 分析,规避传统恶意软件检测方法。

这种技术使网络罪犯能够绕过 Mimecast 等公司的安全电子邮件网关,批量发送网络钓鱼邮件。

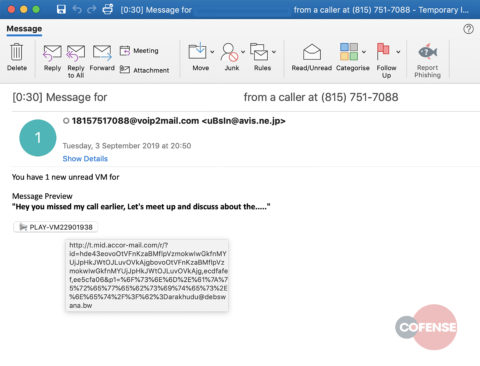

Cofense 在一场攻击活动中发现了该行为,分析后认为此举是整个网络入侵活动的第二阶段;黑客一旦获取到某个员工账户的登录信息,就会以此向其他员工发送电子邮件,尽可能地获取大量凭证。

这些钓鱼邮件声称包含来自同事的网络电话转邮件语音留言。留言信息本身很简单,如下图所示。

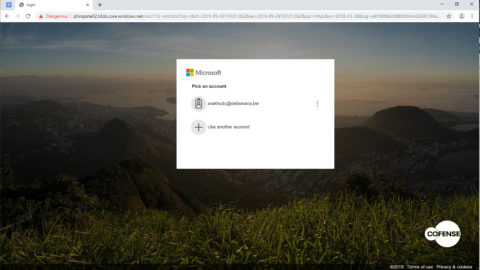

如果有人点击链接以收听该语音留言消息,就会被重定向到一个网站,要求先进行 Captcha 人机验证图灵测试。通过测试后用户还得选择一个微软账户登录。但输入该登录页面的所有数据都被黑客捕获了。

该黑客操作的高明之处在于,Captcha 验证测试是在另一个网页上进行的:点击 Captcha 按钮就是通向包含恶意软件的网页。在受感染的登录页面之上覆盖一层干净的 Captcha 验证页面,正是普通安全扫描被绕过的诀窍所在。

绕过安全电子邮件网关

安全电子邮件网关 (SEG) 扫描语音留言邮件中包含的网站链接只能扫描到 Captcha 网站这一层,但 Captcha 验证页面本身是干净的。多层网页操作有效阻断了 SEG 履行其安全检查职责。

Captcha 应用页面和主网络钓鱼页面都托管在微软的基础设施上。两个页面都是合法的微软顶级域,所以在域名信誉数据库中查询时均返回安全,我们得到的查询结果漏报了。

图:用户登录请求页面