下一代防火墙到底是什么?云和复杂性又如何影响到它?

责编:gltian |2018-09-11 14:55:10传统防火墙跟踪记录流量来源域名及其流向的端口。下一代防火墙则做的多的多——监视消息内容以防恶意软件和数据渗漏,还能实时反应阻止威胁。最新的防火墙还加入了行为分析、应用安全、内容监视,零日恶意软件检测、对云和混合环境的支持,甚至终端防护,可以防止未授权访问和数据渗漏,且未来还能做到更多。

简直堪称一揽子工程。其主要思想是:将所有东西都集中到一处,管理工作就会简化。一些防火墙供应商和第三方提供商,已经开始通过提供基于意图的安全来解决管理问题了——用户可以为管理和配置设置协调一致的策略,还能设置合规相关的策略。

Gartner预测,到2020年,下一代防火墙将覆盖几乎所有互联网终端。但绝大多数企业只会用到一两个下一代功能。

下一代防火墙市场将如何改变

下一代防火墙面世已近十年,独立安全研究及测评机构NSS实验室报告显示,超过80%的企业目前已部署有下一代防火墙。下一代防火墙堪称公司企业头号安全控制措施。

然而,NSS实验室今年夏天的安全测试中,没有任何一个下一代防火墙展现出对攻击变种的完全适应力——虽然10个被测对象中有6个得分上了90。可提高的空间还很大。

NSS实验室的下一代防火墙推荐

NSS实验室最新防火墙安全对比测试结果出炉,下列供应商在下一代防火墙的安全有效性方面得分最高:

- Barracuda Networks CloudGen Firewall F800.CCE v7.2.0

- Forcepoint NGFW 2105 Appliance v6.3.3 build 19153 (更新包:1056)

- Fortinet FortiGate 500E V5.6.3GA build 7858

- Palo Alto Networks PA-5220 PAN-OS 8.1.1

- SonicWall NSa 2650 SonicOS Enhanced 6.5.0.10-73n

- Versa Networks FlexVNF 16.1R1-S6

市场研究公司 Markets & Markets 预测,下一代防火墙市场规模将从2017年的23.9亿美元,增长到2022年的42.7亿美元,复合年增长率达12.3%。原因是过去几年中威胁态势和企业边界都发生了巨大变化。

Gartner的调查表明,典型的防火墙生命周期是3到5年。2011和2012年间,下一代防火墙有一波购买小高峰。于是,未来一年内,这批防火墙将迎来大批量替换潮——因为它们不再满足当前网络吞吐量和出站TLS通信解密的需求。今天的公司企业还更倾向于使用云或混合基础设施,用户能通过Web应用和移动设备随时随地接入。

下一代防火墙试图适应云技术发展

目前为止,下一代防火墙供应商尚未能完全将其功能应用到云环境。这需要大量的工程攻关,而目前供应商们还不具备完美的云副本,无论是虚拟化的还是实体的。

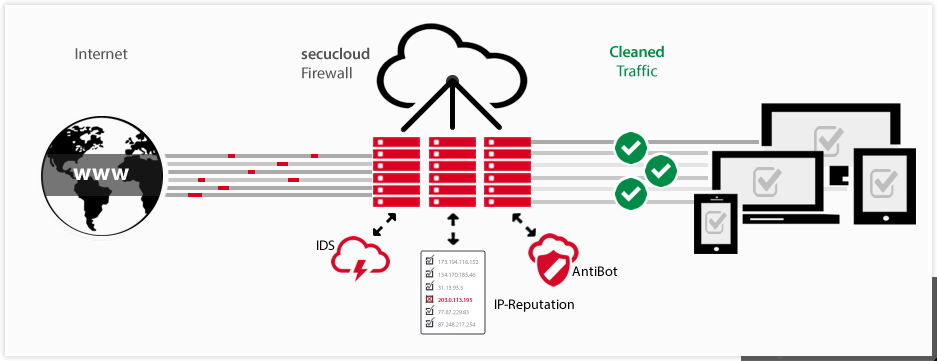

不过,他们正利用云技术提供的其他功能,包括威胁情报数据实时共享。新出现的首例威胁相当难以阻断。但只要给个一两分钟,凭借防火墙的云功能,在实时更新加持下,后面的第10例、15例、20例都能做到有效防护。

下一代防火墙能提供终端安全吗?

下一代防火墙延有可能伸进终端安全空间吗?如果能融合,企业管理起安全来就更容易了。但这种情况大概是不会发生的。

在可预见的未来,边界防护和终端防护将依然是两个完全不同的领域,但这两种技术集能彼此互利。终端上感知的信息可以辅助防火墙更有效地工作。

防火墙供应商 Check Point Software Technologies 预测,企业安全的下一场变革——将当前下一代防火墙与云、移动和终端防护结合到一起,将产生全新的一类安全工具,而不再是一个防火墙。

Check Point 的 Infinity Architecture 就是此思维下的产物,是新品类的产品,不是下一代防火墙。Check Point 认为,着眼整个基础设施,将其作为一个统一的可扩展的系统,从各个不同拓扑加以观察,是更为健康的方式。

单凭防火墙不足以确保整个企业的安全。防火墙将成为高级威胁解决方案中的一个层级,或者一个组件。

高级威胁解决方案,或者说高级威胁防护,还包括能自动评估威胁并拒之门外的专用威胁情报网关、安全DNS服务、微分隔,以及智能应用控制。

下一代防火墙管理及合规将愈趋复杂

防火墙安全策略管理及网络风险分析解决方案提供商 FireMon 的防火墙现状报告中称,防火墙规则及策略的复杂度是企业安全人员最大的防火墙难题,策略合规和审计准备度位列第二难,防火墙规则优化次之。另外,绝大多数受访公司维护有10个以上的防火墙,26%的公司报告称自家环境中有超过100个防火墙。

怎样打理防火墙规则库并最小化风险?

1. 清除技术性错误

防火墙策略中的技术性错误指无效或不正确的规则,或者说不服务于业务需求的那些(比如:隐藏规则、影子规则、冗余规则和重合规则)。

2. 去掉未使用的访问规则

规则库中或许会存在一些兼容并提供(或阻止)正确访问权限的规则,但这些规则就是没有被用到。确定规则使用情况的最佳方法,是将活跃策略行为与长期网络流量模式相关联。

3. 精炼过于宽松的规则

定义不良的业务需求,结合上严格紧迫的截止期限,往往催生出超过业务所需的宽泛权限规则——比如包含“任意”字眼的那些规则。

4. 持续监视策略

持续监视你的策略,以避免再次搞乱你好不容易理清的防火墙规则,维持一个更好的安全及合规态势。

公司企业为防火墙设立的任何规则及策略,通常会被镜像到其环境中的其他安全产品里。普通网络里会有80-90个终端解决方案在桌面层级、服务器层级和网络层级保护企业的安全。

最新的防火墙迭代可以整合某些终端解决方案,某种程度上帮助对抗愈趋复杂的威胁态势,但新的威胁层出不穷,企业环境也在不断发展变化,进化不会终止。同时,一些新的风险领域,比如某些云环境或软件即服务(SaaS)应用,甚至都不在安全团队控制之下,而是其他部门在管理。

事实上,复杂性的问题正变得越来越严峻。随着环境中复杂度的不断增加,出错的概率也在增加——人为错误、配置错误。因为复杂度趋于增长,基础设施中的各种问题也在发酵、成熟。

通过意图管理安全,也就是基于总体原则来创建具体防火墙规则和安全配置,应该能解决这一问题,但技术尚未走到这一步。几乎没有公司敢拍胸脯说“我的安全策略是安全实现的真实反映”。

在未来,公司企业将能够定义其安全意图,将会用策略计算引擎自动创建所需防火墙规则。安全控制或许在数据中心,或许在传统防火墙,或许在云端虚拟防火墙、原生控制或容器中。但我们应关注自身安全意图,关注如何从技术上自动化实施我们的安全策略,用上下文化的情报,无需人工干预。在业务速度和安全实施速度之间造成差距的传统过程都应该被去除。

幸运的是,安全供应商正转向允许信息在某中心位置交换和处理的开放API。所有主流下一代防火墙供应商都在提供该API结构。对FireMon之类集中式管理产品而言,这是很棒的消息。

防火墙供应商还在踏入策略及合规管理领域,不过通常都只关注管理自己的产品,而不是环境中其他供应商的产品。

比如说,Check Point Compliance Blade 产品就只能与 Check Point 的产品互动。供应商们并没有放眼企业基础设施中部署的所有产品。这一点似乎不会改变,因为对他们没有实质上的触动,他们也只是尽力做好自己能做的工作而已。

Gartner关于下一代防火墙的炒作曲线:

https://www.gartner.com/doc/3869071/nextgeneration-firewall-hype-obstacle-enterprises

NSS实验室下一代防火墙测试报告:

Market&Market市场报告:

https://www.marketsandmarkets.com/Market-Reports/next-generation-firewall-ngfw-market-32240698.html

企业战略集团2018高级威胁年文章:

https://www.csoonline.com/article/3239331/security/2018-the-year-of-advanced-threat-prevention.html