新型银行木马DanaBot 伪造钓鱼邮件进行传播

责编:gltian |2018-07-20 13:41:05写在前面的话

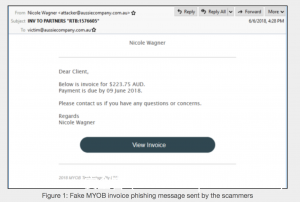

这些电子邮件据称是澳大利亚跨国公司MYOB的发票,该公司为中小企业提供税务,会计和其他商业服务软件。但实际上,这些信件包含一个下载DanaBot银行木马的dropper文件,该木马下载窃取私密和敏感信息,并将机器系统信息和桌面的屏幕截图发送到命令和控制服务器。

“网络犯罪分子正在瞄准澳大利亚公司的受害者,并通过复杂的多阶段,多组件和银行特洛伊木马(如DanaBot)来窃取他们的私人和敏感信息,”Trustwave研究人员周五在一篇关于该活动的帖子中表示。“在此次活动中,攻击者以伪造的MYOB发票消息的形式发送有针对性的网络钓鱼电子邮件,发票链接指向托管DanaBot恶意软件的受感染FTP服务器。”

根据Trustwave研究人员Fahim Abbasi和Diana Lopera称,针对MYOB的澳大利亚客户发现了一系列网络钓鱼电子邮件诈骗案。网络钓鱼电子邮件使用标准的类似MYOB的html发票模板来说服用户他们是真实的; 告诉客户发票已到期并通过电子邮件底部的按钮要求他们“View Invoice”。

Trustwave的威胁情报经理SpiderLabs的Karl Sigler告诉Threatpost,犯罪分子可能购买或者可能产生了他们自己的MYOB客户名单。“鉴于人们公开分享了多少信息,特别是在社交网络上,这些名单并不难获得,”他说。Trustwave没有任何关于该活动特定目标受害者数量的信息。

有趣的是,电子邮件不是使用更常见的HTTP应用程序层协议进行链接,而是利用指向受损FTP服务器的文件传输协议(FTP)(主要使用澳大利亚域)。

研究人员表示,“点击这个'View Invoice(查看发票)'按钮,我们认为这个zip文件是从澳大利亚公司的受损FTP服务器中下下来的。FTP凭证是在' View Invoice '按钮中嵌入的FTP链接中提供的。”

Sigler告诉《威胁邮报》,使用FTP是一种“奇怪的选择”,而不是研究人员通常会看到的。“看起来犯罪分子可能会破坏一家澳大利亚公司的FTP服务器并使用它来传播恶意软件,”他说。“这可能仅仅是为了方便而使用当时可用的东西。”

从FTP服务器下载.Zip存档。包含在.Zip存档中的是一个JavaScript下载器,在执行时会下载DanaBot木马。

DanaBot,一种新型银行特洛伊木马

DanaBot是5月份发现的一种银行木马,它通过含有恶意url的电子邮件攻击澳大利亚的用户。这个木马最初是由证据研究人员发现的,到目前为止,它已经成为2018年最大的网络犯罪事件之一。

“DanaBot是最新的一个恶意软件的例子,它关注的是持久性和窃取有用的信息,这些信息后来可以被转化成金钱,而不是要求受害者立即索取赎金,”研究人员在关于这个木马的时候说。“DanaBot的模块化特性使它能够下载额外的组件,增加了这个银行家的灵活性和健壮的窃取和远程监控能力。”

在最近的这次活动中,DanaBot恶意软件首先将一个下行加载程序文件放入磁盘并执行它。然后下载一个主DLL(一个动态链接库,它包含代码和数据,可以同时被多个程序使用)。

下载后,DanaBot主DLL随后下载并解密包含各种模块和配置文件的加密文件。DLL模块包括VNC,窃取者,嗅探器和TOR:“从加密文件中提取的DLL的文件名揭示了攻击者的真实意图,”研究人员说。“从本质上讲,这些DLL使攻击者能够通过VNC创建和控制远程主机,窃取私人和敏感信息,并通过Tor使用隐蔽通道。”

同时,五个配置文件(PInject,BitKey,BitVideo,BitFilesX和Zfilter)将使用自己的功能进行设置。“这些文件被恶意软件用作对受害者机器上寻找内容的参考,”Sigler告诉《威胁邮报》。

其中包括PInject,其中包含目标为澳大利亚银行的Web注入配置文件。BitKey和BitVideo是另外两个配置文件,包含机器人将监控的加密货币进程列表。BitFilesX包含机器人将监视的加密货币文件列表。最后,Zfilter会搜索恶意软件应监控网络嗅探的进程。

研究人员还指出,DanaBot恶意软件似乎托管在已经配置了“round robin DNS”的域上,该域使用多个IP来轮换流量并将其指向攻击者控制的基础架构。

研究人员警告说:“支持恶意软件的基础设施设计得很灵活,而恶意软件设计得模块化,功能分散在多个加密的组件上。”