勒索病毒的技术门槛是如何降低的

责编:gltian |2018-04-28 13:16:44自勒索病毒被大家官方熟知以来,为了能在这个“有着光明前途的事业”中分一杯羹,越来越多的黑客也是八仙过海各显神通,尽自己所能的制作自己的勒索病毒。继之前我们发现的使用PHP、Python等语言编写勒索病毒之后,近期,另一种简单易用的脚本语言——AutoIt语言也被发现用于编写一种名为CryptoWire的勒索病毒。加上前段时间出现的使用AxCrypt加密工具来加密文件进而达到勒索目的的病毒,可以说勒索病毒的“技术准入门槛”越来越低已是大势所趋。如果说以上这些还算是有“门槛”可言的话,另外一种被称作RaaS的方式则可以说是完全没有“门槛”了。所谓RaaS即Ransomware-as-a-Service,如360互联网安全中心前不久检测到的Saturn RaaS和Data Keeper RaaS就允许任何人注册该勒索服务并生成自己的勒索病毒。

会脚本语言就能写勒索病毒——AutoIt勒索病毒CryptoWire

AutoIt是一种简单易学的脚本语言,功能强大并且不需要运行系统中安装特定的运行环境,这都导致了即便是编程0基础的新手也能快速上手,并且让自己所编写的程序顺利在他人的机器上正常运行。前文所述的这款CryptoWire勒索病毒就是用AutoIt脚本语言编写。

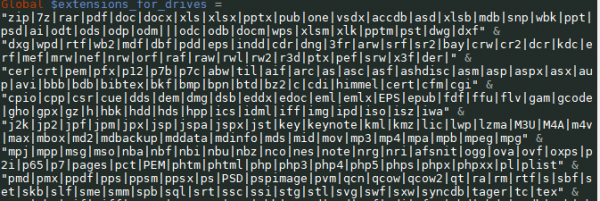

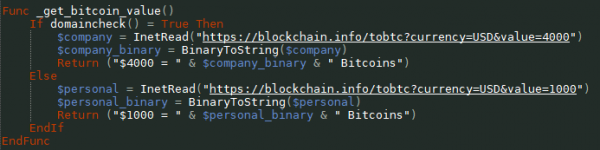

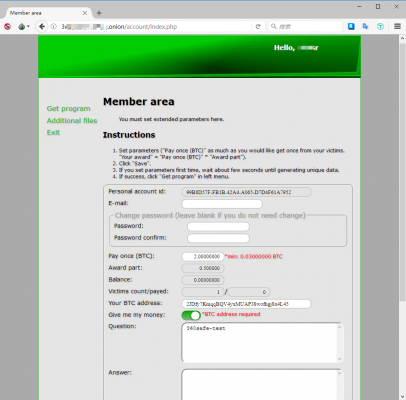

该病毒会尝试加密机器中可访问的所有位置中的文件,包括网络驱动器、网络共享目录、移动磁盘、外部磁盘、内部磁盘,甚至是云存储应用程序中的文件都不会漏过。 CryptoWire使用AES-256算法对文件进行加密操作,会对282种格式的文件进行加密。此外,如果检测到机器接入到了域中(多为企业内部机器),赎金将会乘4。

282种待加密文件格式

检测到机器接入域中则赎金乘4

加密完成后的勒索信息

不会脚本语言也能写勒索病毒——RaaS了解下?

所谓RaaS即Ransomware-as-a-Service,可能很多人还不了解这套机制。简单的说,就是病毒作者开发了一款勒索病毒,但并不自己传播,而是邀请其他人来传播,并从每次成功赎金付款的抽成。

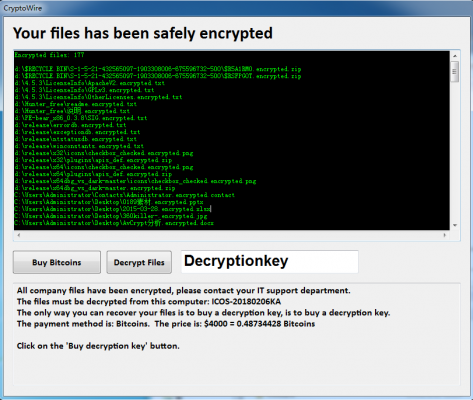

为了吸引更多的客户,勒索病毒作者通常还会创建在线管理平台,以便尽可能轻松地部署和跟踪勒索软件。

许多RaaS平台还提供定制选项,类似于勒索金额、加密文件格式、勒索信息语言等均可定制,某些平台甚至还很贴心的提供了在线的技术支持。

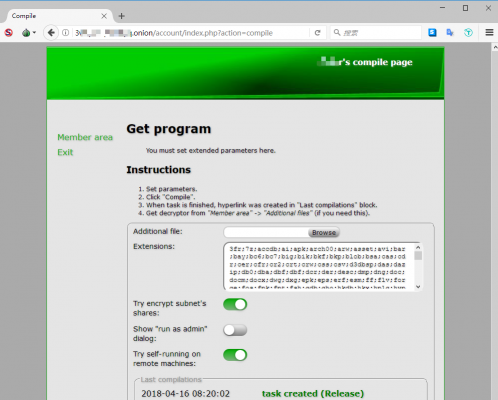

以Data Keeper RaaS为例,在客户提供了收取勒索赎金用的比特币钱包地址勒索赎金金额后,会生成勒索病毒本体和对应的解密程序(但不含解密密钥)。

Data Keeper RaaS在线配置页面

此外,Data Keeper RaaS允许每个会员选择要加密的文件类型,这意味着不同版本的Data Keeper所加密的文件类型会有所不同。

Data Keeper RaaS默认提供的待加密文件类型(可自定义)

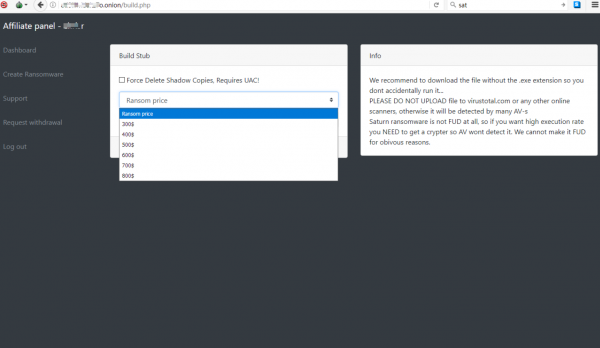

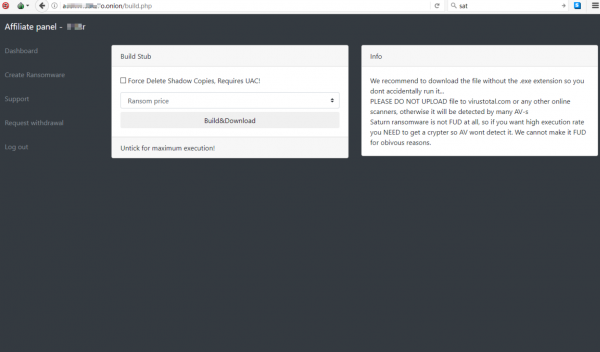

Saturn RaaS与Data Keeper RaaS情形类似,但提供的自定义项目略少一些:

Saturn RaaS的自定义赎金页面

Saturn RaaS的自定义病毒行为页面

传播也有简便方法——Exploit Kit的使用

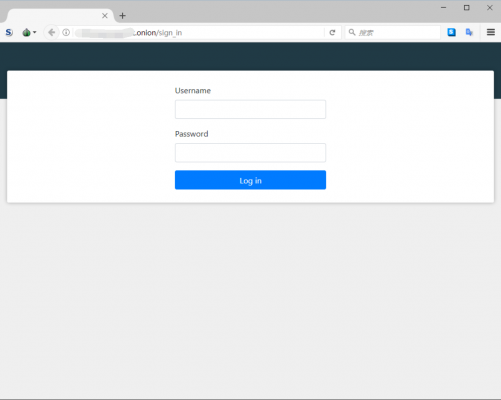

与上述两款勒索病毒不同,GandCrab勒索病毒虽然也通过RaaS提供服务,但却并不像公众开放,而是仅局限于一个相对较小的圈子中使用。

GandCrab RaaS管理后台登录界面

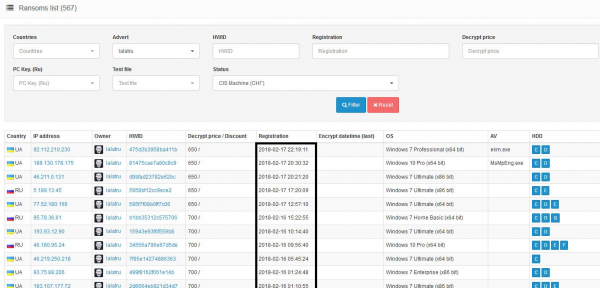

网传的GandCrab RaaS管理后台数据统计页面

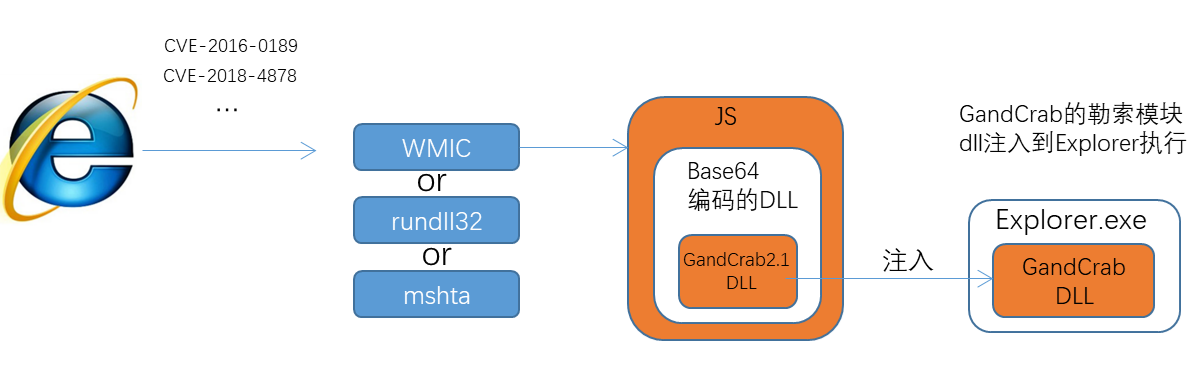

虽然GandCrab RaaS并没有对降低勒索病毒的制作技术门槛,但其传播方式却提供了一种降低传播技术门槛的方法——利用现成的漏洞利用套件(Exploit Kit,简称EK)来方便自身的传播。

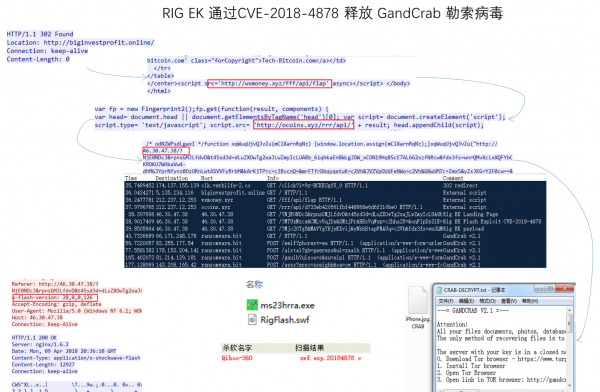

GandCrab本身便是利用Rig EK通过Flash Player的CVE-2018-4878漏洞进行大规模传播的。

RIG EK传播GandCrab流程图

而新版的GandGrab勒索病毒,又换用了Magnitude EK以图更好的传播:

Magnitude EK传播新版GandGrab流程图

从传播的速度来看,较之去年同期开始爆发的Spora勒索病毒而言,合理利用了EK进行自身“推广”的GandGrab也必然有着明显的优势。

鉴于勒索病毒无论是制作还是传播,其技术门槛都越来越低,这势必会造成勒索病毒数量的进一步增长甚至是爆发。所以在此需要提醒广大用户注意:

- 对重要的数据进行备份!备份!备份!

- 小心使用不明来源的文件,陌生邮件及附件也需谨慎打开

- 安装安全防护软件并保持防护开启状态

- 及时安装Windows漏洞补丁!同时,也请确保一些常用的软件保持最新版本,特别是Java,Flash和Adobe Reader等程序,其旧版本经常包含可被恶意软件作者或传播者利用的安全漏洞。

- 为电脑设置较强的密码——尤其是开启远程桌面的电脑。并且不要在多个站点重复使用相同的密码。

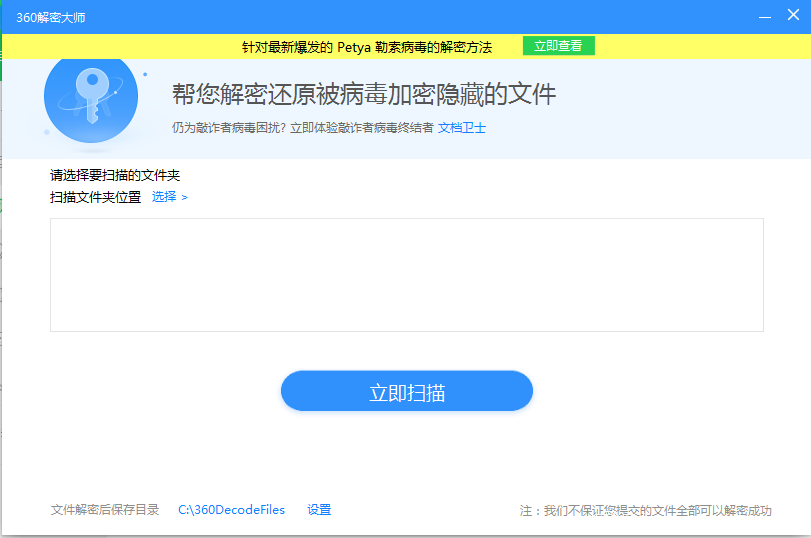

目前360解密大师已支持解密超过100种勒索病毒加密的文件: