当今联网汽车易受到黑客及恶意软件攻击

责编:gltian |2018-04-16 14:26:17McAfee 高级威胁研究团队最近在法国网站JournalAuto.com上发布了一篇关于汽车威胁的文章。联网汽车的数量增长迅速,代表了个人交通的下一个重大进步。根据普华永道法国公司的数据,预计2017至2022年间汽车销售额将从525亿美元增至1559亿美元。这种增长对汽车公司和IT安全公司来说都是一个巨大的挑战。

与传统汽车相比,智能网联汽车增加了许多的新功能,包括WIFI,驾驶辅助系统和自动驾驶操作等。联网汽车将很快需要强大的安全功能,以避免任何可能危及驾驶员、乘客和其他人的入侵。

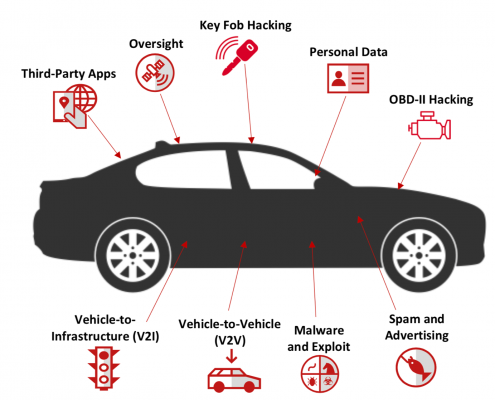

安全风险

与其他联网设备一样,现代汽车也面临安全风险。让我们来看看在汽车安全领域当前和未来的威胁。

下图显示了主要风险:

个人数据和记录

联网汽车记录了很多关于驾驶员的信息。这些信息可以来自连接到汽车的外部设备(例如电话),包含联系详情、短信和通话记录,甚至音乐品味。汽车还可以记录变换模式和其他驾驶员习惯以用于创建驾驶员能力画像。这种监督可以用在例如为保险公司提供保险服务时提供帮助。

随着个人数据越来越被重视,所有这些信息都是网络犯罪分子以及公司和政府的有价值目标。

网络犯罪分子可以利用这些被盗信息进行经济赔偿和身份盗窃

公司可以将此信息用于营销或保险合同

政府可以利用这些信息来监视和追踪人员

伪造的汽车数据

数字信息可以修改和伪造。通过改变诸如扰乱测试或绩效等数据,企业可以利用这些结果来增加销售额。同样,司机可以修改汽车统计数据,例如修改行车距离来欺骗保险公司和未来的买家。

汽车盗窃和钥匙链黑客攻击

钥匙链黑客攻击是一种可以让入侵者无需破坏汽车即可进入汽车的技术。这项技术被攻击者熟知,并且可以以低成本轻松地完成攻击。该攻击包括拦截来自无线钥匙的信号,以阻止信号锁定汽车与重放信号打开汽车。

一种攻击方式利用干扰器来阻止信号。干扰器会干扰用于与车辆通信的电磁波,阻止信号并防止汽车锁定,从而使攻击者可以进入。一些干扰机的射程超过500米。

钥匙链干扰器。

另一种攻击方式截取了钥匙发出的信号,并通过重放来打开车门。汽车制造商通过实施安全算法来避免这种使用相同信号进行简单的重放的攻击。从钥匙发送到汽车的每个信号都是独一无二的,因此避免了重放攻击。然而,这种攻击的一个概念证明(PoC)阻止了信号发送到汽车并将其存储起来。司机首次按下钥匙按键不起作用,但信号会被攻击者记录下来。驾驶员第二次按下钥匙,攻击者也记录了该信号。第一个拦截的信号是用来解锁车门的,第二个是用于之后攻击者使用。

由(CAN)后门进入

汽车使用的很多组件与其部分进行交互。自20世纪末以来,汽车已经使用了专用控制器局域网(CAN)标准,以允许微控制器和设备相互通信。CAN总线与车辆的电子控制单元(ECU)通信,该控制单元操作许多子系统,例如防抱死制动系统,安全气囊,变速箱,音响系统,车门以及许多其他部件,包括发动机。现代汽车还有一个车载诊断版本2(OBD-II)端口。机械师使用此端口来诊断问题。CAN流量可以从OBD端口进行拦截。

车载诊断端口。

外部OBD设备可以插入汽车作为执行外部命令及控制诸如Wi-Fi连接、进行性能统计和开门等控制服务的后门。如果安全性无法得到保证,OBD端口则为恶意活动提供了一种途径。

垃圾邮件和广告

为联网汽车增加更多的服务也会增加更多的安全风险。随着Teslas等可以通过浏览器访问互联网的全程联网的汽车的问世,根据行程和地理位置进行投递的新型垃圾邮件将会变得可行。想象一下,当你走近一家快餐店时,会弹出折扣信息。这种行为不仅是不必要的,还会让司机分心。我们已经知道垃圾邮件和广告是恶意软件的感染媒介。

恶意软件和漏洞利用

汽车中的所有ECU都含有可被黑客入侵的固件。汽车采用车载信息娱乐(IVI)系统来控制音频或视频以及其他功能。这些系统的复杂性正在增加。

一个车载信息娱乐系统。

改善驾驶体验的技术还包括 MirrorLink,蓝牙和内部Wi-Fi等。通过将智能手机连接到汽车,我们添加了诸如电话,短信,音乐和有声读物等功能。

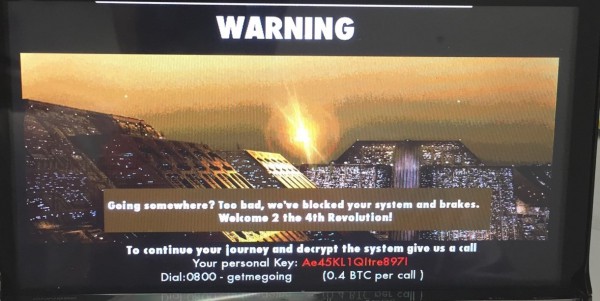

恶意软件可以定位这些设备。嵌入在我们汽车中的电话,浏览器或电信网络是可能是恶意软件的感染媒介。2016年,McAfee 的安全研究人员展示了勒索软件的poc,除非支付赎金负责汽车无法使用。

对IVI勒索软件攻击车辆的概念验证。

勒索软件是通过无线系统安装的,可以连接外部设备。

第三方应用程序

许多现代汽车允许第三方创建应用程序来进一步连接服务。例如,可以使用智能手机上的应用程序解锁或锁定你的家门。虽然这些应用程序可以非常方便,但它们也同时为每一个可能会利用此方便进行攻击的黑客提供了服务。破解智能手机应用程序比汽车的ECU更容易,因为前者开销更小,并有更多的资源可以利用。汽车应用有时也很脆弱,因为一些第三方采用的安全措施比较薄弱,比如一些认证有时以明文形式存储。这些应用程序还可能存储个人信息,如GPS数据、汽车模型和其他信息。OnStar应用程序已经证明了这种情况下,黑客甚至可以远程打开汽车。

车对车通信

车辆对车辆(V2V)技术允许使用无线网络在道路上的车辆之间进行通信。例如,当另一辆车靠得太近时,该技术可以通过降低汽车的速度保障道路安全。它还可以与道路标志设备(针对车辆的基础设施)进行通信。传输的信息改善了驾驶体验,提高了安全性。现在,假设这个系统被破坏性恶意软件侵入,如果V2V系统成为媒介,那么恶意软件可能会感染许多与媒介车可以通信的汽车。这听起来像是一个科幻场景,对吧?然而事实就是这样,如果我们将这种可能性与WannaCry或NotPetya等最近的针对被具有破坏性恶意软件感染的计算机进行比较, 那么这样的场景并非科幻,反而非常可能发生。

结论

智能网联汽车会改变我们的生活,作为汽车业和其他技术产业的结合,智能网联汽车会给我们带来一些新的服务。通过提升客户体验,汽车和科技行业将提供令人兴奋的新服务。尽管如此,我们需要考虑潜在的风险,而且尽早采取安全措施。这篇文章中的一些场景在现实生活已经发生了,其他目前未知的恶意攻击也许也会令我们始料未及。

参考

https://securingtomorrow.mcafee.com/mcafee-labs/defcon-connected-car-security/

https://www.wired.com/2015/08/hackers-tiny-device-unlocks-cars-opens-garages/

http://www.journalauto.com/lja/article.view/28181/securite-des-voitures-connectees-un-nouveau-defi-pour-le-secteur-automobile-en-2018/15/connectivite

https://www.pwc.fr/fr/espace-presse/communiques-de-presse/2016/septembre/vehicules-connectes-un-marche-estime-a-156-milliards.html

https://www.sans.org/reading-room/whitepapers/threats/hacking-bus-basic-manipulation-modern-automobile-through-bus-reverse-engineering-37825