网银木马DYRE最新变种开始利用微软Outlook攻击银行

责编:admin |2015-03-19 13:20:55DYRE是一款针对金融机构的恶意木马,2014年全球范围内多次的网络钓鱼攻击事件中我们曾发现它的踪迹。最近,趋势科技的安全研究人员发现DYRE的最新变种开始利用微软Outlook传播病毒。

新版DYRE感染过程

早在去年10月,安全人员发现了恶意软件UPATRE-DYRE正通过僵尸网络CUTWALL传播。我们观察到,其的传播方式与ZeuS变种Gameover的方式十分相似。

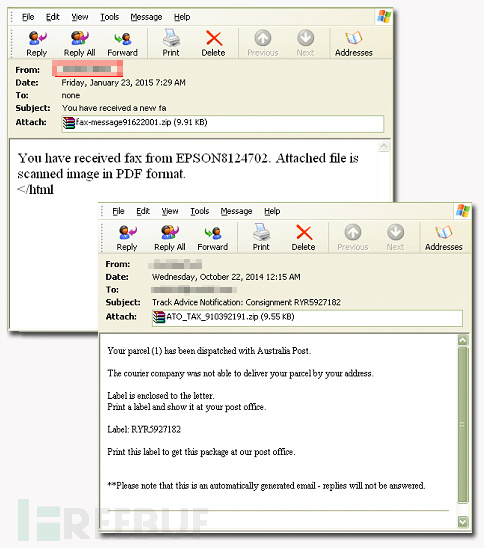

而近日DYRE的最新变种改进了传播手段和绕过杀毒软件的技术。DYRE采用非常典型的攻击方式感染受害者电脑——攻击者向受害者发送垃圾邮件,附件中包含UPATRE downloader(TROJ_UPATRE.SMBG)进而感染系统。

在这个全新的感染过程中,我们观察到,一旦DYRE被安装,就会下载蠕虫病毒(WORM_MAILSPAM.XDP)。这款蠕虫能够使用微软Outlook写邮件,然后再附件中加入UPATRE病毒。

病毒使用msmapi32.dll库(由微软Outlook提供),病毒用这个库执行邮件相关的功能(如:登录、发送邮件、添加附件等)。

以下这些信息来自硬编码的C&C服务器地址:

type

send_to_all

additional_emails

client_connection_id

message_attach

attach_type

attach_name

attach_data_base64

subject

content

id_string

这些参数被恶意软件用来向特定目标发送邮件。当目标被入侵后,病毒会立即获取受害者的联系人列表,寻找目标再次发送邮件。

接着,附件中的UPATRE病毒会下载DYRE,如此循环往复。这种方法使得DYRE的传播速度加快。下图是感染过程的图示:

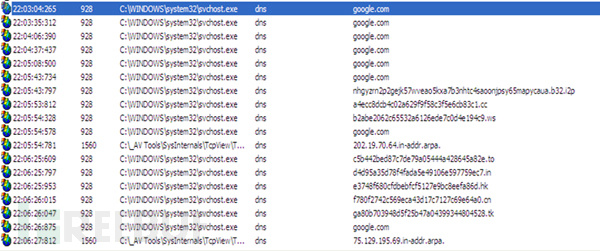

蠕虫WORM_MAILSPAM.XDP会连接到硬编码的命令与控制(C&C)服务器,然后它会从C&C服务器中获得必要的参数用来发送垃圾邮件。完成一系列邮件发送任务后,WORM_MAILSPAM.XDP就会自动删除。

DRYE变种的新技能

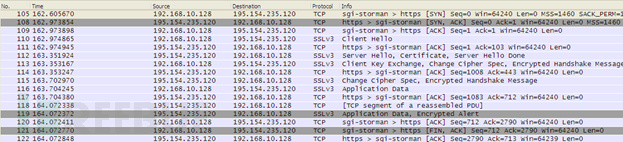

1、使用SSL传输与C&C服务器之间的数据

SSL协议通常用于用户登录网站的时候。而现在,DYRE使用SSL协议的安全性使得我们更难分析它的通讯内容。与2014年10月发现的DYRE变种不同的是,现在的这个变种在与服务器通信的过程中全程使用SSL协议。

如果DYRE无法连接C&C服务器,它会使用两种途径联系黑客,使用域名生成算法(domain generation algorithm, DGA)生成的URL联系黑客,或者连接到一个硬编码的I2P地址。

2.使用匿名网络I2P

我们在Cryptowall 3.0勒索软件和重生丝绸之路的报道中看到过I2P网络,使用I2P网络能够使得服务器的地址更加隐蔽。

3.使用了域名生成算法

新的DYRE变种会生成34个字符的字串,再结合6中顶级域名:.cc, .ws, .to, .in, .hk, .cn, .tk和.so域名。这种方法之前WORM_DOWNAD.A使用过,而现在,在服务器无法连接的情况下,DYRE用这种方法建立连接。

攻击目标增多

由于DYRE是一个针对银行信息和客户数据的远程访问木马(RAT),原本木马中有206个目标网站,在这款新的DYRE变种中网站数量增加到了355个——新加入的网站大都是比特币网站和一些银行网站,主要是些美国的网站。

DYRE会等待用户连接这些目标站点,之后窃取信息。目标网站包括摩根大通银行、英国巴克莱银行、墨尔本银行、花旗等。

根据趋势科技一月的数据显示,DYRE的感染者中美国用户达到68%,之后是加拿大(10%)和智利(4%)。

安全建议

建议用户时刻保持警惕,提防社会工程学攻击。在下载附件之前请确保你认识发件人。另外DYRE和UPATRE的附件多为.ZIP和.RAR文件,在下载这些文件时要格外小心。

相关文件哈希值

f50c87669b476feb35a5963d44527a214041cc2e – TROJ_UPATRE.SMBG

5250d75aaa81095512c5160a8e14f941e2022ece – TSPY_DYRE.YYP

9860d5162150ea2ff38c0793cc272295adf1e19a – WORM_MAILSPAM.XDP

文章来源:Freebuf黑客与极客(FreeBuf.COM)