信息防泄漏:解密特洛伊

责编:admin |2015-05-05 15:46:06木马程序技术的发展可以说非常迅速,至今木马程序已经经历了六代的改进,下一代木马也呼之欲出。那么木马到底是什么,它能干什么?让我们一起揭开它的面纱。

一、什么是木马

木马是一种基于远程控制的黑客工具,具有隐蔽性、自动运行性、非授权性和危害性等特点。木马通常有两个可执行程序:一个是服务端,即被控制端,另一个是客户端,即控制端。如果电脑被安装了服务端程序,会有一个或几个端口被打开,黑客就可以使用控制端程序通过这些端口入侵电脑。

据统计表明,2013年一季度国内有1.46亿网民曾遭遇至少一次木马侵袭,此类风险人群占整体网民比例高达25.8%,由此可见时至今日木马入侵的手法仍然经久不衰。

二、木马的结构

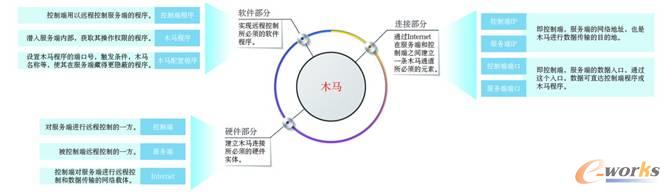

一个完整的木马系统由硬件部分、软件部分和连接部分组成,如图1所示。

图1 木马的结构

三、木马的分类

目前木马主要分为以下几种类型。

远程控制型木马

远程控制木马是最流行的木马,其数量最多,危害最大,它可以让攻击者完全控制被感染的计算机。由于要达到远程控制的目的,所以该种类的木马往往集成了其他种类木马的功能,使其在被感染的机器上为所欲为,可以任意访问文件,得到用户的敏感信息甚至包括信用卡,银行账号等至关重要的信息。

密码发送型木马

在高度信息化,网络化的今天,密码无疑是一个非常重要的信息。密码发送型木马正是专门为了盗取被感染计算机上的密码而编写的,木马一旦被执行,就会自动搜索内存,缓存,临时文件夹以及各种敏感密码文件,一旦搜索到有用的密码,木马就会将他们发送到指定的邮箱。

键盘记录型木马

这种木马非常简单,它们所做的唯一事情就是记录受害者的键盘敲击,然后在日志文件里查找密码。一般情况下,这种木马随着操作系统的启动而启动,它们有在线和离线的选项,分别记录你在线和离线状态下敲击键盘时的按键情况,然后发送到指定邮箱。攻击者从这些按键记录中很容易就会得到你的各种账户,密码等有用信息。

破坏型木马

这种木马唯一的功能就是删除和破坏被感染计算机的文件系统,使其遭受系统崩溃或者重要数据丢失的巨大损失。这类木马非常简单易用,他们能自动删除受影响计算机里的dll、exe、ini等后缀的文件。

FTP型木马

这是一种非常简单和古老的木马,它会打开计算机的21端口,等待FTP软件进行连接并自由上传和下载文件。部分FTP型木马还带有密码验证功能,只有攻击者本人才知道密码,从而进入对方计算机。

DoS攻击型木马

随着DDoS攻击越来越广泛的应用,被用作DoS攻击的木马也越来越流行。当你给入侵的计算机种上DoS攻击木马,那么日后这台计算机就成为你进行DoS攻击的小助手了。你控制的肉鸡数量越多,你发动DoS攻击取得成功的机率就越大。所以,这种木马的危害不是体现在被感染计算机上,而是体现在攻击者可以利用它来攻击一台又一台计算机,给网络造成更大的伤害。

四、木马的入侵途径

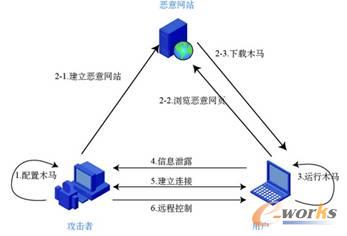

一般来说,木马的入侵过程可以分为六个步骤(如图2所示):配置木马、传播木马、运行木马、信息泄露、建立连接、远程控制。

图2 网页木马入侵途径

配置木马

通常情况下,木马都有配置程序,从具体的配置内容看,主要是为了实现下面两方面功能。

木马伪装:木马配置程序为了在服务端尽可能的隐藏木马,会采用多种伪装手段,如捆绑文档,修改图标,自我销毁等。

信息反馈:木马配置程序对信息反馈的方式或地址进行配置,如配置信息反馈的邮件地址等。

传播木马

木马的传播方式从总体上主要可以分为三种。

下载传播:一些网站提供的下载软件可能被攻击者捆绑了木马,用户下载软件时木马也被下载到了本地。

邮件传播:攻击者将木马以附件的形式附在邮件中发送出去,收信人只要打开附件就会感染木马。随着技术的发展,目前已出现一种邮件内容木马,也可以称为邮件网页木马,其本质是在发送邮件是以HTML方式内嵌网页木马,这种木马能化被动为主动,用户一旦点击阅读此邮件就可能中招。

漏洞传播:通过漏洞传播的大部分都是网页木马,其实质就是利用漏洞向用户传播木马下载器。

在图2的示例2-1步骤中,攻击者在有漏洞的第三方网站网页中插入恶意代码或者建立恶意网站,当用户访问该恶意网页后木马被下载到本地。

运行木马

服务端用户运行木马或捆绑木马的程序后,木马就会自动进行安装。木马首先将自身复制到系统文件夹中,然后设置好触发条件,这样就完成了安装。安装后就可以启动木马了,这就是示例中的第3步。

信息泄露

一般的木马都有一个信息反馈机制。所谓信息反馈机制是指木马成功安装后会收集一些服务端的软硬件信息,并通过邮件等方式告知控制端用户,如第4步所示。这里的软硬件信息主要包括服务端IP,系统密码,操作系统,系统目录,硬盘分区等。在这些信息中,最重要的是服务端IP,因为只有得到这个参数,控制端才能与服务端建立连接。

建立连接

一个木马连接的建立首先必须满足两个条件:一是服务端已安装了木马程序;二是控制端,服务端都要在线。在此基础上控制端可以通过木马端口与服务端建立连接,如第5步所示。

远程控制

木马连接建立后,控制端端口和木马端口之间将会出现一条通道,控制端可通过这条通道与服务端上的木马程序进行通信,并通过木马程序对服务端进行远程控制。攻击者可以窃取用户密码,破坏文件,修改注册表,以及进行一些系统操作,这就是第6步。

五、木马的隐形位置

木马程序具有很强的隐蔽性,它可以在不知不觉中控制和监视受影响计算机。那么木马到底都有哪些隐藏手法呢,研究发现目前主流的方法有以下几种。

集成到程序中:木马为了不被轻易的删除,常常集成到程序里。用户激活木马程序后,木马文件和某一应用程序捆绑在一起,然后生成新的文件并覆盖原文件,这样即使木马被删除了,只要运行捆绑了木马的应用程序,木马又会被重新安装。

隐藏在配置文件中:大多数用户对操作系统的配置文件不熟悉,攻击者利用这一点将木马隐藏在配置文件中,如windows系统的win.ini文件,System.ini文件和Winstart.bat文件。

内置到注册表中:注册表是Windows系统的核心数据库,其中存放着各种参数,直接控制着Windows的启动、硬件和驱动程序的加载以及一些Windows应用的运行。由于注册表比较复杂,对于普通用户来说较难发现隐藏在里面的木马。

插入到网页中:隐藏在网页中的木马又叫网页木马,网页木马就是表面上伪装成普通的网页或者将恶意的代码插入到正常网页中,当用户访问时木马就会利用用户计算机系统或者浏览器的漏洞自动将木马下载到本地。

伪装在普通文件中:把可执行文件伪装成图片或文本,在程序中把图标改成操作系统的默认图片图标,再把文件名改为*.gif.exe。当用户计算机设置为”隐藏已知文件类型的扩展名”时,只能显示”*.gif”这部分,而不会显示真正的扩展名”.exe”。

包含在视频中:从网络中下载并观看视频是计算机用户的一个普遍行为,攻击者可以通过提供特制的恶意视频进行攻击,其实现就是让视频播放时自动弹出浏览器窗口,并访问含有木马的恶意网页。

六、木马的防御

木马的防御主要可以从三个层面进行,即服务端的防御、用户端的防御和安全设备的防御。

服务端的防御

木马主要是借助第三方进行传播,这里的第三方主要包括含有漏洞的网站,提供上传下载的站点,邮件服务器等。如果上述服务提供方高度重视网络安全,及时修补各种漏洞无疑能够减少木马的传播。

用户端的防御

木马的入侵虽然隐蔽性非常高,但只要我们养成良好的上网习惯,就能从一定程度上减少中招的概率。

不要随意点击陌生人发送的链接、图片、程序,尤其是后缀为exe的可执行文件。

不要随意浏览一些小网站,不从不正规站点下载文件、软件或者视频。

不要下载运行来历不明的邮件附件。将木马放置在邮件附件中这一传播方式相信大家都有所耳闻,借助邮件内容进行传播的木马更是防不胜防,所以建议大家不轻易下载运行陌生邮件的附件,不点击阅读来历不明的邮件。

安装杀毒软件并经常查杀木马。

及时安装浏览器和其他常见软件的新版本和补丁。一些木马是借助漏洞进行传播的,及时修复漏洞可以有效防御此种木马。

安全设备的防御

近年来,新的木马一直以井喷式的速度出现。据统计,2013年二季度国内新增木马高达5.27亿个,2013年前三季度金融木马数量增长了三倍。面对如此多的木马,对网络安全要求较高的用户可以部署专业的第三方安全设备。目前H3C公司发布的SecPath IPS系列产品采用多种先进技术,能对网络中主流木入侵中传播阶段、信息泄露阶段、建立连接阶段和远程控制阶段分别进行识别防护。

七、结束语

针对移动端的木马逐渐泛滥,对普通用户来说,适当了解木马的相关知识并养成良好的上网习惯可以更好的预防木马攻击。

上一篇:“黑狐”木马详细分析

下一篇:如何大幅提高加密数据库的安全性