小漏洞大影响:来看看希尔顿酒店官网的CSRF漏洞

责编:admin |2015-04-10 12:19:23世界级连锁酒店——希尔顿酒店官网上曝CSRF(跨站请求伪造)漏洞,虽然CSRF漏洞在大多数安全研究者眼中算不上“高危”,但这枚漏洞的影响可并不小。

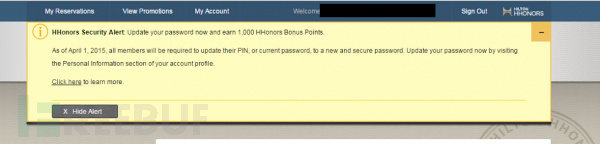

更改密码即可获得1000个积分

世界级连锁酒店大亨——希尔顿近期推出了一项活动——为了鼓励用户勤换密码提高安全意识,在4月1日前更改账号密码,就能获得1000个免费积分。然而非常讽刺的是,安全研究人员在这个推广功能上发现了一枚CSRF漏洞——攻击者只要知道或者猜到了荣誉会员9位数的会员卡号就能任意劫持其账号。

该漏洞是由安全咨询与测试公司Bancsec的技术咨询员Brandon Potter和JB Snyder发现。

通过CSRF漏洞劫持受害者账号之后,攻击者能看到用户的所有信息,还可更改其信息:包括更改账号密码,预览之前浏览过的网页,兑换希尔顿积分,预定酒店,将积分兑现到一个银行卡上或者转到另一个荣誉会员账号上等。该漏洞还会泄露用户的邮箱账号、家庭住址,甚至是信用卡的后4位数。

该CSRF漏洞被标记为危险的另一个原因,是因为当用户在网站修改密码时,已登录的用户无需重新输入他们原来的密码。

研究人员用自己的会员卡演示漏洞

Krebs只是给了Potter和Snyder他的账号,几秒钟之后,他们就登进了Krebs的账号,并截下了证明图片。几小时之后,他们就把这一问题反馈给了希尔顿公司,公司当即停止了用户更改密码的功能。

攻击者之所以可以很快的枚举出荣誉会员的会员卡号,是因为网站上有个PIN码重置页面,它会自动告诉你任意9位数的账号是否是有效账号,这就大大减轻了工作量。如果没有它的帮助,这上亿种数字组合不知道要测试多久呢。

Snyder称该问题源于一个普通的web应用程序漏洞——CSRF(跨站请求伪造)漏洞,当已登录希尔顿酒店的用户访问包含恶意代码的web网站、邮件、及时消息,那么就会导致上面所说的一系列的攻击行为。

目前希尔顿已经修复了这一漏洞,并规定用户不可使用PIN码作为密码了。网站要求用户在设置密码时要至少有8字节的长度,并且要至少包括一个大写字母、一个数字或者特殊字符。

文章来源:FreeBuf黑客与极客(FreeBuf.COM)