召开在即|第六届安全开发者峰会,10月23日上海见!

责编:gltian |2022-10-08 15:29:2310月23日,第六届安全开发者峰会将于上海举办。这是国内开发者与安全人才的年度盛事,更是网安人的技术狂欢!

本届峰会以“共建安全新生态”为主题,聚焦数字化升级时代下网络安全的新技术、新发展,共同探索新安全路线,共建更开放、更包容、更有活力、更有韧性的新安全生态。

10大精彩议题,满屏“前沿技术与干货”;

顶尖安全专家圆桌会晤,聚焦热点;

极客市集“暗藏”新奇宝藏,无限创意火花碰撞;

现场多轮抽奖,大礼送不停;

还有更多隐藏福利,现场等待揭晓~

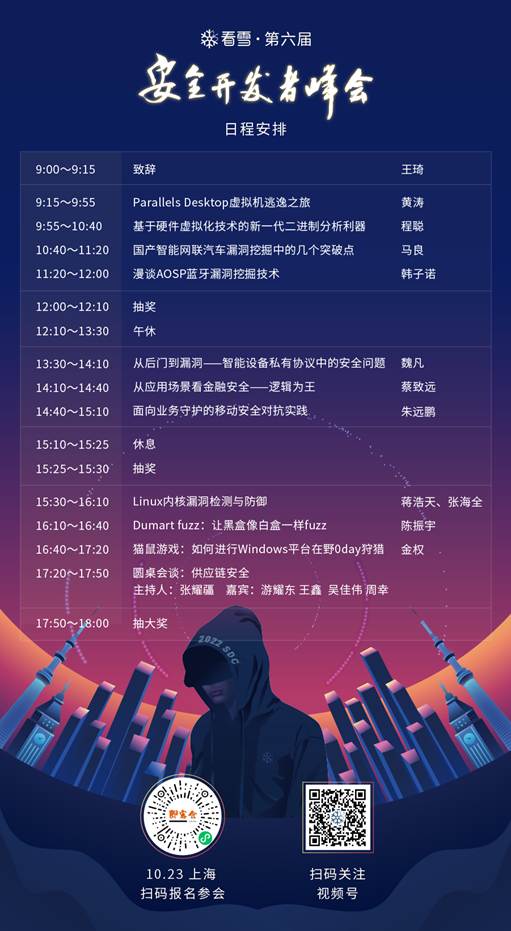

一、峰会详情

会议名称:第六届安全开发者峰会

会议时间:2022年10月23日 9:00-18:00

会议地点:上海

主办方:看雪

二、10大精彩议题重磅亮相

1、《Parallels Desktop虚拟机逃逸之旅》

Parallels Desktop是⼀款运行在Mac电脑上的极为优秀的虚拟机软件,用户可以在macOS下非常方便运行 Windows、Linux等操作系统及应用,用户不必繁琐重复地重启电脑即可在Win与Mac之间切换甚至同时使用它们。

议题分享了针对Parallels Desktop虚拟机逃逸这⼀⽬标的完整研究过程。详细的从基础准备、攻击面分析、漏洞挖 掘等各个角度介绍作者是如何从零开始完成最终完成虚拟机逃逸的全部过程。希望可以给对漏洞挖掘工作有兴趣的听众⼀些帮助和启发。

演讲嘉宾

黄涛:锦行科技-安全研究员

曾在《看雪安全开发者峰会》、《ISC》、《BlackHat USA》等会议上多次分享议题,对 iOS/macOS有丰富的漏洞挖掘经验。

2、《基于硬件虚拟化技术的新一代二进制分析利器》

ept hook一直是二进制安全领域特别有用的工具,特别是windows内核引入patchguard之后。传统的ept hook一般使用影子页切换,但实践中发现存在代码自修改,多核同步,host环境容易被针对等问题。我们会介绍如何利用kvm,配合模拟器实现无影子页ept hook,巧妙的解决传统方法存在的问题。

在分析恶意样本时,常常会被反调试干扰,比如常见的软硬件断点检测。我们会介绍如何利用kvm给现有的调试分析工具(ida,x64dbg…),在无需任何改造的情况下,增加隐藏软硬件断点等反调试能力,实现降维打击。

演讲嘉宾

程聪:阿里云安全-系统安全专家

现就职于阿里云安全团队,曾就职于腾讯云虚拟化团队,拥有7年安全对抗经验,擅长内核安全、虚拟化安全、逆向分析、二进制攻防对抗。

3、《国产智能网联汽车漏洞挖掘中的几个突破点》

国产智能网联汽车进入了辅助驾驶时代,发展非常迅猛,但安全问题也随之增多。本议题讲解国产智能网联汽车漏洞挖掘中的几种特殊方法和思路,也有对应的防护建议。供汽车相关安全研究人员和车企开发者参考。

例如:渗透汽车要准备哪些合适的软件和硬件?

如何找到并进入车厂隐藏的”上帝模式”—工程模式?

如何提取车机系统固件,进而发现车辆终端和云端的漏洞等关键又有趣的话题。

作者从2017年到2022年的多次的智能网联汽车安全测试中,总结出来的测试套路和思路,题材均来自真实案例。本议题以实战经验的分享为主,不是对车联网架构的分析和攻击面的简单罗列。将会讲解国产智能网联汽车漏洞挖掘的几个实用的方法和思路及对应的防护讲解,也会分享本人常用的几个硬件和软件的使用经验。

演讲嘉宾

马良:绿盟科技格物实验室-高级安全研究员

具有十多年嵌入式软硬件开发经验, 擅长智能设备漏洞挖掘。往届看雪开发者大会演讲嘉宾、HITB会议演讲嘉宾。曾参加Xpwn、GeekPwn等比赛并获奖。多次挖掘智能设备和智能汽车漏洞经历。

4、《漫谈AOSP蓝牙漏洞挖掘技术》

蓝牙(Bluetooth)是当今一项广泛应用的技术,曾经将无线键盘或耳机连接到手机或计算机的每个人都知道并使用它。然而多年来,蓝牙被爆出了多个安全漏洞,攻击者通过多个攻击向量,可以导致拒绝服务,敏感信息泄露甚至远程代码执行。

本议题将以AOSP原生代码的蓝牙默认协议实现模块BlueDroid/Fluoride为研究对象,以2017年爆出的BlueBorne漏洞为引子,由浅入深的展示漏洞挖掘技术的相关细节。首先我们会简单介绍AOSP蓝牙协议实现架构;接着通过对近年来蓝牙漏洞的归纳总结,确定所有可能的攻击向量和攻击面;然后我们会详细介绍我们使用的代码审计和模糊测试的一些技巧,通过这些方法我们发现了45+的漏洞,其中已分配CVE的为30+个。最后我们会展望一下未来的研究趋势,包含一些在Android13上可能的新攻击面和新的代码审计技术。

演讲嘉宾

韩子诺:OPPO安珀安全实验室-高级安全专家

主要研究领域为Android安全,IoT安全和车联网安全。在二进制漏洞发现和利用方面拥有6年以上的相关经验,累计独立发现并报告了数百个有效Android漏洞,连续多年位居Google Android漏洞挖掘排行榜前列。曾经在Ruxcon,Zer0Con和Pacsec等多个国际知名安全会议上演讲。

5、《从后门到漏洞—智能设备私有协议中的安全问题》

目前物联网智能设备的漏洞挖掘大部分集中在HTTP、UPNP等常见公有协议,私有协议是厂商自行设计并实现的,协议格式未知,漏洞挖掘难度较大,因此往往被大家所忽视。本次演讲将以一个用于多个厂商的私有协议为例,讲解其中一系列漏洞的发现思路和细节,这组漏洞可能影响多个厂商数亿的网络设备。在这个过程中,我们将会着重探讨非常规的漏洞挖掘思路。

最初我们在某厂商的一个网络设备上发现了一个设计非常精妙的私有协议,该协议“似乎”是该厂商预留的一个管理“后门”。进一步探索,我们发现一个“突破点”,然后锁定了另一家更知名的网络设备提供商。

我们将研究范围扩大到了另一家网络设备提供商的设备,“令人失望”的是,该厂商的设备对管理用户的身份进行了认证,不存在前面发现的“后门”漏洞。在进一步的漏洞挖掘中,我们发现了影响该厂商所有网络设备的三种不同认证绕过漏洞,这组漏洞具备相同的触发点,但存在完全不同的利用方式。

演讲嘉宾

魏凡:绿盟科技格物实验室-安全研究员

来自绿盟科技格物实验室,专注于嵌入式设备的漏洞挖掘,曾参加过天府杯和GeekPwn,发现过200+漏洞。

6、《从应用场景看金融安全 — 逻辑为王》

在金融行业严格且特殊的安全体系下,尽管绝大多数漏洞都能被第一时间定位及修复。但”人性的弱点“使金融行业的不可控风险不再局限于钓鱼,隐蔽的逻辑漏洞正在悄无声息的成为风险“顶流”。试想如果攻击者通过一个逻辑漏洞转走钱,没有安全设备会告警,所有流量都”正常“,等到财务清账发现异常为时已晚。企业和白帽子在寻找逻辑漏洞中往往都是点对点测试,没有系统性渗透方法。导致逻辑漏洞测试不全面或没有测试思路,研发在修复时也无法理解错误逻辑本身大大增加漏洞修复难度和业务风险。

本议题站在应用场景这个宏观视角,从研发底层思维出发去探索金融安全下的逻辑漏洞测试方法论,让逻辑漏洞无所遁形。

演讲嘉宾

蔡致远:安恒信息-雷神众测安全专家

Poc Sir,法国大学在读,主攻金融安全研究。目前雷神众测总排名第一,微博SRC安全专家,PackerFuzzer工具主创成员、Hack Inn社区运营者。

7、《面向业务守护的移动安全对抗实践》

快应用小游戏是一种更轻更快的游戏新形态,用户无需安装,即点即玩。但部分小游戏开发者为了追求更高的利益,乱推广告,大大影响用户游体验。在这类新载体下,如何主动发现违规广告,实现小游戏环境净化?

应用体外弹窗广告泛滥,霸屏广告层出,严重危害用户信息安全。如何面应对治理难度日渐升级的流氓广告,保护好用户权益?

本议题将从典型案例出发,分享作为手机厂商,该如何从技术侧提升能力与武器建设,治理恶意广告乱象问题,推动移动应用安全生态建设。

演讲嘉宾

朱远鹏:vivo安全攻防专家

多年安全攻防对抗经验,vivo千镜安全实验室骨干成员。

8、《Linux内核漏洞检测与防御》

漏洞攻防是一个非常古老的话题,随着时间的推移,攻防对抗不断升级。随着内核版本的更新,内核本身也支持一些高级安全特性,可以缓解漏洞攻击,例如地址随机化、延迟释放、类型隔离等。同时也支持一些硬件安全特性,例如 CET Shadow Stack/IBT(indirect branch tracker)。都可以有效地缓解漏洞攻击。但在现实中,并不是这么理想。业务系统的内核,常年不更新,使用的往往是旧版本。漏洞修复不及时或不能重启系统,导致一些漏洞无法修复。在这种恶劣的环境下,我们如何确保操作系统的安全性?

通过本次议题将向听众讲解:

如何通过LKM的方式将高版本安全特性移植到低版本?

如何通过编译器来实现struct CFI?

如何利用intel pt来实现漏洞检测?

演讲嘉宾

蒋浩天:腾讯安全云鼎实验室-高级安全研究员

曾任职于360、字节跳动,现就职腾讯云鼎实验室,拥有多年一线安全对抗经验。擅长二进制安全、虚拟化安全、游戏安全等,喜欢研究一些底层方向,将安全能力下沉,开启安全对抗的上帝模式。

张海全:腾讯安全云鼎实验室-高级安全研究员

就职于腾讯安全云鼎实验室,高级安全研究员,主要从事GCC和Linux内核安全功能研发,linux内核源码贡献者。主要方向是漏洞挖掘,CFI防御,编译器sanitizer。致力于将漏洞扼杀在编译器中。

9、《Dumart fuzz:让黑盒像白盒一样fuzz》

fuzzing是一种最常用的漏洞挖掘方法。在有源码的情况下,现有的fuzzing工具已经非常完善了。可以实现路径反馈,asan。当然某些复杂场景下状态机的构造也是非常麻烦的。

但是在无源码的情况下,现有的fuzzing工具限制很大。比如peach等没有路径反馈和ASAN,没法有效地fuzz深层次的代码;基于模拟执行做的fuzz,如qemu,unicorn,有路径反馈,但是状态机的模拟很困难,而且效率较低。本次峰会介绍一种fuzzing方法。可有效解决无源码fuzz的所有缺陷,包括路径反馈,ASAN,以及方便地获得被测程序的状态机,并且更重要的是效率很高。

演讲嘉宾

陈振宇:个人安全研究员

擅长漏洞挖掘,安全攻防,有近10年安全相关工作经验。

10、《猫鼠游戏:如何进行Windows平台在野0day狩猎》

本议题将分享演讲者近几年对Windows平台在野0day狩猎的部分思考和实践。主要介绍两个大类:Office在野0day狩猎和Windows本地提权在野0day狩猎。

在本议题中,演讲者将讲述如何使用不同的工具来解决不同的问题,例如如何借助沙箱来狩猎Office在野0day,以及如何借助Yara来狩猎Windows本地提权在野0day。此外,演讲者还将对近两年的热门Office在野0day和Windows本地提权在野0day进行案例分析,并分享一些最近捕获的案例。最后,演讲者将结合自身经验,就如何培养在野0day狩猎人才给出一些建议。

演讲嘉宾

金权:安恒信息猎影实验室/卫兵实验室-高级安全专家

7年网络安全从业经验,擅长Windows平台在野0day狩猎与Windows漏洞挖掘,多次捕获针对Windows平台的在野0day,累计获得超过40次Adobe和微软的CVE致谢,2020~2022连续三年入选微软MSRC TOP 100。曾在Blackhat USA 2022、HITB2021AMS、Bluehat Shanghai 2019会议进行演讲。

三、安全训练营

安全训练营1:《安卓APP加固攻与防高级篇》

时间:10.22(周六) 9:00-18:00

地点:上海

*训练营是峰会前一天哦!报名满10人开班

移动互联网时代APP百花齐放,让我们的生活丰富多彩。于此同时,APP安全已经成为了互联网安全不可或缺的一员。对于企业来说,如何保护自己研发的APP的代码安全,常见的安卓平台APP代码保护手段有哪些以及如何对抗黑灰产人员惯用的逆向分析手段,对于一个公司来说,都占据着举足轻重的地位;同时,今年来针对移动平台的APT攻击也层出不穷,对于安全研究人员来说,实现对安卓平台恶意APP的逆向分析和取证工作,快速完成安卓平台恶意代码的静态分析和动态分析,澄清机制,也是安全研究人员不可或缺的技能。

可以说,对于安全研究人员来说,熟练掌握安卓平台APP的加固与脱壳技能已成为移动互联网时代安全研究人员的一项必备技能,也是职场上升职加薪的强大竞争力。

课程简介

针对企业自身研发的APP开展代码混淆与加固保护可以有效提升逆向分析难度。于此同时,加固也可以有效应对恶意攻击人员针对自身APP的核心代码的逆向分析和漏洞挖掘,甚至是简单的对抗诸如重打包、刷单等黑灰产。本次课程对Android平台APP的常见逆向分析手段进行授课,重点围绕安卓APP加壳原理与技术发展、Okhttp3网络框架快速逆向分析手段、证书绑定绕过技巧、Smali控制流混淆的解决方案等开展。课程中间也包含动手实践阶段,带领大家一步一步掌握常见加壳技术的解决方案、APP网络协议的分析、ART解释器引擎底层原理等相关技能。

课程内容

1、从dex的整体保护开始,详细介绍加固技术的发展和每一代加固技术要解决的问题;

2、包含各加固技术的具体案例和分析,包含ART下的抽取壳、VMP壳以及dex2c壳的原理和案例分析;

3、包含FART全自动脱壳机框架和原理分析,以及FART要解决的问题以及如何进行二次开发拓展;

4、包含基于OkHttp3网络框架的网络通信协议的快速分析、证书绑定手段的快速定位和绕过等;

5、包含基于ART解释器引擎定制快速解决Smali控制流混淆的解决方案;

课程目录

一、安卓APP加固技术发展

- dex整体保护

- dex内存加载

- 函数抽取

- VMP和dex2c

二、 函数抽取壳的解决和自动化修复

- 主动调用概念和要解决的问题

- 如何构造主动调用

- 定制jadx自动化修复函数抽取壳

三、安卓VMP壳原理和调试还原

- Hyperpwn的安装和使用

- 定制ART绕过所有反调试

3.映射表的建立以及函数的还原

四、OkHttp3网络框架快速逆向分析方法

1.常见证书绑定方案原理

2.使用jeb脚本快速解决常见证书绑定

3.同步异步发包的快速定位

五、Smali控制流混淆的解决思路

1.ART解释器引擎原理

2.定制ART实现对smali执行流的trace

3.从一道ctf题看如何快速解决Smali控制流混淆

学员要求

有一定基础的Android逆向研究人员,对Android安全感兴趣,强烈想了解Android常见逆向分析手段的安全研究人员。

*本课程需由学员自带笔记本电脑。

老司机带你洞悉Android常见代码保护手段、安卓安全人员必备的逆向分析技能。

课程福利

1、主办方将赠送1部手机用于学习;

2、主办方将为学员提供免费午餐及晚餐;

3、免费获得2022 SDC 全价门票1张(价值¥1024元)

想要老司机亲传知识干货,帮你整理知识结构体系、开拓思路吗?

想要结识安全圈大佬,和大佬们互相交流、学习吗?

想要亲手实践,开发属于自己的得心应手的逆向分析工具吗?

安全训练营2:《ARM平台高级调试与逆向》

时间:10.22(周六) 9:00-18:00

地点:上海

*训练营是峰会前一天哦!报名满10人开班

课程简介

手机、平板、苹果的M1,它们都有一个共同点:硬件核心都是ARM。无论是市场方面,还是技术方面,ARM都开始挑战X86老大哥。软件高手们,现在是时候好好学习一下ARM了。

本训练营以基于ARMv8多核芯片的GDK8系统为调试目标,使用“挥码枪”硬件调试器深度剖析ARM平台的硬件和软件。通过这个训练营,参加者将学习到:

ARM平台的硬件调试技术——CoreSight

使用硬件调试器来调试Android和LINUX内核

ARMv8架构的应用程序模型、特权管理机制和系统编程模型

内容大纲

第一讲:CoreSight技术的道与器

要点:ADI背景和简史,DAP = DP + AP,SW-DP,JTAG-DP和SWJ-DP,CMSIS-DAP,挥码枪,NTP固件,OpenOCD和主机软件,NDB调试器

第二讲:理解应用层寄存器和指令

要点:ARM指令集,通用寄存器,Banked寄存器,特殊寄存器,THUMB指令,常用指令,谓词执行,访问内存的指令,ARM反汇编,观看函数,在Nano Debugger(NDB)中理解ARM的应用层指令和寄存器

第三讲:函数调用和栈

要点:分支指令,调用子函数,LR寄存器,栈,栈指针寄存器,压栈指令,栈帧,栈上的数据组织,栈回溯,栈回溯的原理,栈溢出,栈保护,在NDB下认识栈上的数据

第四讲:特权级别和系统编程

要点:处理器状态,系统寄存器,特权级别,处理器扩展,访问系统寄存器,MRS和MSR指令,ATF(ARM Trusted Firmware)代码,分阶段初始化,U-Boot(两个阶段),内核命令行,系统启动过程

第五讲:硬件差异和设备树(DTS)

要点:五花八门的ARM硬件,问题,x86和PC的先进经验,设备树描述,DTS,DTB,编译方法,转储和观察内核设备树,传递内核命令行,案例(因为命令行参数不当导致的内核Panic)

第六讲:Android/Linux内核调试

要点:LINUX内核大局观,理解虚文件系统,Binder驱动,调试网络栈,理解线程切换,Android内核的特定函数

课程形式:动手试验 + 面对面讲解和讨论

课程福利:

1、主办方将为学员提供免费午餐及晚餐;

2、赠送价值1665元的GDK8系统一套+挥码枪硬件调试器一台;

3、学员可免费获得2022 SDC 全价门票1张 价值1024元

课程咨询:添加微信

kanxuecom(备注训练营)

四、圆桌会谈:供应链安全

业内顶尖安全专家齐聚,聚焦前沿热点

交流中碰撞思想,沟通中凝聚共识。我们将邀请业内顶尖安全专家、大咖齐聚一堂,聚焦前沿热点话题,展开激烈讨论。

主持人:张耀疆

安在新媒体创始人&总经理

网络安全从业二十多年的老兵,曾创立国内最早也具知名度的信息安全专业咨询品牌——安言咨询,后又创立安在,以专业新媒体为平台,助推中国网安事业的发展,这其中,策划组织并持续运营国内颇具规模的网络安全甲方社群——诸子云,在此基础上创新推出网络安全“大众点评”——安在新榜系列报告,发起以超级CSO研修班、未来CSO训练营、超级CSO年度评选为抓手的中国CSO文化培育与推广事业。

嘉宾:游耀东

电信研究院云原生安全团队技术总监

十年安全经验,主要涉及开发安全、云安全、供应链安全治理等领域。先后负责中国电信开发前置安全、devops平台安全审计中心、PaaS组件开源威胁治理等项目。

嘉宾:王鑫

金山毒霸安全技术负责人

长期致力于终端安全领域研究,主导并设计金山毒霸新一代云安全体系以及威胁情报平台,在安全攻防、大数据安全等方向有丰富经验。

嘉宾:吴佳伟

兴业证券信息安全负责人

十年以上网络安全工作经验,持有CISSP、27001 LA、等保中级测评师等证书。从事过安全规划、自动化安全运营体系设计与实践、安全生命周期管理体系设计与实践、渗透测试、数据安全、安全运营平台研发等工作,参与、承担多项证券期货行业安全标准起草和课题研究工作。

嘉宾:周幸

悬镜安全合伙人 华东区技术运营负责人

多年的网络安全应用全栈技术开发、应用逆向及安全开发咨询经验,多次参与悬镜重大项目的研发以及安全产品的落地实践。专注于对安全产品相关技术的研究,长期深度参与企业级软件供应链和DevSecOps方案的制定和流程建设。

五、极客市集

这里是极客们的“天堂”,我们为所有热爱网络安全技术的极客们量身打造【极客市集】,让安全“流行”起来。

极客精神的魅力在于不断打破规则、制造变量。来2022 SDC 现场,体验新奇宝藏。本届极客展商有:Hacking Club、易念科技、RC²反窃密实验室

六、2022 SDC 门票

¥128元-早鸟票(不含午餐)已售罄

含会刊、抽奖权益

9月23日18:00前可购买

¥256元-2.5折门票(含五星级酒店自助午餐1份)

双人拼团价:¥236元

含会刊、自助午餐、抽奖权益

10月17日18:00前可购买

¥1024元-全价门票(含自助午餐1份)

含会刊、自助午餐、抽大奖权益

10月23日15:00前可购买

¥2048元-企业级VIP(含自助午餐和高级闭门晚宴)

含会刊、自助午餐、抽大奖权益

10月23日15:00前可购买

¥3999元-安全训练营:《安卓APP加固攻与防高级篇》

赠全价门票1张

培训时间:10月22日 9:00-18:00(峰会前一天)

10月21日18:00前可购买

¥5980元-安全训练营:《ARM平台高级调试与逆向》

赠全价门票1张+ GDK8系统一套+挥码枪硬件调试器一台

培训时间:10月22日 9:00-18:00(峰会前一天)

10月21日18:00前可购买

扫码报名参会

防疫须知2022 SDC

根据会议场地及相关部门的疫情防控要求:所有参会者在入场时请主动配合酒店完成健康检测,须提供48小时内核酸阴性证明及绿色随申码,体温检测≤37.2℃。

*随申码可通过随申办微信小程序码或支付宝随申办小程序获取

如您的行程码中含有疫情中高风险地区旅居史,将无法进入会场。外来人员抵沪后24小时内进行1次核酸检测。

为了您的参会体验,请您务必在参会前完成个人健康状态的确认,感谢您的配合!

扫码报名参会

钻石合作伙伴

黄金合作伙伴

媒体支持

支持单位

关于SDC

看雪安全开发者峰会(Security Development Conference,简称SDC)是由拥有22年悠久历史的信息安全技术综合网站——看雪主办,会议面向开发者、安全人员及高端技术从业人员,是国内开发者与安全人才的年度盛事。

自2017年7月份开始举办的第一届峰会以来,SDC始终秉持“技术与干货”的原则,致力于建立一个多领域、多维度的高端安全交流平台,推动互联网安全行业的快速成长。

大会将邀请业内顶尖安全专家莅临现场,议题覆盖IoT安全、移动安全、恶意软件、AI安全、工控安全、软件保护等多个领域,紧抓当下前沿技术,为大家带来一场顶尖的技术交流盛宴!