警告!疑似借助用友畅捷通T+的勒索攻击爆发

责编:gltian |2022-08-30 10:49:02火绒安全实验室监测,疑似借助用友畅捷通T+传播的勒索病毒模块异常活跃(FakeTplus病毒)。火绒工程师排查某勒索现场时发现,病毒模块的投放时间与受害者使用的用友畅捷通T+软件模块升级时间相近,不排除黑客通过供应链污染或漏洞的方式进行投毒。火绒安全软件可成功查杀该病毒。

火绒安全查杀图

排查发现,黑客首先会通过漏洞或其他方式向受害者终端投放后门病毒模块。黑客可以通过访问后门模块(Load.aspx)来执行任意恶意模块(恶意模块数据被AES算法加密的)。之后通过后门模块在内存中加载执行勒索病毒,根据火绒威胁情报系统统计得出病毒传播趋势,如下图所示:

FakeTplus病毒传播趋势图

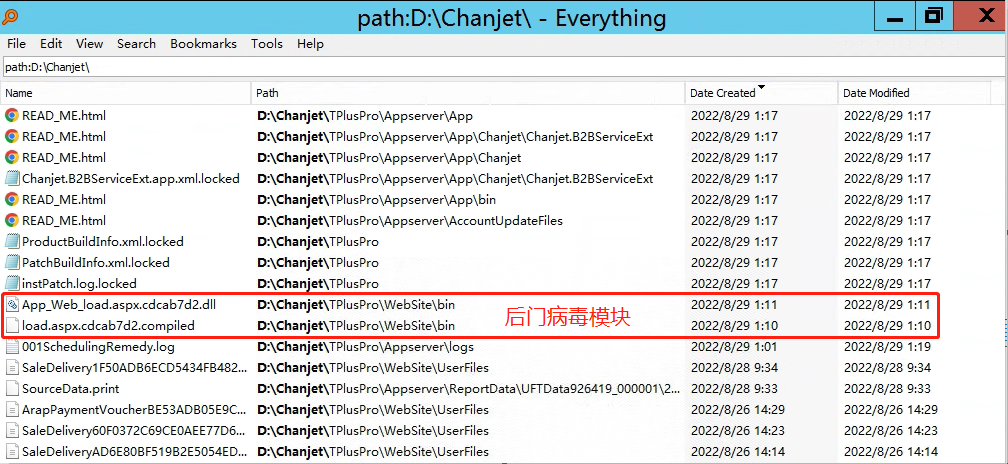

在被投毒的现场中可以看到,后门病毒模块位于用友畅捷通T+软件的bin目录中,相关文件情况如下图所示:

被投毒现场后门病毒模块文件位置情况

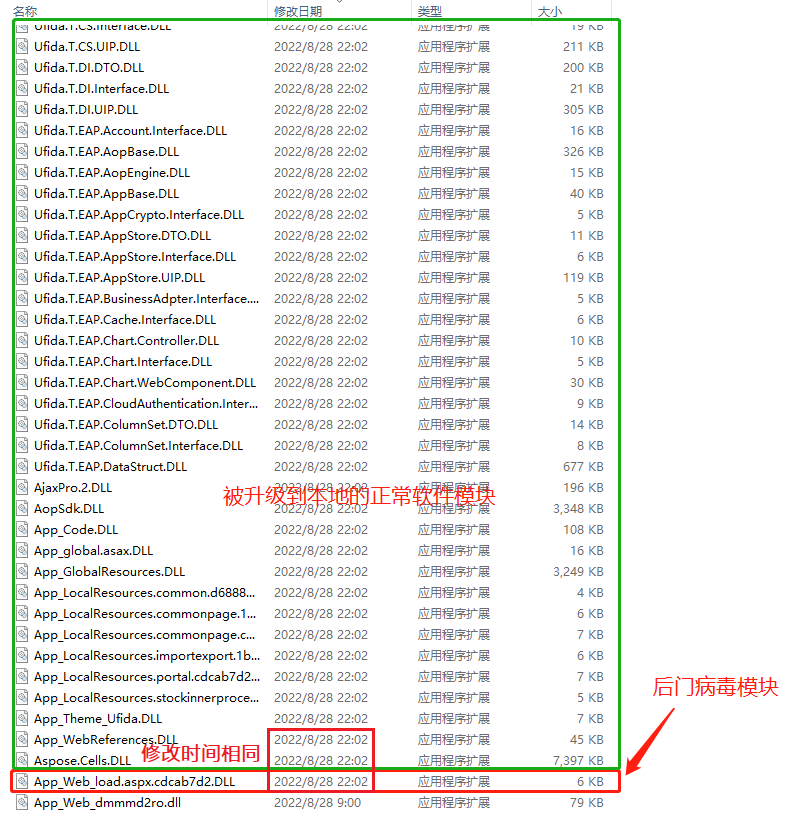

某被投毒现场中,后门病毒模块的被投放时间,与受害用户使用的用友畅捷通T+软件模块升级时间相近,畅捷通T+软件更新的文件和恶意模块的时间对比图,如下图所示:

时间对比图

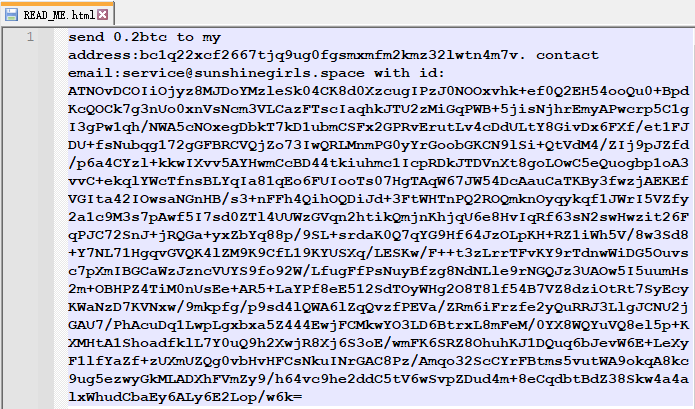

被勒索后,需要支付0.2个比特币(目前大概27,439人民币),黑客留下的勒索信,如下图所示:

勒索信

后门模块代码逻辑

附录

病毒 HASH:

来源:火绒安全实验室