从初步入侵到安装运行,大多数加密货币挖矿攻击只需要不到22秒的时间

今年11月23日发布的首期《威胁前沿》报告中,谷歌云声称,自动化扫描、改良攻击工具,以及变现攻击的新方式,已领云工作负载和服务器实例变成了主要的攻击目标。

这些攻击方法并不新鲜,但证明了攻击者总能魔高一丈。谷歌云的报告发现,入侵者主要挑错误配置、不当客户安全实践和脆弱第三方软件下手,攻陷了75%的实例。以上数据源自谷歌云对其谷歌云平台(GCP)上近期被入侵的50个实例进行的分析。这些实例中,48%没有设置口令,或者只设置了弱口令;26%存在第三方软件漏洞;12%则是配置错误。

谷歌云首席信息安全官办公室主任Bob Mechler在博客帖子中写道,所有这些威胁都是众所周知的,但因为人为失误,还是存在入侵系统的有效路径。

谷歌云安全编辑Seth Rosenblatt与Mechler共同写道:“尽管云客户一直面对各种各样的应用和基础设施威胁,很多攻击之所以能够成功,却是因为防护不周和缺乏基本的控制措施。考虑到这些特定案例和普遍存在的威胁,只要重视安全实现、监测和持续保障,企业在缓解此类威胁,或至少减轻总体影响方面也会更为成功。”

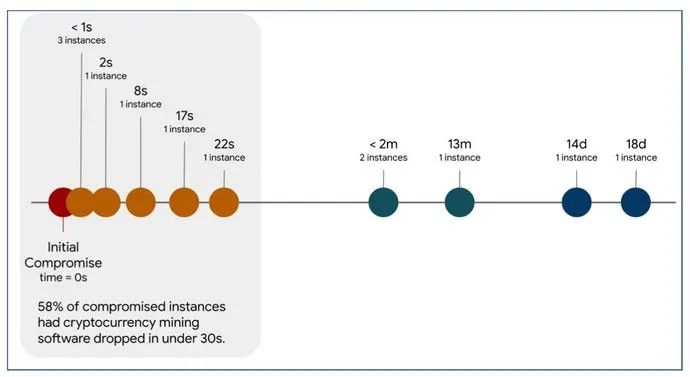

错误配置的云实例叠加自动化攻击,意味着云工作负载拥有者几乎没有时间做好防御。40%的案例中,攻击在不到八小时的时间内达成;至少有一个案例的耗时只用了30分钟。

攻击者通常使用加密货币挖矿软件和勒索软件变现,且一般通过网络钓鱼攻击收集登录凭证,扩大自己对已入侵计算机和服务的控制。谷歌云平台上遭入侵实例最常见的利用方式是安装加密货币挖矿软件,86%的实例在遭入侵后都会被装上这种恶意软件。

而且,攻击者投放加密货币挖矿软件的速度非常之快。报告显示,超半数遭入侵的实例在不到30秒的时间内就被装上了加密货币挖矿软件。

谷歌云在报告中写道:“这表明,初始攻击和后续下载安装都是通过脚本自动化执行的,不需要人为干预。这种情况下,我们几乎不可能实施人工干预来防止漏洞利用。最佳防御策略就是不要部署脆弱的系统,或者采取自动化响应机制。”

另外,10%的案例中,攻击者利用入侵实例来扫描互联网,染指其他脆弱目标。

该报告由谷歌网络安全行动小组(GCAT)编撰,汇总了谷歌威胁分析小组(TAG)、谷歌云安全与信任中心,以及Chronicle谷歌云威胁情报、信任与安全等内部团队的大量数据和洞见。

这些威胁情报与安全小组还发现了俄罗斯政府支持的奇幻熊(又名APT28)组织所开展的一项攻击行动:利用1.2万个Gmail账户实施网络钓鱼攻击,试图收集目标用户的谷歌账户登录凭证。由于该组织利用了主流提供商,这些网络钓鱼邮件通过了反垃圾邮件安全检查机制—— 发送方策略框架(SPF)。

APT28的主要攻击目标是美国、英国和印度,但也针对其他国家,比如巴西、加拿大、多数欧盟国家/地区,以及俄罗斯。

谷歌建议企业强化所部署软件与工作负载的安全保障。除常见安全措施(例如双因素身份验证和Web应用定期自动扫描)之外,企业还需要有适当的工具来防止在发布代码时意外泄露密码、密钥和证书。应用中使用的任何第三方代码都应该经过审查和散列,确保完整性。报告指出,企业应该清醒认识到,云是把双刃剑,好处与风险并存。

谷歌在报告中称:“尽管公众愈发重视网络安全,鱼叉式网络钓鱼和社会工程战术却总能取得成功。至于其他形式的IT安全,由于访问无处不在,我们需要健壮的多层防御措施来保护云资源。”

谷歌网络安全行动小组《云威胁情报》2021年11月第一期《威胁前沿》:

https://services.google.com/fh/files/misc/gcat_threathorizons_full_nov2021.pdf

来源:数世咨询