DAIC:检测商业电子邮件欺诈(BEC)的开源利器

责编:gltian |2021-02-24 14:00:43虽然2020年勒索软件出尽风头,吸引了防御者大量注意力,但是“传统”针对性攻击例如BEC的脚步丝毫也没有放慢。相反,近年来,BEC已经从“小众”攻击变得越来越流行。

根据FBI互联网犯罪合规中心在2019年发布的数据,当年收到的BEC欺诈投诉损失超过17亿美元。与网络安全事件总数相比,向IC3等机构汇报的案件只是九牛一毛。考虑到网络犯罪世界并没有发生任何戏剧性的变化,可以假设,2020年和2021年BEC攻击造成的损失只会比上面的数字更加糟糕。

BEC攻击在执行方式和技术上有多种变体。大多数情况下涉及发票诈骗、欺诈者伪装成供应商,向受害者的CFO或应付账款团队发送篡改后的银行账户信息的付款请求。

视复杂程度不同,BEC欺诈的手段包括难度较大的供应商电子邮件账户劫持、使用模仿供应商域名的钓鱼网址/网站,到简单有效的针对性钓鱼邮件设计。在所有变体攻击中,攻击者的目的都是希望受害者上钩并汇出资金。

BEC欺诈之所以大行其道,是因为入门门槛低,但其成功率却很高,至少对于不太复杂的攻击变体而言。BEC成功率如此之高的原因是,大多数企业的首席财务官和应付账款团队未接受过有效的针对性网络安全意识培训,同时也缺乏快速简便的方法来验证供应商的账户信息是否可信或合法。

随着近年来反欺诈行业开始追上威胁的脚步,大量BEC欺诈检测解决方案进入市场,但很多方案都是面向大型企业的高端(高价)服务,而且受特定反欺诈供应商的数据和可见性限制。对于越来越多被BEC攻击威胁的中小企业和组织来说,在一个全球化的经济体中,面对来自世界各国,数据完整性和一致性各不相同的供应商,往往需要不同类型的BEC欺诈检测方案,开源方案就是其中一种。

DAIC(分布式账户信息认证)是值得关注的一个针对BEC欺诈的免费开放源解决方案。该解决方案既可以作为私有方案部署在企业自己的系统中,也可以作为第三方SaaS服务以云服务的方式订阅,可以满足不同公司对隐私和控制级别的要求。DAIC实际上也是一种标准,它使组织能够在发送付款之前快速安全地验证公司的银行账户信息,同时还使反欺诈供应商能够针对正在进行的欺诈活动收集急需的威胁情报,这都可以通过DAIC来实现。

DAIC的概念与构想

借助DAIC,每家公司都可以将其从客户那里收到付款的账号放入其选择的“认证服务器”中。

当实体想要向该公司汇款时,它可以使用DAIC客户端查询服务器,以检查其存档的账户信息是否与存储在服务器上的“认证”账户信息相同。

通过在发送付款之前验证账号,如果付款是由于从诈骗者那里收到的欺诈性发票触发的,其中包含一个不同的账号,那么它将被识别并且可以停止付款。

由于DAIC是开源的,并且使用标准协议,因此用户可以使用专用的开源软件来完成此验证过程,也可以将其嵌入任何付款解决方案中。

DAIC如何运行?

DAIC使用在其他安全标准(例如DMARC,基于域的消息身份验证、报告和一致性)中使用的久经考验的验证方法。

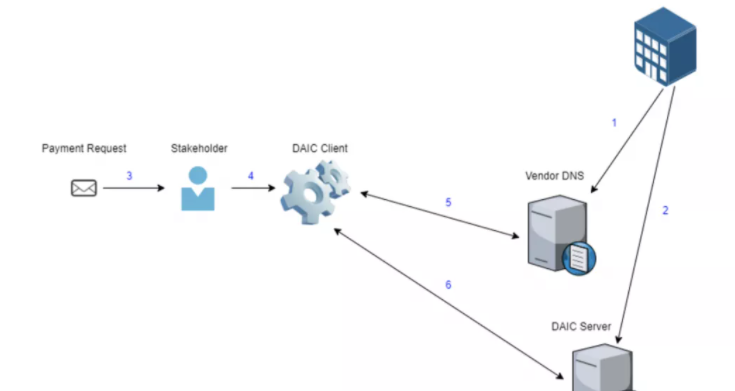

每个公司都在其DNS记录中添加一条记录,以标注他们选择的DAIC服务器。当使用客户验证账号时,用户输入收款人的账号和域名。然后,它将查找提供的域的DAIC DNS记录,以提取DAIC服务器的位置。然后查询服务器以验证账号是否正确。

DAIC的优点

DAIC有以下几个优点:

- 免费:由于BEC欺诈既针对小型组织也针对大型组织,因此可以用来提高每个用户保护自己免受欺诈的能力,而不会影响其底线。这也意味着采用该标准应该更容易。

- DAIC是一个标准:由于该解决方案不依赖于特定供应商对账户信息的可见性,因此,如果采用该解决方案,则可以在各个地区和行业中正常工作。此外,如上所述,它可以嵌入现有的支付管理解决方案中。

- 开源:企业用户可以自行决定是否设置自己的DAIC服务器(专用于保留其账户信息)还是使用SaaS服务。从理论上讲,反欺诈供应商有动机提供此类服务,因为这可以帮助他们捕获账号错误的任何查询,从而生成威胁情报。

- DAIC不需要各方都采用:企业用户可以要求其供应商实施DAIC,以便从其那里接收付款。即使没有大规模采用,企业也将受到保护。

- 不怕DDoS攻击:攻击者试图通过DDoS攻击破坏DAIC服务器执行验证过程的任何尝试都适得其反,因为这样他们的付款请求不会得到验证。

DAIC的局限性

DAIC目前还不是一个可靠的系统,容易受到某些形式的攻击,例如获得公司的DNS管理权限(例如,通过恶意软件获取注册商凭证),从而使攻击者能够将DAIC查询定向到他们控制的服务器,或者攻击者可以接管公司当前使用的服务器,并毒化其数据。

尽管存在一些局限性,但实施DAIC仍然能大大提高BEC欺诈的技术门槛,淘汰大量低水平BEC欺诈者,从而大大减少全球BEC欺诈所遭受的总体损失。

DAIC目前处于哪个阶段?

DAIC目前仍处于起步阶段,是如何预防BEC欺诈的思想实验和概念验证的产物。为了使其成为切实可行的解决方案,各方应该扩展概念并定义其细节。

DAIC目前已经开发了概念验证、服务器和客户端的初始原型,项目的Github地址是:https://github.com/idanaharoni/daic_poc