从发件人地址聊一聊邮件安全

责编:gltian |2021-01-12 16:03:33最近很多人私信小编,为什么邮件记录发件人栏位显示的地址和点开记录显示的发件人地址是不一样的?

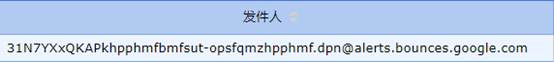

例如:邮件记录当下看到的发件人地址是这样的

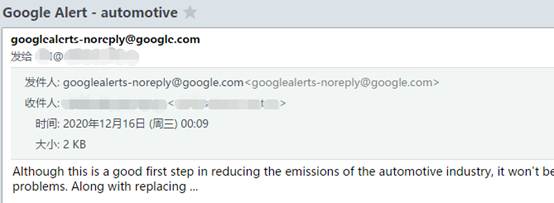

而点开记录看到的发件人地址却是这样的

其实是贴合客户端(如Outlook/Foxmail)显示

当客户端收下邮件后,所呈现的发件人地址为header-from地址

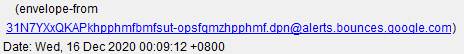

而实际邮件产生的发件人地址为envelope-from,是一串随机地址,隐藏在邮件标头中

所以网关会显示出2个地址以示区分

当存在代发性质邮件,这两个地址就往往不一致,例如:google的订阅邮件

header-from显示地址可以让用户“清晰”地看到发件人是谁

envelope-from显示地址是随机的

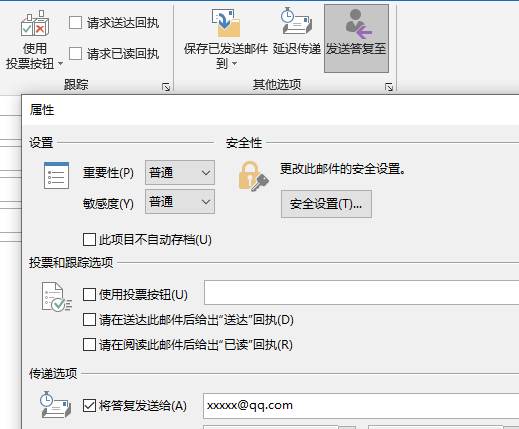

正是这种“便利性”给了攻击者可乘之机。所以用户第一眼看到的也并非是真实的,在邮件标头中同样存在着这样一个栏位,Reply-To,它由邮件的创建者生成,有时它和from地址也不相同。

攻击者会使用header-from客户端显示地址进行迷惑,从而用户直接原邮件回复时,不注意其实是回给Reply-To地址。

例如outlook客户端选项中的发送答复至栏位,就可以让对方回复时直接回给另一个地址。

收到涉及转账信息的邮件时,守内安建议回复邮件时一定要多次确认收件人地址。

为了加强企业内部安全和企业现状的环境分析,守内安SPAM SQR邮件安全网关新版首页显示,可以让IT 管理者初步了解企业自身是否存在潜在的风险,哪些用户是攻击者重点攻击的目标。

高级防御模块(Advanced Defense Module)提供了相关数据分析显示,可以让 IT 管理者初步了解企业内部哪些人员的信息安全意识较弱,当用户通过拦截隔离通知,预览邮件时点击威胁邮件中的链接,即会被标记统计显示。

关于 守内安电子邮件安全网关SPAM SQR 与 ADM 高级防御模块

守内安 SPAM SQR 内置多种引擎 (恶意文档分析引擎、威胁感知引擎、智能诈骗引擎) 、恶意网址数据库,并可整合防毒与动态沙箱等机制,以多层式的运行过滤方式,对抗恶意威胁邮件的入侵。

SPAM SQR 的 ADM 高级防御模块 (Advanced Defense Module),可防御鱼叉式攻击、 APT 等新型进阶攻击手法邮件。研究团队经长时间的追踪黑客攻击行为,模拟产出静态特征。程序自动解封装文档进行扫描,可发掘潜在代码、隐藏的逻辑路径及反组译代码,以利进行进阶恶意程序分析比对。可提高拦截夹带零时差 (Zero-day) 恶意程序、APT 攻击工具及含有文件漏洞的攻击附件等攻击手法邮件的能力。

下一篇:网络安全演练十大好处