工控安全最大威胁:攻击工具泛滥

责编:gltian |2020-03-31 17:11:02自从2015年工控系统(ICS)安全成为黑帽大会的热门话题以来,过去五年中工控系统安全事故频率逐年增长,2019年创下新高。

工控安全威胁和攻击不断增长的一个主要原因是攻击技术的工具化。近年来针对工控系统(ICS)的入侵和攻击工具呈现快速增长趋势,使得针对运营技术(OT)网络和工业控制系统(ICS)的攻击门槛大幅下降。

根据FireEye最新发布的工控系统安全报告,工控系统攻击工具的大量涌现使得普通黑客也能实施过去需要特殊知识和高级黑客技术的工控系统攻击,未来工控系统安全形势变得极为严峻。

值得注意的是,高级工控系统攻击者也会使用工控系统攻击工具,以此隐瞒身份或大幅降低攻击成本。

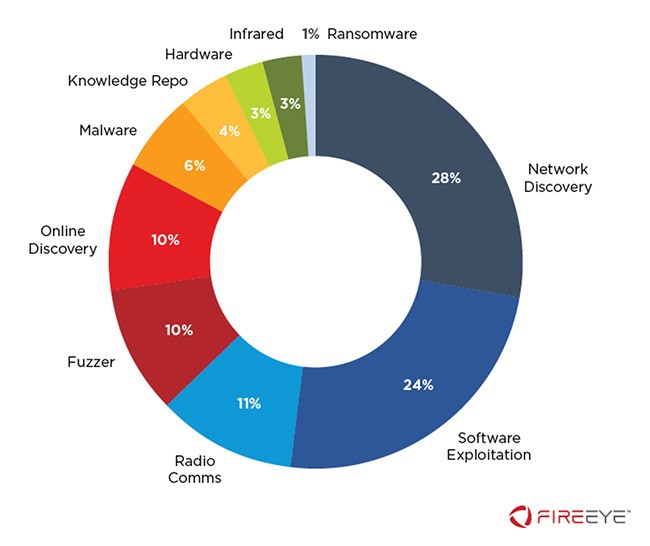

ICS攻击工具的十大类别

多年以来,安全研究人员一直在跟踪大量公开可用的,针对ICS的网络操作工具,目前最常见的ICS攻击工具主要可以分为以下十大类:

近年ICS攻击工具具备三大特点:

1. 它们大多数是在过去十年中开发的;

2. 大多数工具与供应商无关;

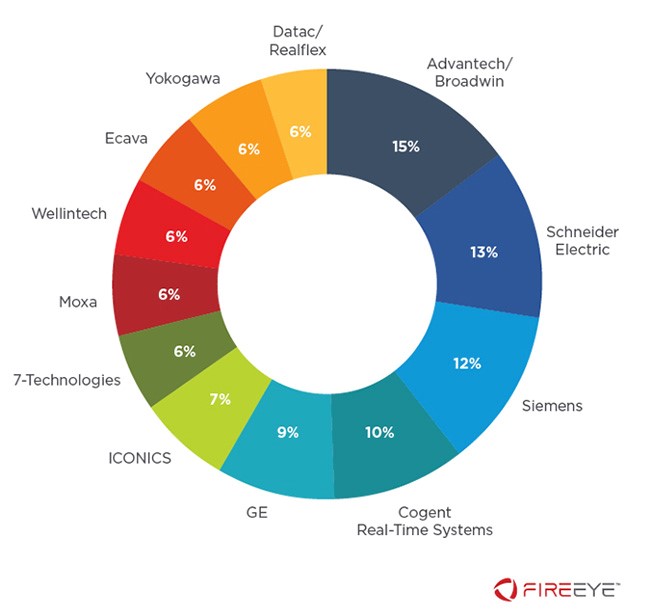

3. 主要针对最大的几家ICS原始设备制造商(例如西门子、施耐德电气、GE、ABB、Digi International、罗克韦尔自动化和Wind River Systems)使用最广泛的解决方案。

目前网络上常见的工控系统攻击工具主要分为两大类:一类是“独立攻击工具”,另一些则基于流行的利用框架和模块开发。

数量最多的ICS攻击工具类别:资产发现

超过一半的“独立”ICS攻击工具属于“资产发现”,帮助攻击者了解连接到网络的ICS设备和软件开发工具,十大类别的工控系统攻击工具的数量占比统计如下:

通常来说,开发工控系统攻击工具,例如ICS专用恶意软件和勒索软件,开发者必须具备有关目标系统和编码技能的高级知识,这对于大多数攻击者来说是无法实现的。

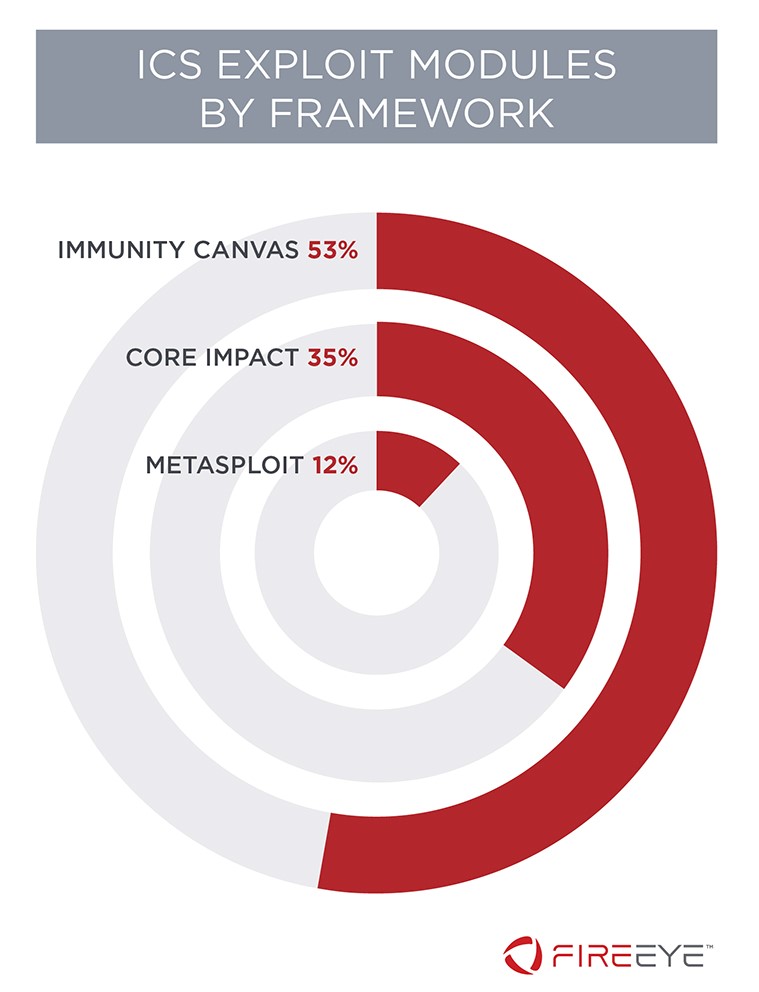

针对ICS的漏洞利用模块,Metasploit最危险

常见的漏洞利用框架,例如Metasploit(免费)、Core Impact和Immunity Canvas(均为商业用途)以及最新的针对ICS的利用框架,例如Autosploit、工业开发框架(ICSSPLOIT)都提供针对ICS的漏洞利用模块。在俄罗斯安全研究公司GLEG的不懈努力下,Immunity Canvas目前提供的漏洞利用最多:

FireEye研究人员指出:

目前跟踪与500多个漏洞相关的数百个ICS专用漏洞利用模块,其中71%是潜在的零日漏洞。

在这三个非ICS专用框架中,Metasploit拥有最少的ICS专用漏洞利用程序,但是由于它是免费提供的,因此这些漏洞目前可能对防御者构成最大的危险。

被ICS攻击工具针对最多的工控系统供应商(西门子、Advantech/Broadwin和施耐德电气排前三)

总结

知己知彼,百战不殆。工控系统攻击工具极大拉低了工控系统攻击的门槛,使其成为工控系统当下和未来一段时间面临的最大威胁,对工控网络攻击工具的监控应当成为工控安全领域的重要风险指标。那些对ICS攻击工具不够重视或者缺乏研究的企业,最有可能成为菜鸟工控黑客拿来练手的目标。