甲骨文 EBS 漏洞可让黑客随便“印钞”

责编:gltian |2019-11-22 13:43:0050% 的客户未打补丁……

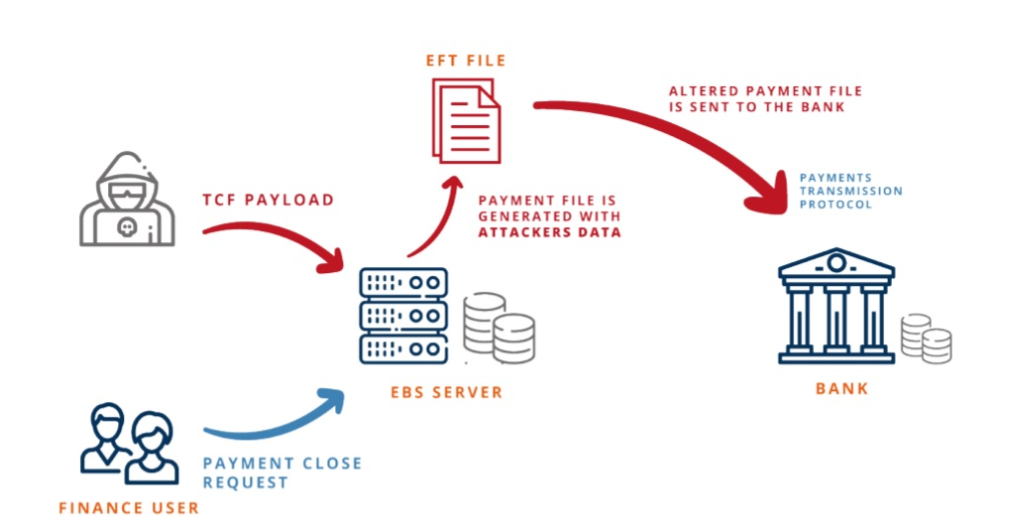

安全公司 Onapsis 称,在甲骨文公司电子商务套件 (EBS: E-Business Suite) 中发现一系列关键漏洞,可致攻击者获得电子转账和打印银行支票的控制权,且其行为无法检测与追踪。

该攻击链利用了两个主要漏洞,位于波士顿的网络安全公司 Onapsis 将其命名为 Oracle PAYDAY(甲骨文发薪日)。Onapsis 称,尽管甲骨文现已修复该漏洞,但估计该公司企业资源规划 (ERP) 软件客户中半数都未部署补丁:意味着超过 1 万家公司面临风险。

这些客户很多都只在内网运行该软件,但 Onapsis 估测,至少 1,500 个 EBS 直接接入互联网。若未打补丁,该漏洞可被未经身份验证的攻击者远程利用,获得此广为使用的 ERP 系统的完整访问权。

漏洞针对 EBS 产品中的一个 API——由甲骨文提供的瘦客户端框架 (TCF) API,开发人员可以此建立基于服务器的应用;CVSS 漏洞评分高达 9.9 (最高危为 10 分)。

由于甲骨文的 EBS 包含 Payments(支付)模块供公司企业从银行账户实际转账或生成支票,恶意接管该模块可对用户造成极大损害。

甲骨文公司在 2018 年发布了解决此问题的第一个关键补丁更新 (CPU),后续补丁不断放出以解决此漏洞的不同方面,包括 2019 年 4 月 CPU 中针对这两个关键漏洞 (CVE-2019-2638, CVE-2019-2633) 的最新可用补丁。

尽管 ERP 包含支付模块审计表,由于 SQL 协议允许攻击者对 APPS 用户执行任意查询,攻击者是有可能禁用并删除这些审计日志表的。Onapsis 宣称已成功创建概念验证,可用特殊构造的查询语句检测并删除审计表。

最后,创建一组数据库触发器将所有信息恢复到攻击发生前的样子,掩盖掉所有攻击痕迹。

Onapsis 博客文章: