新型勒索病毒Nemty 利用RDP的防护方案

责编:gltian |2019-08-30 13:33:15

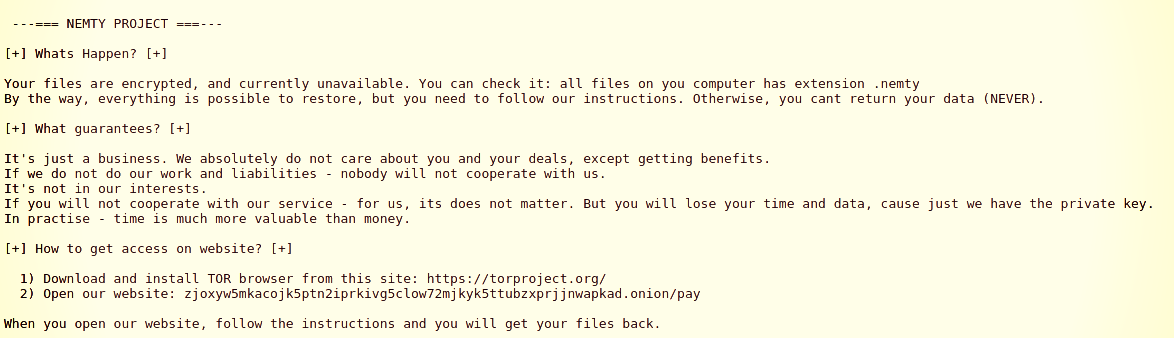

赎金需求

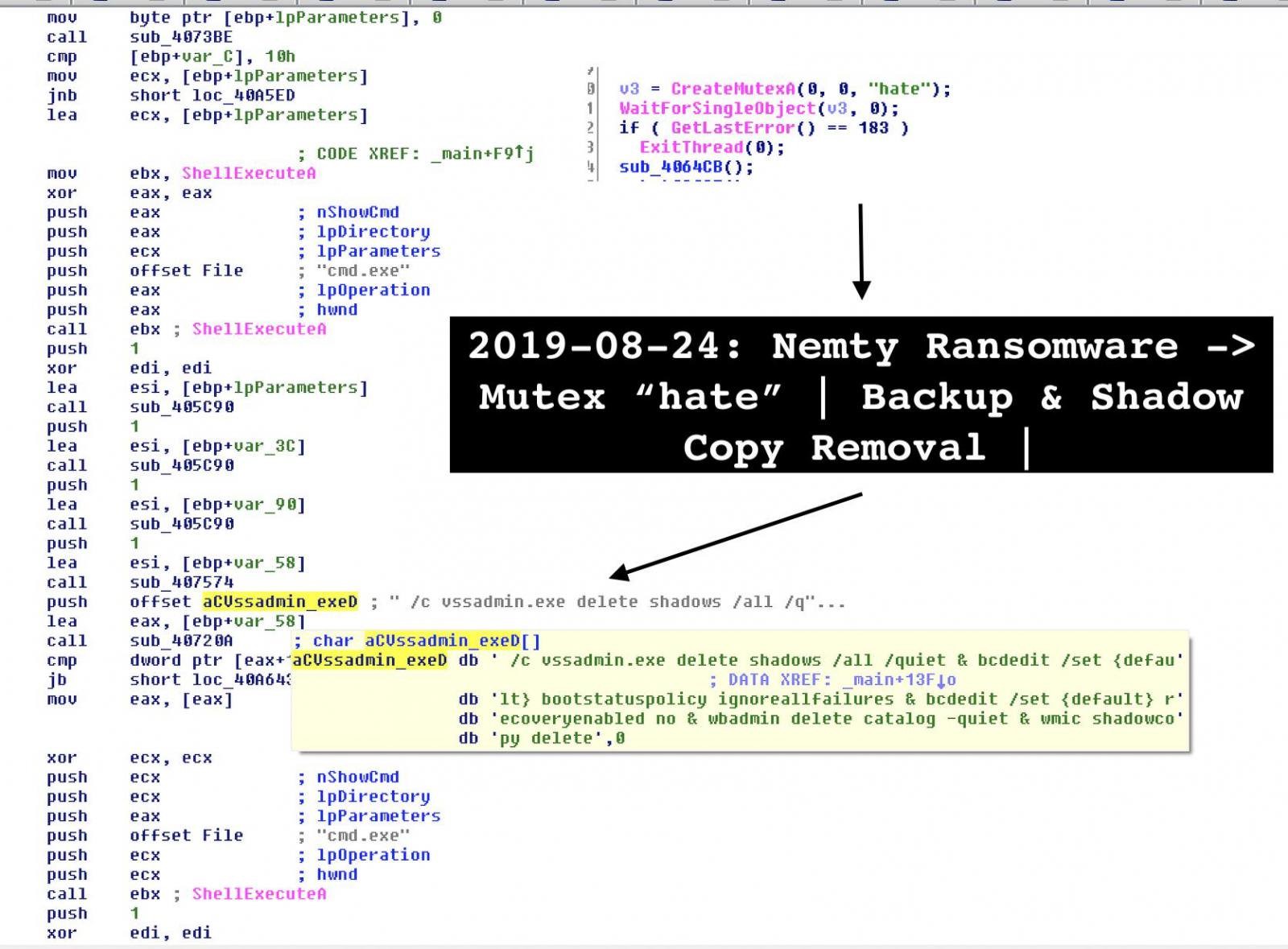

与任何正确的文件加密恶意软件一样,Nemty将删除其处理的文件的卷影副本,从而使受害者无法恢复Windows操作系统创建的数据版本。

受害者将看到赎金通知,被告知攻击者持有解密密钥,并且数据可以按价格收回。

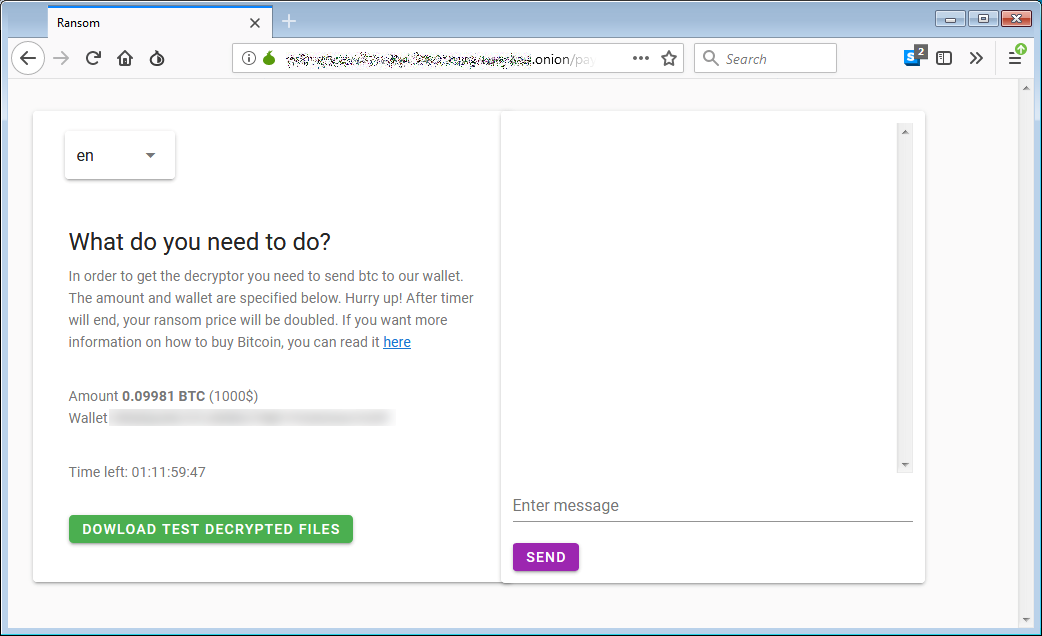

在测试中,赎金需求为0.09981 BTC,目前换算为1,000美元左右。

赎金匿名托管在支付门户Tor上,用户必须上传其配置文件。

在此基础上,它们提供了另一个带有聊天功能的网站的链接以及有关需求的更多信息。

代码中的消息

安全研究人员 维塔利·克雷兹 ( Vitali Kremez )仔细研究了这个恶意软件,发现它带有一个不寻常的互斥对象名称。作者称之为“hate”,如下图所示。

互斥(mutex)对象是一个标志,程序通过控制一次访问一个执行线程来控制资源。

Kremez在Nemty的代码中注意到的另一个奇怪的事情是 弗拉基米尔·普京的 这张照片 的 链接 ,标题是“我把你加入了[ insult] 列表,但现在只用铅笔。”

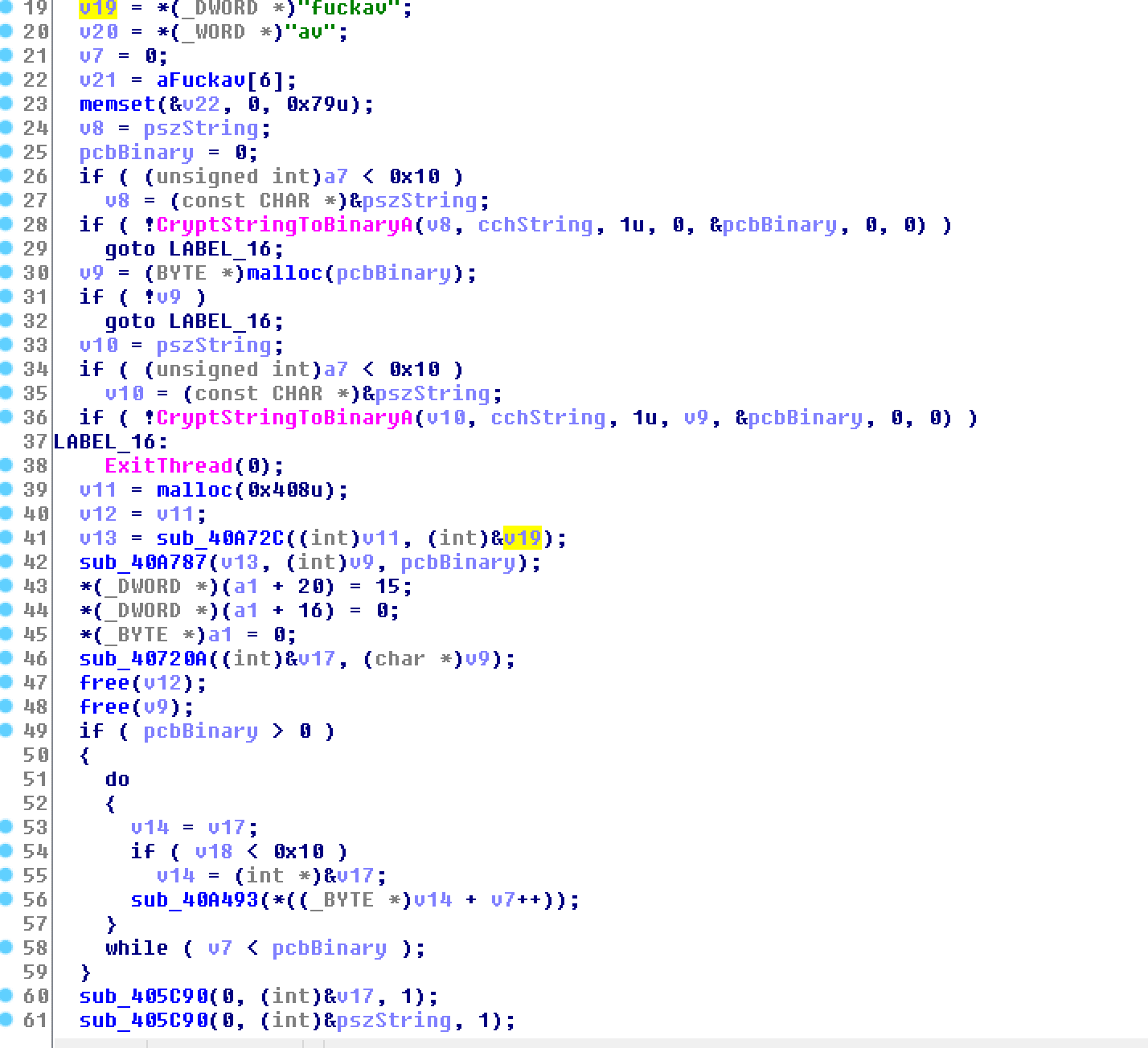

特殊列表并不止于此。研究人员发现了向反病毒行业发出的直接信息。

起初,以为参考资料是代码中的一个奇怪的东西,但第二次看看Nemty如何工作,揭示了它是解码base64字符串和创建URL的关键,是对反病毒行业的直接信息。

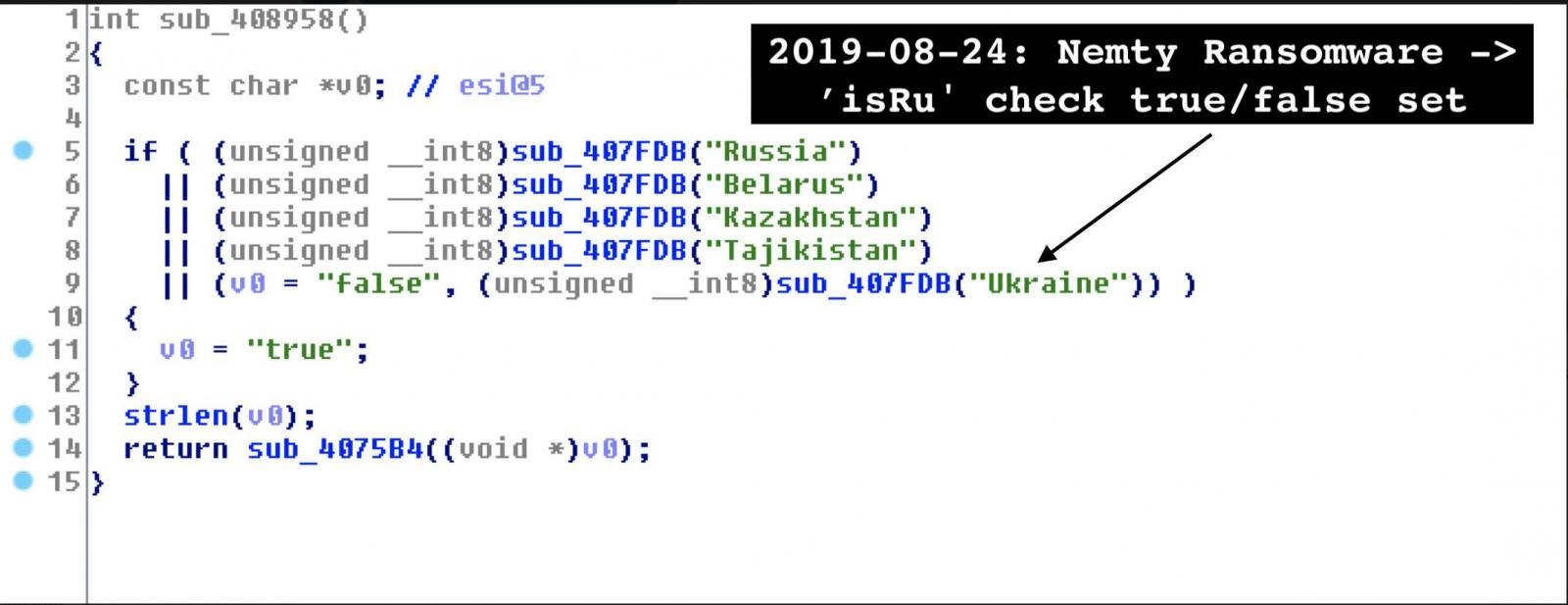

另一个有趣的事情是Nemty定向于俄罗斯,白俄罗斯,哈萨克斯坦,塔吉克斯坦和乌克兰的计算机。Kremez表示这并不是要让主机免于文件加密程序。

恶意软件代码中的“isRU”检查只是将系统标记为处于五个国家/地区之一,然后向攻击者发送包含计算机名称,用户名,操作系统和计算机ID的数据。

目前还不清楚Nemty是如何分发的,但Kremez从一个可靠的消息来源获悉,运营商通过受损的远程桌面连接来部署它。

与网络钓鱼电子邮件(目前是常见的分发方法)相比,利用RDP连接可以使攻击者受到控制,因为他们不再需要等待受害者采取网络钓鱼诱饵。

Kremez 在Nemty 上发表了他的 研究报告 ,其中包括文件夹列表(启动操作系统所需的任何内容)以及恶意软件未触及的文件扩展名(二进制文件,快捷方式和日志数据)。