聚变的前夜—RSAC2019流量安全产品观察

责编:gltian |2019-03-11 13:36:51当我们谈论流量安全产品时,它可能包含了防火墙、IPS、WAF甚至NPBs等基于网络流量实现安全功能的产品,归类在Network Security范畴。从方案的分层来看,流量安全产品位于底层,除了直接处置安全问题外,还负责为SIEM、UEBA等高层安全方案提供原始信息,笔者对2019 RSAC上的多品类流量安全产品进行了综合视角观察。

新介质仍未进入主战场

新通信介质的出现,常常被期待成为安全革命的推手。自云安全大火后,众多厂商纷纷后悔没有赶上第一批红利,所以对新介质上的新安全方案格外敏感,力图提前布局上车。今年的RSAC上,A10 Networks等公司着重宣传了5G & IoT 安全方案,Palo alto也在今年2月发布5G ready的K2系列下一代防火墙。

图1:A10 Networks提出的5G/IoT安全方案

在展台沟通中,厂商工作人员表示目前在美国市场,IoT、工控、5G等介质安全尽管概念炒得很热,但产业链不够成熟,距离大规模落地应用仍有距离,这与国内的现状基本类似。云安全已经火热了多年,在今天仍然不能完全兑现其商业价值,而其它新介质上的安全方案也还未进入主战场。

为经典架构的脆弱性持续买单

谈到流量威胁,众多安全问题的源头还要追溯到经典互联网架构下的协议设计,这些协议是在互联网绝对安全的前提下设计的,存在天然的安全缺陷,典型的例子就是今年的主角DNS协议。

图2:Palo Alto介绍DNS安全特性

在会场的Speaking Session上,Palo alto宣讲了其DNS安全新方案,也是其威胁防御的新主打特性,使用Machine Learning和威胁情报手段预测和封堵恶意域名,以及阻止恶意数据通过DNS隧道进行传输和C&C攻击,Zscaler、梭子鱼等公司也都发布了DNS隧道安全解决方案。

让人感到新旧恍惚的是,在2019年,世界最顶尖的安全公司使用最先进的技术,在解决1984年发布协议存在的问题。由于经典架构中通信协议已经形成事实标准,大量应用在其基础上已经枝繁叶茂,所以根部的协议的更新非常缓慢,对经典架构的不断加固是永恒的主题。

SD-WAN观察:远不止安全

SD-WAN是2018年的国内安全圈大火的流量IP,笔者走访调研了RSAC上的大部分SD-WAN厂商,以下是三点直观感受。

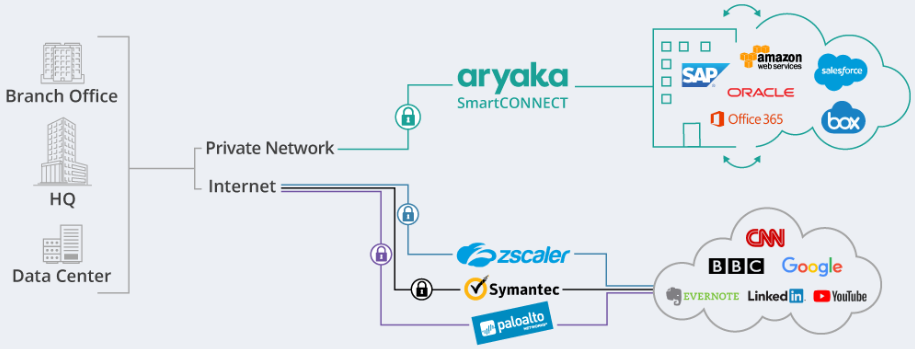

首先,SD-WAN可能不是纯安全公司的菜。SD-WAN方案的核心是更好地解决调度、性能、云访问等通信问题,而安全只是附加项。领先的SD-WAN提供商,要么是通信厂商同时具备安全方案,例如Cisco;要么是专注于通信技术,而通过与专业安全厂商合作的方式解决流量安全问题,例如Aryaka。对于纯安全公司,一般不具备强大的通信基因,很难提供整体方案,转而对SD-WAN整体提供商进行安全能力输出,可能是更好的选择。

图3:Aryaka SD-WAN方案中与安全厂商合作

其次,SD-WAN方案的关键是资源驱动,而非技术革命。优秀的SD-WAN方案需要提供快速部署、实时的云数据中心APP拉取、本地CDN接入等服务,这需要服务商提供综合性资源。一些国内的SD-WAN方案激进地提出使用SDN控制完全替代传统协议,是完全不现实的,经典协议(例如OSPF)非常复杂,大型广域网的网络收敛非常复杂,绝非一朝一夕够随便替代。

第三,SD-WAN作为feature出现。在Fortinet等厂商的流量安全产品中,SD-WAN作为一个新feature出现,由传统的路由协议、隧道等技术解决连通性问题,再通过SD-WAN针对特定的应用实现高级设定,分支边界依然是NGFW和UTM的市场,并没有CPE设备的革命出现。

图4:Fortinet提供支持SD-WAN特性的NGFW/UTM

先手棋:情报+预测

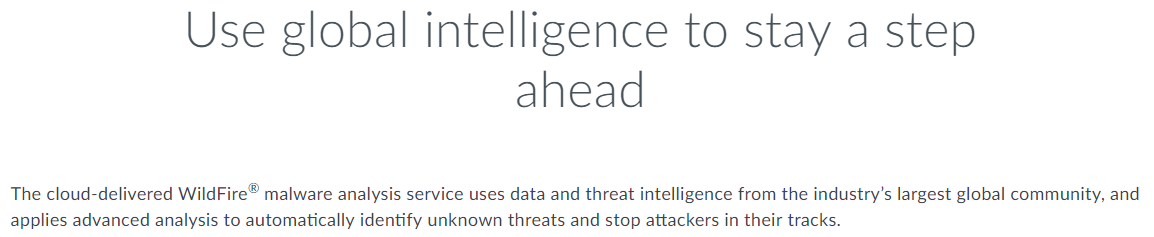

图5:提出领先一步的概念

流量安全产品从基因起源就处于滞后位置,传统的特征匹配对于0day等未知威胁无能为力,所以厂商普遍提出转后手为先手的概念,也就是Palo alto提出的“Stay a step ahead”。在本次RSAC,厂商主要通过以下两个手段来解决这个问题:

威胁情报

流量安全产品接入威胁情报后,其理论的特征范围从本地扩大到整个云情报库,威胁情报的更新频率非常迅速,可以弥补容量短板;出现突发安全事件时,情报平台可紧急推送消息到流量安全产品,联动完成自动紧急防护,从而解决实时性问题。总体而言,针对长久以来的顽疾,情报接入是一剂对症的良药。

图6:来自中国的领先威胁情报厂商微步在线展台

分析预测

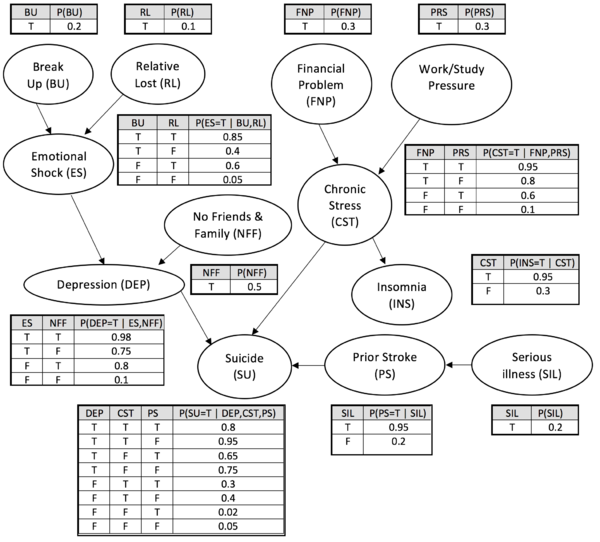

在自适应安全理论中,事前预测是重要的一环,流量安全产品一般使用深度分析实现预测。在算法方面,一种常见方法是贝叶斯网络,这种方法常用于预测天气、疾病和市场趋势,有着广泛的应用。简单而言,贝叶斯网络是有向概率图,构建的关键是事件关联逻辑和概率赋值,再将综合概率近似转化到独立概率的计算上,例如我们可以根据资产的漏洞状况、补丁状况、访问可达性来预测其受到外部攻击的概率。

图7:贝叶斯网络举例

解还是不解,是个问题

对于SSL加密流量的安全检测,业界有两种技术方向,即解密方式和不解密方式。

Gigamon针对SSL流量提出一次解密全栈安全的解决方案,旨在降低多个设备重复SSL解密带来的巨大性能消耗,也让网络结构更清晰。在此方案中,Gigamon推荐将所有流量镜像到NPBs设备完成流量预处理、SSL解密和实时阻断,再接入旁路部署的流量安全设备进行安全检测。

图8:Gigamon一次解密方案

如果用户不想采购额外的NPBs设备或改变网络架构,可以使用不解密直接进行安全检测的方案。在Cisco等厂商提出的方案中,通过识别TLS原数据中Client Hello报文内容、报文的长度和顺序、会话的方向和流量比例等内容,再应用机器学习方法,直接实现威胁检测或者流量应用识别。

图9:Cisco提出无需解密的TLS原数据威胁检测

两种方案对比之下,各自的缺陷都比较明显,在性能成本和检测率方面难以达到平衡,对于企业级用户来说,SSL流量安全仍然会是重要的难题。

历史重现?

在能见度有限的雾天,一个人走到岸边看着一眼望不到边的水域,那么这个人无法分清眼前的是湖还是海,这个场景和目前的流量安全产品市场有些相似。随着业界生态逐步成熟,两三年前还能吸引眼球的威胁情报、未知威胁分析、沙箱等名词,目前已经几乎成为流量安全产品的标配,各领先厂商提供的方案趋于相同,差异性缩小。

在UTM时代我们曾遇到过与今天类似的遭遇:产品堆砌大量特性、模块间缺乏逻辑关联、产品同质化严重。时势造英雄,Palo alto首先推出了以三个ID为灵魂的NGFW产品,一举引领了时代潮流直到如今。历史总是相似的,如今流量安全产品再次面临10年前特性堆积的局面,当量变已经足够时,质变的历史机会是否已经在向我们再次挥手?

图10:Palo Alto引领风潮的三个ID架构

聚变:趋势建议

笔者认为,流量安全产品的技术积累已经接近聚变的临界点,以下三个趋势将会在下一代产品设计中产生价值,可作为产品规划的参考。

发现新ID

2019年RSAC创新沙盒的冠军是Axonius,其主要业务是网络安全资产管理,这说明了资产在网络安全领域的重要性,所以资产ID将会是新一代产品的重要ID。对于流量安全产品来说,沿用原有基于USER-ID的安全思路,显然无法贴切地解决资产安全问题,流量安全的下一步重点将是面向资产化。

除了资产ID以外,基于Credential(凭据)、社交网络账户的攻击频发,相关领域的创新公司大量涌现,这些新ID都是在原有USER-ID、APP-ID、Context-ID的架构上继续提炼和升华,笔者认为新一代产品需要挖掘更多ID,并基于这些ID构建新一代架构,就像当年Palo Alto做的那样。

图11:RSAC 2019创新沙盒冠军Axonius

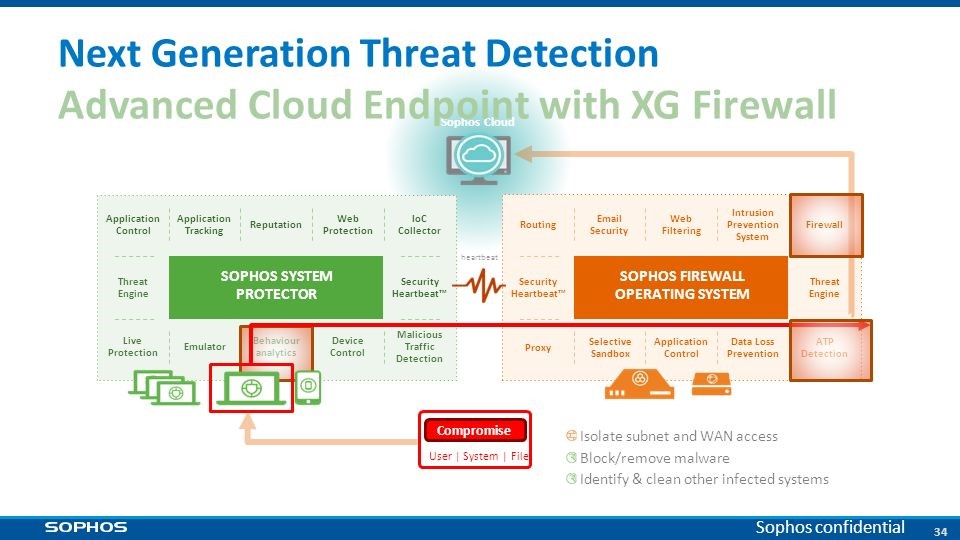

云管端三管齐下

对于流量安全产品来说,其局限性在于通过流量分析可以获取的信息范围非常有限,例如,资产信息是无法完全通过流量分析获取准确信息的,这时就需要通过与Endpoint产品进行结合,从而获取一手的最准确的资产信息。

为了保持先手,流量安全产品必须依赖云情报和云分析。

所以,对于一个成熟的流量安全产品方案,笔者认为其应该具备以下的要素:

- 情报云:使用威胁情报等方式解决未知威胁和突发事件响应;

- 分析云:使用先进的分析方法实现事件预测;

- 终端联动:与Endpoint产品联动获取资产信息,覆盖主机安全层面。

图12:SOPHOS提出的云管端一体威胁检测方案

智能化大势所趋

未来三年内,Deep Learning等AI技术的可获取性将会进一步增强,计算资源预计也会更加强大,流量安全设备现在提供的攻击事件链式分析、协议脆弱性分析、异常行为和流量发现将能够以更低的成本提供更聪明的方案。同UTM到NGFW的革命一样,下一代产品不会仅仅是大量技术堆砌,而一定会融入更多现在安全管理类产品的特性,例如可详细定制的工作流和业务流,届时的流量安全产品可能发展成具备更多机器人属性的Better产品。

图13:2019 RSAC主题:Better

结语

自2009年左右下一代防火墙问世后,多年来还未有更新的品类名称出现,但从技术走向分析,自2015年后产品智能化发展趋势已经非常明确,到今年已经完成了大量的成熟技术的积累。在此时间,产品发展可能再次面临由量变产生质变的重要节点,值得我们重点关注。