从“驱动人生”APT攻击事件看企业安全建设误区

责编:gltian |2018-12-28 13:31:36驱动人生遭遇APT攻击事件

2018年12月14日,国内Windows平台下免费驱动管理软件“驱动人生”通过软件自动升级的方式向用户推送了后门病毒DTSealer,该程序利用“永恒之蓝”高危漏洞进行局域网内的大范围传播,同时回传被感染用户电脑CPU以及IP地址等具体信息到攻击服务器,之后下载恶意代码进行执行。此次感染面积巨大,半天时间内已有数万用户电脑受到感染。

根据专业安全机构事件回溯,发现这是一场早有预谋的APT攻击,攻击者潜伏时间长达1个多月,并最终选择在驱动人生技术人员团队出国团建之时忽然爆发攻击,利用驱动人生系列软件的升级程序进行攻击,达到构建僵尸网络,安装云控木马、组网挖矿等非法目的。

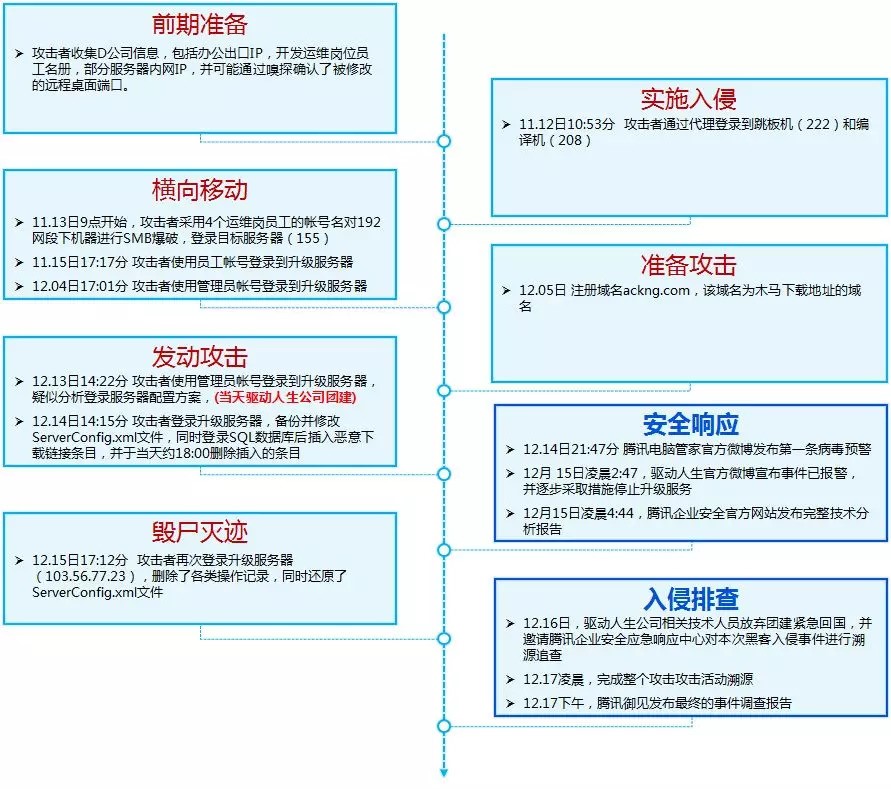

根据安全机构事后还原,得到APT攻击链条如下:

1)前期准备

攻击者收集驱动人生公司信息,包括办公出口IP,开发运维岗位员工名册,部分服务器内网IP,可能嗅探确认了被修改的远程桌面端口。

2)实施入侵

11.12日10:53分:外网机器通过代理登录到跳板机(222)和编译机(208)。

3)横向移动

11.13日:从9点开始,对192网段下发SMB爆破,且针对性使用运维岗员工姓名(LiuXX,SuXX,ChenXX,ZeXX)作为帐号名,主要目标为ZeXX,发现目标机器(155);

11.15日17:17分:使用ZeXX帐号登录到升级服务器;

12.4日17:01分:使用administrator帐号登录到升级服务器;

4)准备攻击

12.5日:本次攻击中使用的模仿下载域名ackng.com被注册。

5)发动攻击

12.13日14:22分:再次使用administrator帐号登录到升级服务器,疑似分析登录服务器配置方案;

12.14日14:15分:登录到升级服务器,备份并修改ServerConfig.xml文件,同时登录SQL数据库后插入恶意下载链接条目,并于当天约18:00删除插入的条目;

6)毁尸灭迹

12.15日17:12分:攻击者再次登录升级服务器,删除了各类操作记录,同时还原了ServerConfig.xml文件。

事件分析

该次攻击明显是一次精心准备的针对驱动人生公司的APT攻击活动,攻击者在进行攻击前掌握了该公司大量内部信息,包括驱动人生公司内部人员的姓名、职位信息;跳板机的帐号密码(未知渠道泄漏);升级服务器配置策略;甚至包括公司的团建计划等。

攻击者在内网潜伏长达1个月后,在驱动人生公司相关技术人员出国团建时,发起攻击行动:修改配置文件,下发木马程序。

从此次事件中,也反映出了企业长期存在的一些安全问题和误区,分别体现在如下几个方面:

1、运维安全不可忽视

此次事件中,暴漏出企业运维的两大安全问题:弱口令和密码复用。

据透露,此次攻击事件中,早在事发一个月前的11.13日,升级服务器被内网机器(192.168.xx.208)尝试过SMB爆破,但并未直接成功。其中值得关注的是,192.168.xx.208在尝试SMB爆破时,使用了4位驱动人生公司员工姓名拼音作为用户名尝试,包括一位已离职约半年的员工,这些员工岗位均为后台开发,运维。而爆破过程中,从爆破开始到结束,爆破时间极短且爆破次数极少(20+次),因此安全机构猜测,爆破的密码字典非常有限,反映出攻击者已熟知这些员工信息。从中暴漏出运维人员使用自身姓名相关拼音作为口令的弱口令问题,导致攻击者在进行爆破时具有极高的针对性。

同时,在此次事件中,被攻击者攻破的跳板机与192.168.xx.208,192.168.xx.155等机器的管理员密码相同,也就是说,如果有人掌握了该公司跳板机管理员密码,理论上是可以通过跳板机控制到内网多台其它机器,严重暴漏了密码复用问题,导致安全认证形同虚设。

2、“重边界,轻内在”的安全建设误区

这是目前很多企业存在的一个安全建设误区,认为只要自己防火墙、IPS、Waf等边界安全建设足够完善,就不会给攻击者可乘之机,对内网安全建设缺乏意识。导致当这些依赖于规则或已知策略的边界安全产品被绕过或失效时,攻击者进入内网后,面对的是一览无余、一马平川的攻击利好局面。

3、内网横向移动行为不可忽视

这其实也是很多企业存在的一个误区,认为现在的高级攻击者非常聪明,不会进行所谓的横向移动,而是在进行入侵之前就规划好内网拓扑,直捣黄龙,所以无需对内网横向移动进行过多审计。而实际上,即使是这次这样的APT攻击,也会存在小范围的横向移动和探测。由于目前各企业内网之复杂程度,再高明的黑客也不可能对所有内网细节了如指掌,他能了解的更多是其目标所在的网段范围,之后根据这个范围进行小范围探测和移动,而这种移动能否被企业感知,就成了防范此类攻击潜伏并爆发的关键了。

4、威胁情报安全前置不足

说到网络攻击,任何形式的网络攻击都是需要一个过程的,攻击者一般需要通过前期信息收集、脆弱性分析、探测,最终实施攻击流程。而上述的这些泄露数据的企业往往是到攻击者实施攻击时甚至是之后才会感知到相关威胁,最终造成相关损失。换句话说,如果能够将攻击者意图提前感知,通过在其早期信息搜集、脆弱性探测过程中获取相关黑客情报,提前做好相关防范,便可以大幅降低相关安全和损失风险,这便是威胁情报的理念。然而实际上,目前很多威胁情报的获取方式不够前置,甚至是基于内网数据获取威胁情报,往往意味着攻击者早已完成前期信息收集、脆弱性分析和探测,并正在实施内网攻击流程。此时爆发威胁情报,已与进行应急响应无异,并未做到威胁情报应有的安全前置。

5、攻击者溯源困难

在此次事件中,溯源到的攻击者ip均来自于境外,意味着攻击者采用了跳板或者肉鸡进行的攻击行为,未留下真实个人相关信息,从中其实也折射出了传统攻击溯源手段的痛点:难以获取攻击者真人信息,导致针对攻击者的溯源往往无疾而终。

安全建议

基于上述事件及其分析,针对企业安全建设,可以提出以下几项针对性建议:

1、常态化安全运营建设

常态化安全运营,不仅包括针对弱口令、配置基线等运维安全问题,还应对线上下线各类主机资产甚至线上Web服务资产进行全量常态化安全管理。并通过统一的流程化规章制度、有效的落地工具实现上述常态化安全运营的7*24小时自动化巡检维护,实现安全可视可控。

2、内网攻击感知、溯源建设

在安全建设上,企业不能再沉迷于“固若金汤”的边界假象,需要在构建边界安全范围内可靠的情况下多多关注内网安全建设。针对已经进入内网的攻击者或病毒,要化被动为主动,具有基于欺骗防御的主动诱捕方式,实现对内网入侵、横向移动、探测的高灵敏度感知,并在此基础上实现对攻击者溯源能力的加强。

3、威胁情报前置建设

为了使攻击者的觊觎意图尽早被发现,威胁情报建设需要更加前置,不再依赖于内网数据进行威胁情报,尽可能将威胁情报获取时间点提前到攻击者在外网进行信息收集、对外业务探测阶段,并尽可能将威胁情报采集与真实业务相关联,获取更为有效的一手情报。

4、基于行为的威胁检测能力建设

有别于传统边界安全手段基于已有策略或规则,企业在安全建设过程中可以多多考虑引入基于行为的威胁检测手段。此类手段的好处在于其不依赖已有规则,而是基于机器学习和行为模型对各类已知未知攻击行为都具有甄别能力。进行此类建设,将其应用于威胁检测,可以获得相较于传统手段更加灵敏、丰富的安全保护。