亚信安全带你涨姿势:网警如何“抓鬼”?先要搞懂UEBA

责编:mhshi |2017-01-17 10:15:14文:亚信安全网络安全事业部 孙勇

先讲两个有趣的故事:

故事1:某电商平台发现遭遇拒绝服务攻击(DDoS),没过几天就有人上门推销“防御”设备。由于时间间隔短,再加上“防御”的设备很针对,推销者的动机显然非常可疑,该电商平台据此认为推销者很可能就是嫌疑人。

故事2:某抢票网站被“脱库”,该网站通过样板对比,最终确定攻击者是利用现有的“第三方社工库”进行“撞库攻击”。

在这两起被侦破的案件中,前者是根据犯罪动机来判断的,后者则分析了犯罪者的攻击方法,而除此之外,网络警察还可以通过攻击路径溯源,分析并直接定位攻击者。那么,是不是“抓鬼”的招数仅此而已呢,对那些找不到“作案动机”,或是长期潜伏在企业的“内鬼”就没有办法了吗?非也,更高级、更先进的还有UEBA(用户与实体行为分析)。

什么是UEBA?

它的前身是用户行为分析(UBA),最早用于购物网站上,通过收集用户搜索关键字,实现用户标签画像,并预测用户购买习惯,推送用户感兴趣的商品。而这项技术很快就被移植到网络安全领域。

2014年,Gartner发布了用户行为分析(UBA)市场定义,UBA技术目标市场聚焦在安全(窃取数据)和诈骗(利用窃取来的信息)上,帮助组织检测内部威胁、有针对的攻击和金融诈骗。但随着数据窃取事件越来越多,Gartner认为有必要把这部分从诈骗检测技术中剥离出来,于是在2015年正式更名为用户实体行为分析(UEBA)。

在安全领域,UBA/UEBA关注的是人而不是物。它通过机器学习来发现高级威胁,实现了自动化的建模,相比于传统的(安全管理中心)SOC/(安全信息与事件管理)SIEM,其在发现异常用户行为、用户异常行为等方面具备了非常高的“命中率”。

听起来很复杂,但要理解UEBA也很简单,因为它聚焦于两点:特权账号盗用(异常用户),合法的人做不合法的事(用户异常)。

安全事件与“狼来了”的故事

在很多企业中部署的SOC/SIEM,会把安全信息、认证事件、反病毒事件、审计事件、入侵事件聚合到数据库中,在一个地方集中进行重要的安全分析、报告输出和告警输出,以便安全人员快速响应。

SOC/SIEM系统会给管理者推送高等级的安全事件并告警,但这些告警类似狼来了的故事,不仅次数非常多而且很多都不是真正的威胁。比如主机重启、交换机重启等等,这些都可能让安全人员误认为发生了安全事件。但在折腾之后却发现,狼没来!

为了解决每次都要上山打狼的麻烦,不关心各种海量告警,不聚焦某条高级事件,UBA加入到SOC/SIEM领域一定是历史的必然选择。

UBA/UEBA关注的是人而不是物,所以当发生重启行为时,首先要做的是判断重启的用户是谁?这个用户在过去的一年内,每个月在固定时间有过重启设备的行为吗?如果都有,那么就不必对着山下大喊“狼来了”! 因此,安全事件的误报率大幅降低,安全运营人员可以把更多的精力去关心有效的安全事件。

关注人而不是物的这种方法看似极端,但却可以帮助解决企业面对的一些最为棘手的问题。就比如:确定有效特权账户是否被盗用;使内部威胁浮出水面;确定系统或应用是否被攻破。而这些危险组合在一起,UBA/UEBA就可以斩钉截铁的告诉安全人员,数据泄露攻击正在发生。

最佳拍档:安全态势感知

惊险刺激的好莱坞特工电影,主角往往都会拥有较为出色的特工搭档或团队为其增光添彩。接下来就让我们了解一下UEBA的最佳拍档:“安全态势感知”。

其实安全态势感知在很多年前就有了,但真正将它市场化、规模化和战略化的却是“习大大”。总书记在“419”讲话中强调:“要树立正确的网络安全观,加快构建关键信息基础设施安全保障体系,全天候全方位感知网络安全态势,增强网络安全防御能力和威慑能力”。

安全态势感知一词迅速燃爆安全圈,那么安全态势感知又是什么,它和SOC/SIEM有何区别,和UBA/UEBA结合起来又能干什么呢?

安全行业中一些观点认为,安全态势感知就是通过大数据分析技术、威胁情报来发现外部攻击、安全威胁,更透彻、更全面的感知企业网络安全态势。安全态势感知具备了多项先进技术,包括易采集、大数据建模、威胁情报、智能协同等,使它优于SOC/SIEM。

目前,多个厂家已发布安全态势感知产品,其往往具备可视化的大屏,攻击可视化、安全资产状态可视化等等。但这个“可视化”的概念却被扭曲了,好像除了向上级汇报或接受领导参观之外,就没有什么其它作用了。

“内外双修“的新一代UBA

被称作“NU-SSA”的亚信安全新一代UBA安全态势感知平台的功夫“内外双修”。它通过使用大数据技术、人物画像、上下文感知、威胁情报、专业运营服务实现内部威胁发现的高命中率,并智能协同安全防护设备进行实时控制,自学习的人物安全基线驱动弹性授权,实现自动化、智能化的事后、事中、事前管控。

UBA侧重于内部威胁的发现,安全态势感知侧重于智能协同,两者有效衔接,目标为内部威胁的有效识别、实时控制,找出公司内部窃取机密信息的“内鬼”。此类安全事件适应于两种特征,一是异常用户(账号盗用),二是用户异常(合法的人做不合法的事,或做合法的事获取不正当的利益)。

NU-SSA的技术先进性可以从以下7个方面加以印证:

1.易采集

传统的SOC/SIEM的采集,需要各种日志规格化入库,如果有些设备的事件等级定义的不清晰,SOC/SIEM就根本“读不懂”这些高等级的安全日志。而NU-SSA关注的是用户视角,除了采集传统上的日志,还增加了门禁(二代身份证刷卡记录)、VPN用户日志、4A/堡垒、HR日志(入职、离职、岗位变动)、OA(账号)日志、工单日志、威胁情报等日志。

2.大数据分析

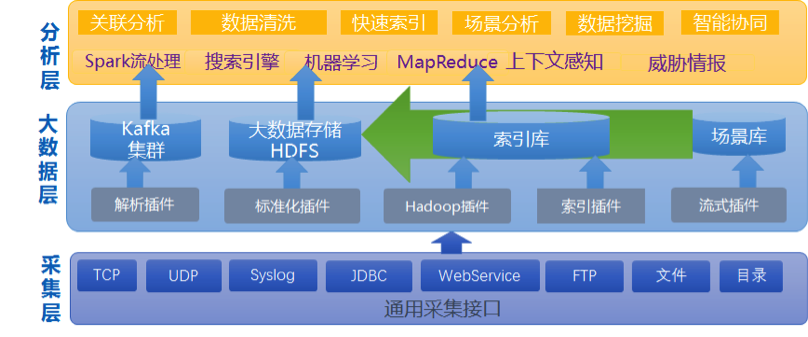

基于开源Hadoop架构,包括采集、处理、存储、分析和展现等相关功能,大致可分为采集层、大数据层以及分析层,架构如下:

在支持预定义场景分析的前提下,NU-SSA还支持“机器学习”,这个逆天的设计让它既可对用户行为分析建模,也可根据分析结果丰富知识库和场景库,发现个例背后的规律,从而对分析规则的制定及修正,以及安全事件的发现和预测起指导作用。

3.上下文感知context-aware

上下文感知的定义较为深奥,涉及到普适计算的概念还有上下文建模、推理方法。为了帮助理解,我们举例来说。比如:当智能手机通过位置、周边声音、邮件中的会议提醒等信息判断用户正在会议室时,会自动设置为震动模式,此时非重要的电话可选择自动语音留言或拒绝接听。当上下感知应用在NU-SSA时,系统能够判断出用户在访问核心数据时是否在正常,这是基于历史基线建模分析得出。

4.威胁情报

和传统情报相比,网络威胁情报是可以付诸行动的,情报又分为战略、战术和运营情报,并交付给特定类型情报的团队。国际大型公司有情报分析师,国内的威胁情报一般是指漏洞库(已公开的CVE/ CNNVD漏洞、0day漏洞)、恶意URL、恶意域名、恶意样本库以及IP信誉库。

NU-SSA对上述的威胁情报基本都用不上,主要是发现内部人员的违规识别,从5W1H(WHEN-时间、WHERE-地点、WHO-人物、WHAT-对象、HOW动作、WHY-凭据)维度来记录日志的信息。也就是说,NU-SSA默默的做着大规模排查分析的工作,最终呈现出来的是重要的“嫌犯”和“犯罪事实”,以及两者之间的联系。

5.人物画像

Alan Cooper(交互设计之父)对用户画像的定义是真实用户的虚拟代表,建立在一系列真实用户数据之上的目标用户模型,通俗来讲就是为所有用户“打标签”。在NU-SSA中,通过同类用户横比和历史基线环比的方法来发现异常用户,打上异常标签,而这些标签可能就意味着某些人有了“犯罪前科”。

6.智能协同

NU-SSA和传统的SOC/SSIM的区别,就是SOC/SSIM最多实现安全分析的告警,NU-SSA可以智能协同安全防护设备,可并根据标签的权重分值来自动化调度,如发现非常用地点登陆,可调度金库系统,实现双人认证,发现疑似盗取客户资料,实时抓屏录像,强制切断连接。

7.弹性授权

一般情况下,用户的权限都在增加,很少看到降权的情况,这才是人之常情。比如你有一个门禁卡,以前你在办公室工作,可以刷开所有电梯的楼层,后来你调动到其他科室,你会申请降低门禁的权限吗?而弹性授权的模式,通过NU-SSA的自学习安全基线,知晓用户访问资源信息,并进行自动绑定,用户访问不常访问的资源(角色权限内)NU-SSA可触发金库认证。

NU-SSA让阴谋论破产,内鬼纷纷浮出水面

上面是NU-SSA的七大先进技术特征,它通过大数据技术实现基于内部威胁情报的人员画像标签化,实现异常用户和用户异常的准确识别,构建自动化的安全防护设备协同,弹性授权模式把内部风险降到最低。

现今各种DDOS攻击、APT攻击、物联网IOT攻击层出不穷,我们不断夯实安全防护堡垒,加强内部系统健壮性,力求抵御黑客一波又一波的进攻。但安全最薄弱的环节是人,攻破堡垒的往往都是“自己人”,从希拉里·克林顿、斯诺登、“闺蜜门”,到SWIFT、台湾泰国的ATM机,都是“自己人”在捣乱。所以说,企业最好能够通过UBA/UEBA,安全态势感知等方式将内鬼清查干净,否则后患无穷。