哈曼旗下AMX产品隐藏多年的后门被曝光

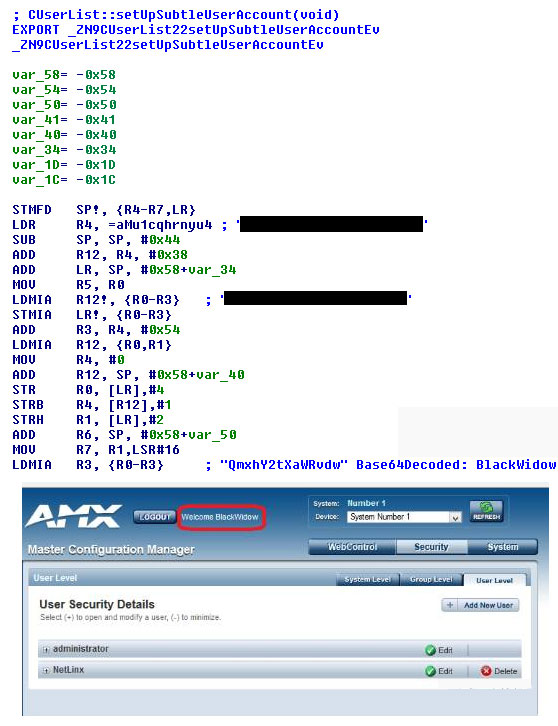

责编:mhshi |2016-01-25 17:04:57目前著名公司Harman旗下的AMX产品被爆存在后门管理员账户,根据SECconsult漏洞实验室的纰漏信息来看,该账户是以硬编码形式存在的,该 账户是由一个名为“setUpSubtleUserAccount”的函数生成的,这个函数正如他的名字一样,为该设备生成了一个额外账户并且该隐藏账户 具有管理员权限,这样的账户也被人们成为“上帝账户”(God account)。一但攻击者掌握了这一账户后,便可以利用其管理员权限添加额外的工具来嗅探内网从而截取数据包获得隐私用户数据。

根据笔者了解,他们的产品确实能够提供一系列优质的智能功能,这可能也正是美国总统奥巴马偶尔会在白宫办公室内使用AMX控制面板的原因所在。根据 AMX公司发布的案例研究报告,目前已经有多个政府机构及军方部门采用其会议室设备。其中包括但不限于白宫、美国阿富汗部队以及战略与国际研究中心(简称 CSIS)。根据其官网客户档案接收,中国也有部分客户使用AMX系列产品(更多详情见上面背景资料介绍)。

供应商信息:

CVSS(安全漏洞评分系统)量度

v1.2.322

v1.3.100

受影响的设备包括如下设备但不限于这些设备:

*AMXNX-1200

*AMXDGX16-ENC(DigitalMediaSwitchers)

*AMXDGX32-ENC-A(DigitalMediaSwitchers)

*AMXDGX64-ENC(DigitalMediaSwitchers)

*AMXDGX8-ENC(DigitalMediaSwitchers)

*AMXDVX-2100HD(All-In-OnePresentationSwitchers)

*AMXDVX-2210HD(All-In-OnePresentationSwitchers)

*AMXDVX-2250HD(All-In-OnePresentationSwitchers)

*AMXDVX-2255HD(All-In-OnePresentationSwitchers)

*AMXDVX-3250HD(All-In-OnePresentationSwitchers)

*AMXDVX-3255HD(All-In-OnePresentationSwitchers)

*AMXDVX-3256HD(All-In-OnePresentationSwitchers)

*AMXENOVADGX64-ENC(DigitalMediaSwitchers)

*AMXMCP-106(ControlPads)

*AMXMCP-108(ControlPads)

*AMXNI-2000(CentralControllers)

*AMXNI-2100(CentralControllers)

*AMXNI-3000(CentralControllers)

*AMXNI-3100(CentralControllers)

*AMXNI-3101-SIG(CentralControllers)

*AMXNI-4000(CentralControllers)

*AMXNI-4100(CentralControllers)

*AMXNI-700(CentralControllers)

*AMXNI-900(CentralControllers)

*AMXNX-1200(CentralControllers)

*AMXNX-2200(CentralControllers)

*AMXNX-3200(CentralControllers)

*AMXNX-4200(CentralControllers)

*AMXNXC-ME260-64(CentralControllers)

*AMXNXC-MPE(CentralControllers)

*AMXNetLinxNXIntegratedController(Media)

从下图的代码分析中也看到一些关于AMX公司安全策略的有趣细节。AMX事实上在召唤漫威里的超级英雄来保护他们的产品。将“0mxhY2tXaWEvdw”这样一串字符通过Base64解码获得这样一个名字:BlackWidow(黑寡妇)。

BlackWidow为隐藏账户,正常管理界面无法发现该账户。

AMX对于此次漏洞的反应

SECconsult 漏洞实验室一般会根据漏洞反馈机制去通知相关的问题厂家。他们在在初始交流阶段是通过AMX在欧洲的销售团队与之联系。大约7个月之后,AMX针对这一后 门提供了一个修补方案。在快速检查这个补丁之后,该团队发现这个后门依旧存在,但是黑寡妇(Black Widow)这个账户已经消失了,难道AMX已经删除黑寡妇了吗?

这一次,SEC Consult决定直接去联系AMX公司的安全负责人。在给不同的责任人发出要求说,要向他们提交相关漏洞信息后,最后终于有人回复我们了。我们把没有加密的漏洞信息发送过去之后,他们那边再次沉默了。

在2015年10月份左右,他们还是没有收到AMX那边的任何信息,尽管关于补丁包的问题询问了很多遍,他们甚至推迟了安全漏洞的发布时间,为的是给厂商更多的时间去把蝙蝠侠和黑寡妇安排妥当。

昨天AMX终于有所回应了,他们通知SEC Consult说他们已经为受影响的设备公布了固件升级包。这些升级包还没有被SEC Consult测试和确认。

此外,通过SEC Consult的这一次的沟通来看,AMX未来可能需要在重要安全事件处理主动性上做出更好的表现。关于账户密码,SEC Consult安全团队表示还需确认补丁是否修补了漏洞后才能公布。

解决方案

对于部分AMX设备,AMX厂家已经发布了一个升级包(http://www.amx.com/techcenter/NXSecurityBrief/)。推荐受影响的客户联系哈曼技术支持热线去获得关于该更新的更多信息。

强烈建议国内用户暂时不要使用AMX系列产品,有可能电视电话会议存在长期被监控风险。此类事件也为未来物联网、智慧城市的供应链安全敲响了警钟。