Juniper防火墙的建立IPsec VPN

责编:admin |2015-01-23 15:19:38Juniper的防火墙基本都集成了VPN功能,VPN功能是企业网络非常常用的功能,建立VPN后可以确保数据传输的安全性。这里就介绍一下Juniper防火墙配置两端都是固定IP的IPsec VPN的步骤,关于IPsec VPN的介绍可以参考。

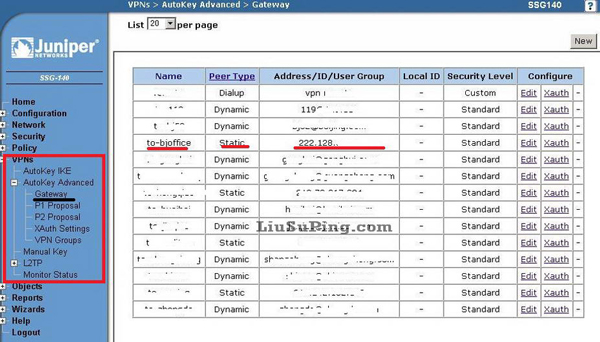

在左侧的菜单栏下VPN菜单可以看到配置VPN需要用到的一些配置元素

1、建立VPN网关

首先需要在 VPNs > AutoKey Advanced > Gateway 下新建一个VPN网关,如下图所示,

这个界面下我已经建立了多个VPN网关,这台Juniper防火墙是放在上海的办公室的,需要和北京的办公室建立一个IPsec VPN。其中“Peer Type”表示VPN的类型,Dialup是拨号VPN,Dynamic是一端是动态地址的VPN,static是两端都是固定IP的VPN。

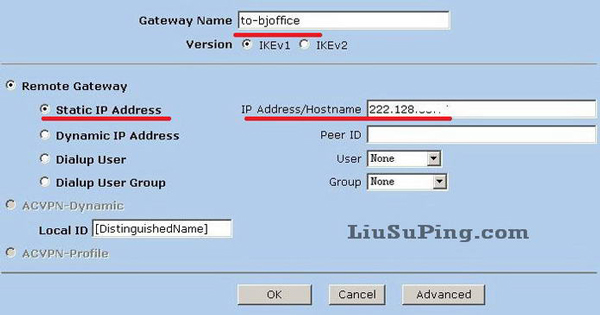

Gateway name 起个容易记得住的名称,因为如果VPN多了就分部清是到哪里的VPN网关了

Remote gateway 填远端防火墙的外网IP地址

Dynamic IP Address 如果对端是adsl拨号这样的动态IP,需要填写远端的Peer ID,该 Peer ID需要在远端预设,名称的自己随便起,只要网关的 Peer ID和远端的Local ID一样就可以了,关于local id的设置在下面介绍。

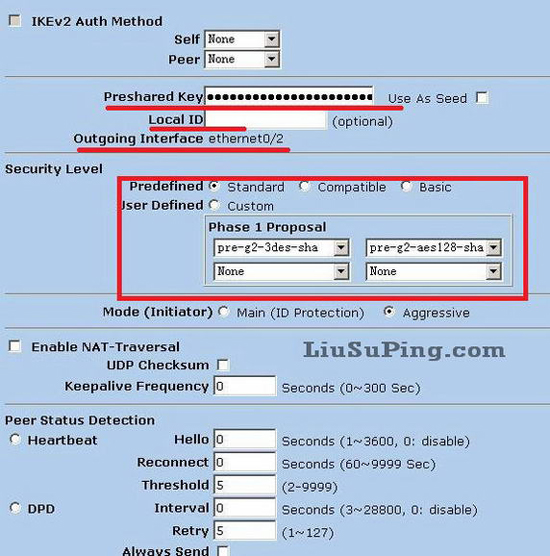

点击advanced进入高级设置:

Preshared Key 这是预设共享密钥,非常重要,VPN建立时验证使用的,两端要保持一致

local ID 这是用在有一端是动态IP,也就是给动态IP的一端起个名字,这样IP地址变了可以根据local ID来识别动态IP端得防火墙设备。要与远端防火墙的peer id保持一致。

Outgoing Interface 这是指定出口的接口,一半来说是Untrust接口,截图是在编辑模式,因此不能修改,在新建模式是可以选择接口的。

Security Level 安全等级可以自定义,前提是两边防火墙选择的加密方式要一致,我这边图省事,使用的是默认设置。

Mode (Initiator) 连接模式我这边选择的是 Aggressive (野蛮模式),这个模式建立VPN连接的速度比较快。

接下来的参数全部选择默认就可以了。

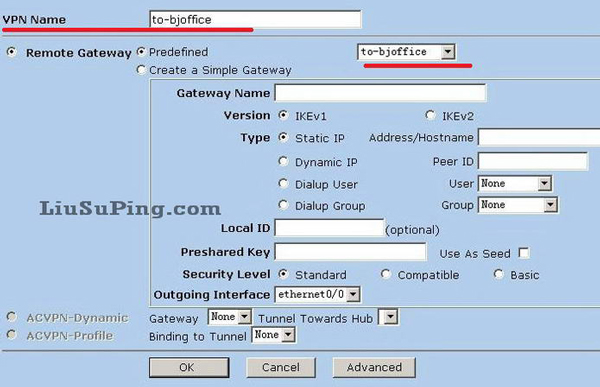

2、建立autokey IKE

建立好gateway之后,接下来就可以在VPNs > AutoKey IKE 下建立一个AutoKey IKE

VPN Name 随便起,自己分的清就行了

Remote Gateway 选择前面设置的vpn网关名称

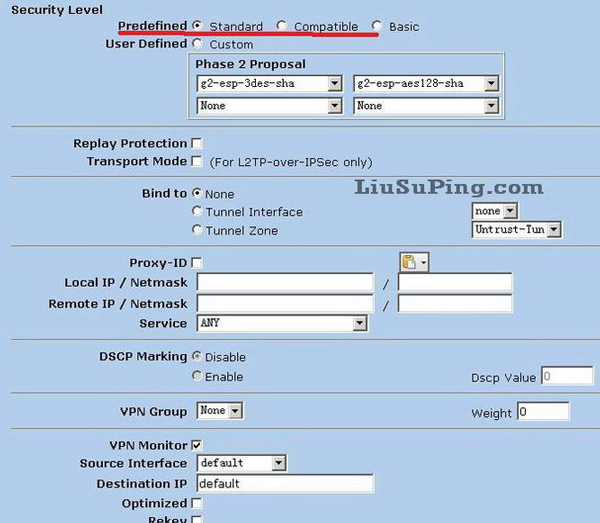

接下来进入高级设置

高级设置也没什么高级的,只要选择一下Security Level 二次验证的加密方式就行了。

3、建立VPN Policy

接下来就需要设置一条策略允许VPN建立连接访问

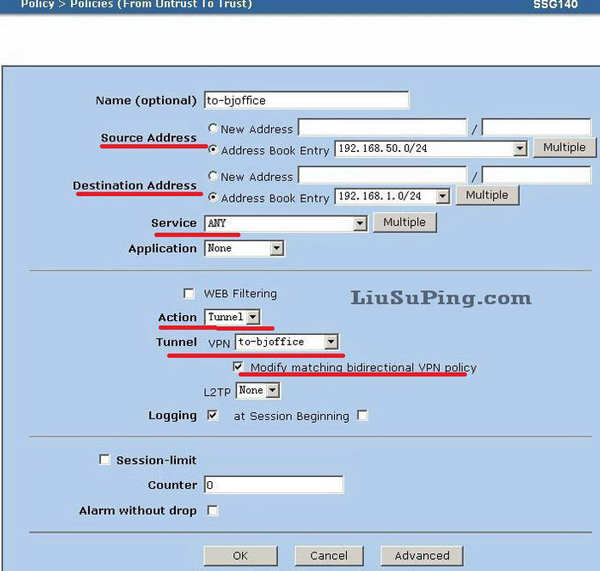

在policy界面下选择从Untrust 到 Trust建立一条心策略

Source Address 源地址为远端内网网段

Destination Address 目的地址为本地网段

Action 选择 Tunnel,也就是走VPN隧道

Tunnel 选择你建立的IKE

Modify matching bidirectional VPN policy 打上钩,就是同时建立一条反向策略,允许VPN两端互访。

4、建立发起IPsec VPN连接及查看状态

这样IPsec VPN的一端已经设置好了,再在对端做相同的设置。

VPN的建立需要有数据通信才会建立,如果两边都是固定IP,ping一下对端的内网网关,如果一端是动态IP的话就必须从动态IP端发起连接才能顺利建立IPsec VPN的连接。没设置错的话一条IPsec VPN就建立起来了。

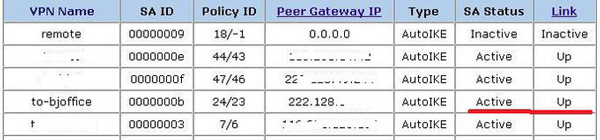

在 VPNs > Monitor Status 界面下可以看到VPN的状态

- 网络安全实战人才培养的难点和对策

- 国内网络安全上市公司2024年业绩快报统计

- 肚脑虫 (APT-Q-38) 利用PDF文档诱饵的攻击活动分析

- NAKIVO Backup & Replication任意文件读取漏洞安全风险通告

- 朝鲜黑客窃取了价值超百亿元的加密货币,单次金额创历史新高

- 实时威胁检测薄弱!《2025年全球云安全报告》深度解读

- 2028年中国ICT市场规模将超7,517亿美元,五年复合增长率6.5%

- 使用DeepSeek-R1在固件漏洞挖掘领域的新实践

- Akamai 被全球最大科技公司之一选为战略云计算提供商,并达成多年期合作,云基础架构服务投入超 1 亿美元

- 安全事件发生后重建信任的六个关键